Imaginez un scénario où vous vous connectez simplement à votre ordinateur pour voir une fenêtre au thème rouge inconnu avec une icône de verrou et du texte indiquant que vos précieux fichiers ont été cryptés. De plus, la fenêtre affiche un minuteur et une adresse Bitcoin à laquelle vous devez envoyer de l'argent pour décrypter vos données vitales.

Malheureusement, beaucoup de gens n'ont pas besoin de l'imaginer, car cela est arrivé à des milliers d'utilisateurs à travers le monde. L'attaque du ransomware WannaCry a pris en otage les données d'innombrables utilisateurs. Aujourd'hui, nous allons explorer le fonctionnement du virus informatique WannaCry et vous montrer comment vous en protéger ainsi que ses successeurs.

Dans cet article

Qu'est-ce qu'une attaque avec ransomware WannaCry ?

Ciblant les ordinateurs Windows et infectant plus de 300 000 machines dans plus de 150 pays à travers le monde, le logiciel malveillant WannaCry a créé le chaos et la destruction en seulement trois jours après son apparition en 2017.

Il est réapparu l'année suivante en tant que variante, se propageant vers les machines de TSMC, infectant plus de 10 000 ordinateurs et entraînant la fermeture temporaire de l'entreprise.

Ce ver informatique se propage à une vitesse alarmante, cryptant les données de milliers d'utilisateurs et exigeant des Bitcoins comme rançon, d'où son nom : rançongiciel.

Les effets de l'attaque de ransomware WannaCry

Vous trouverez toujours l'attaque du rançongiciel WannaCry dans la plupart des listes des virus informatiques dangereux. Ses effets étaient dévastateurs et comprenaient ce qui suit :

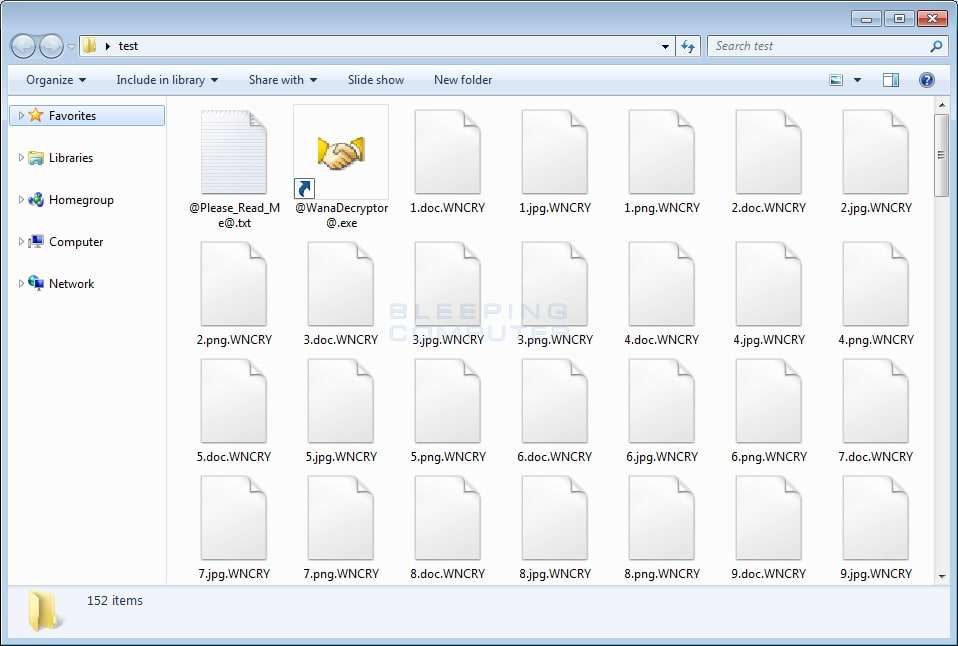

- Cryptage de fichiers et perte de données - Lorsque les utilisateurs ont rencontré pour la première fois le virus WannaCry, l'écran d'avertissement aux couleurs rouge et blanche indiquait que les photos, vidéos et documents des utilisateurs étaient cryptés. En vérifiant des fichiers aléatoires sur leurs ordinateurs, les utilisateurs ont confirmé que l'avertissement n'était pas un mensonge et que le rançongiciel avait effectivement crypté des gigaoctets de données précieuses des utilisateurs. Sans payer, ces fichiers resteraient inaccessibles, mais même le paiement n'était pas une garantie de prévention de la perte massive de données.

- Une rançon Bitcoin croissante - Au départ, les attaquants derrière l'attaque du rançongiciel WannaCry exigeaient 300 dollars en BTC pour décrypter les fichiers. Cependant, le montant de la rançon a ensuite augmenté à 600 dollars avec la menace que les fichiers seraient définitivement supprimés si l'utilisateur ne payait pas.

- Des milliers d'ordinateurs infectés - Bien qu’il n’ait été actif que trois jours en mai 2017, le rançongiciel WannaCry s’est répandu sur près de 300 000 ordinateurs dans plus de 150 pays. Le ver ne nécessitait aucune intervention de l'utilisateur pour activer ou infecter d'autres PC, car il exploitait le protocole SMB (Server Message Block) de Windows sur des machines obsolètes. À l’époque, les chercheurs en sécurité pensaient que l’exploit reposait sur une escroquerie par phishing que de nombreux virus utilisent encore aujourd’hui.

En tant que ransomware, le virus WannaCry n'a pas causé autant de destruction que certains de ses prédécesseurs qui pouvaient même endommager le matériel informatique. À la place, il se concentrait sur semer le chaos et demander une rançon pour les fichiers personnels qu'il avait corrompus. Cela signifie également qu'il est plus facile de protéger votre machine contre lui.

Comment se protéger du virus informatique WannaCry

En raison de sa nature et de l'exploit qu'il utilise pour attaquer les systèmes vulnérables, WannaCry est relativement simple à protéger. Sans plus tarder, voici une liste de tactiques que vous pouvez mettre en œuvre pour améliorer la sécurité de votre réseau et prévenir les attaques de ransomware WannaCry et de vers similaires qui pourraient mettre vos précieuses données en danger.

🚀Mettre à jour les outils et le système d'exploitation

La crise WannaCry aurait pu être évitée si les organisations avaient maintenu leurs systèmes Windows à jour, car Microsoft a publié un correctif de sécurité un mois avant l'exploitation de WannaCry. Il en va de même pour les machines Linux et macOS, car des vers comme WannaCry peuvent également être créés pour ces systèmes.

Par conséquent, exécuter la dernière version du système d'exploitation et des applications que vous utilisez quotidiennement est essentiel pour rester à l'abri des vers comme WannaCry et d'autres logiciels malveillants. Des mises à jour hebdomadaires ou mensuelles pour toutes vos applications sont fortement recommandées. De plus, les systèmes d'exploitation d'aujourd'hui peuvent être mis à jour automatiquement, et vous devriez immédiatement activer cette fonctionnalité.

⭐Configurer votre pare-feu

Le ver WannaCry a créé un chaos massif il y a quelques années car la plupart des utilisateurs de Windows ne savent pas ce qu'est un pare-feu et n'ont jamais touché ces paramètres. Vous pouvez configurer manuellement votre pare-feu pour une meilleure sécurité réseau.

Tandis qu'il existe déjà quelques politiques bien faites en fonction que vous choisissiez un réseau public ou privé, vous pouvez toujours ajouter des règles de sécurité supplémentaires pour permettre ou bloquer l'accès et prévenir les cyber-attaques potentielles.

En mettant en place des zones de pare-feu, une structure d'adresse IP explicite, des noms de domaine, des listes de contrôle d'accès, des journaux et des règles, et en effectuant occasionnellement des tests de votre pare-feu, vous pouvez améliorer considérablement la sécurité de votre réseau.

🤖Utilisez un antivirus et un anti-malware

Un autre outil efficace dans la lutte contre les ransomwares et autres menaces numériques est logiciel antivirus. Ces applications offrent une protection en temps réel et bloquent les fichiers suspects avant qu'ils ne s'exécutent. Même si vous téléchargez accidentellement quelque chose que vous ne devriez pas avoir, les outils anti-malware peuvent mettre en quarantaine ces programmes malveillants avant qu'ils ne provoquent le chaos.

Cependant, il est également important de maintenir à jour vos applications antivirus. Chaque fois qu'un tel outil trouve un fichier suspect, il le compare aux virus, logiciels malveillants, chevaux de Troie et vers connus dans sa base de données. Avoir des bases de données obsolètes sur votre système signifie qu'un nouveau programme malveillant peut passer à travers les défenses de l'antivirus, c'est pourquoi les mises à jour régulières sont cruciales.

👍Pratiquer des habitudes sûres

Même aujourd'hui, les virus et les logiciels malveillants se propagent facilement en ligne en raison des habitudes malsaines de navigation sur le web des utilisateurs. Par exemple, la plupart des internautes cliquent encore sur les noms d'images sans les lire ou ouvrent des e-mails de expéditeurs suspects sans se soucier. Ce comportement peut rapidement entraîner une infection informatique, qui peut causer des ravages non seulement sur votre système mais sur l'ensemble de votre réseau.

Apprendre et adopter de bonnes habitudes de navigation sécurisée dans votre routine quotidienne en ligne est essentiel pour rester en sécurité sur internet.

Pour commencer, commencez à inspecter les noms d'image avant de les cliquer. Un nom d'image sur internet étant même avec une seule lettre en moins devrait susciter des inquiétudes et être évité. En même temps, l'adresse e-mail de l'expéditeur devrait être soigneusement vérifiée avant de pouvoir cliquer sur quoi que ce soit dans l'e-mail ou télécharger son contenu.

🔧La stratégie de gestion des mots de passe

Beaucoup d'utilisateurs en ligne créent un mot de passe relativement fort et l'utilisent pour chaque page de médias sociaux et site web dont ils ont besoin d'un compte. Mais cela reste insuffisant pour se protéger ou protéger vos données.

Vous pouvez utiliser une application fiable de gestion de mots de passe en combinaison avec des mots de passe forts, longs, compliqués et alphanumériques pour chacun de vos comptes. Ainsi, vous n'aurez besoin de vous souvenir que du mot de passe de l'application de gestion des mots de passe, et cette pratique peut considérablement renforcer la sécurité de vos comptes en ligne.

Les stratégies de gestion sûre des mots de passe comprennent également l'utilisation de l'authentification à deux facteurs, des appareils mobiles sécurisés, un chiffrement robuste et la confidentialité de votre mot de passe vis-à-vis de tous les autres. Une telle combinaison est imbattable en termes de protection contre le piratage.

💻Sauvegardez vos données

Il est fortement recommandé de conserver des sauvegardes de vos fichiers les plus importants. Après tout, les logiciels peuvent être réinstallés, mais les données ne peuvent souvent pas être remplacées.

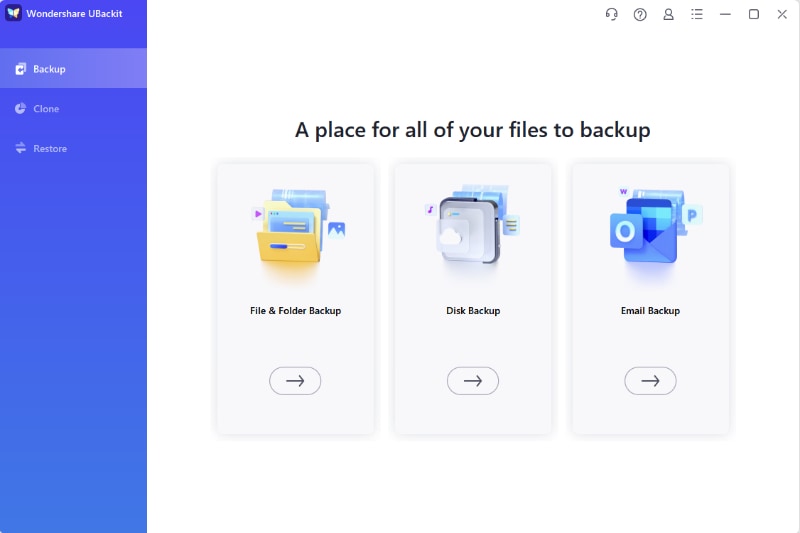

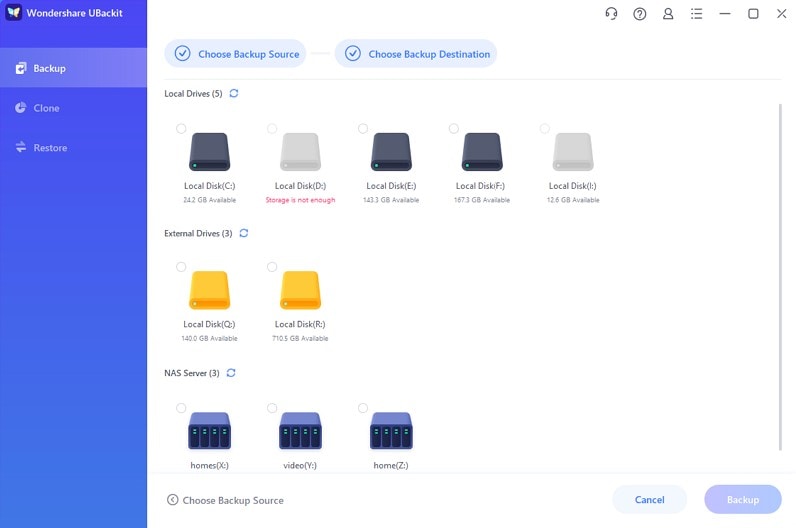

D'innombrables applications dédiées de sauvegarde de données peuvent aider dans cette tâche. Wondershare UBackit est un exemple parfait d'une telle application, et l'utilisation de cette application de sauvegarde est incroyablement simple. Nous avons inclus un guide étape par étape pour cela :

- Lancer l'application UBackit et sélectionner Sauvegarde du côté gauche de l'écran de l'application.

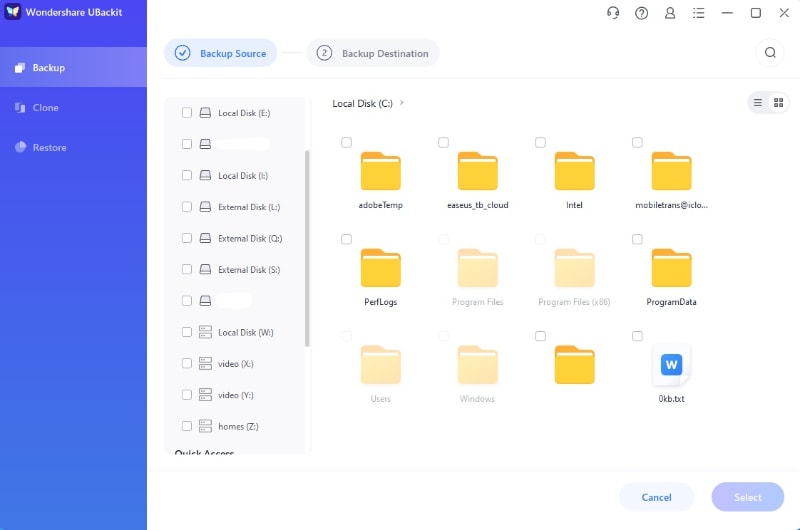

- Veuillez choisir Sauvegarde de fichiers et de dossiers et sélectionnez vos fichiers vitaux.

- Sélectionnez un lecteur local ou externe ou un serveur NAS comme destination de sauvegarde et appuyez sur Sauvegarder.

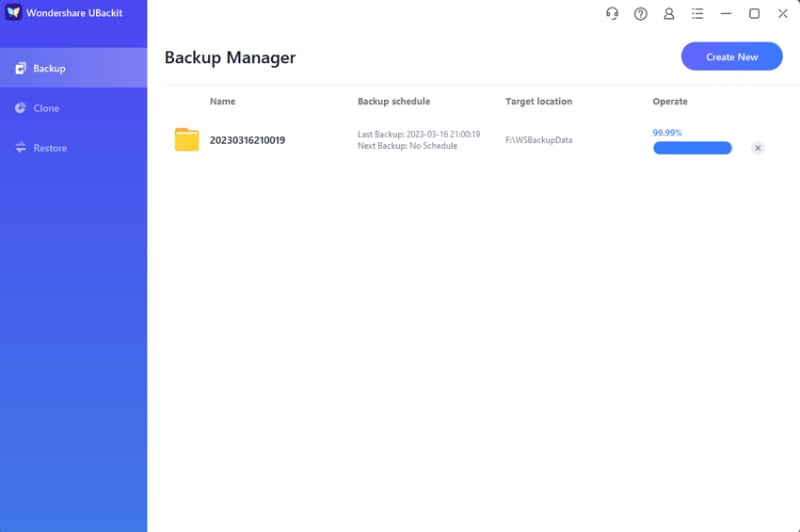

- Donnez à l'application quelques minutes pour sauvegarder vos données vitales, que vous pouvez consulter depuis l'interface du gestionnaire de sauvegarde.

UBackit a diverses fonctionnalités telles que les sauvegardes planifiées, les aperçus et le chiffrement. Par exemple, définir une sauvegarde planifiée signifie que vous pouvez passer par les étapes une fois et l'application enregistrera automatiquement vos fichiers quotidiennement, hebdomadairement ou mensuellement, selon votre option choisie.

Comment récupérer les données après une attaque du virus WannaCry

La situation pourrait sembler sombre s'il est trop tard pour commencer à pratiquer des habitudes de navigation sécurisée ou à mettre en place des mesures de sécurité pour se protéger contre les rançongiciels, et que vous avez déjà été exposé à un rançongiciel. Cependant, il existe encore des moyens de récupérer vos données juste après l'attaque par rançongiciel WannaCry ou d'autres programmes malveillants similaires.

📌Utilisez le plan de réponse aux incidents.

En raison de nombreuses menaces en ligne mettant constamment diverses opérations en danger, de nombreuses entreprises ont un plan de réponse aux incidents pour arrêter la propagation d'une infection informatique et éviter de causer des dommages encore plus importants.

Alors que la plupart des plans de réponse aux incidents reposent sur les étapes suivantes : avertir l'équipe de sécurité, partager les informations aussi rapidement que possible et signaler l'incident à la division de lutte contre la cybercriminalité du pays, vous devez suivre le plan spécifique de votre entreprise pour éviter les complications.

📌Isoler les appareils et identifier l'attaque

Les vers informatiques comme l'attaque par rançongiciel WannaCry sont connus pour exploiter les protocoles réseau pour se propager davantage et causer le chaos. Par conséquent, si vous remarquez quelque chose ressemblant à l'image incluse, vous devez agir immédiatement pour empêcher la propagation de l'infection.

Ces étapes de prévention tournent souvent autour de la déconnexion de l'appareil infecté du réseau, puis de l'analyse du type d'infection sur l'appareil.

📌Utilisez un outil de récupération de données.

Comme les logiciels malveillants et les virus sont des coupables connus derrière les problèmes de corruption des données, la seule chose qui peut aider dans ces situations sont les outils de récupération de données. Heureusement, beaucoup d'entre eux existent en ligne, et ils sont devenus incroyablement performants dans ce qu'ils font.

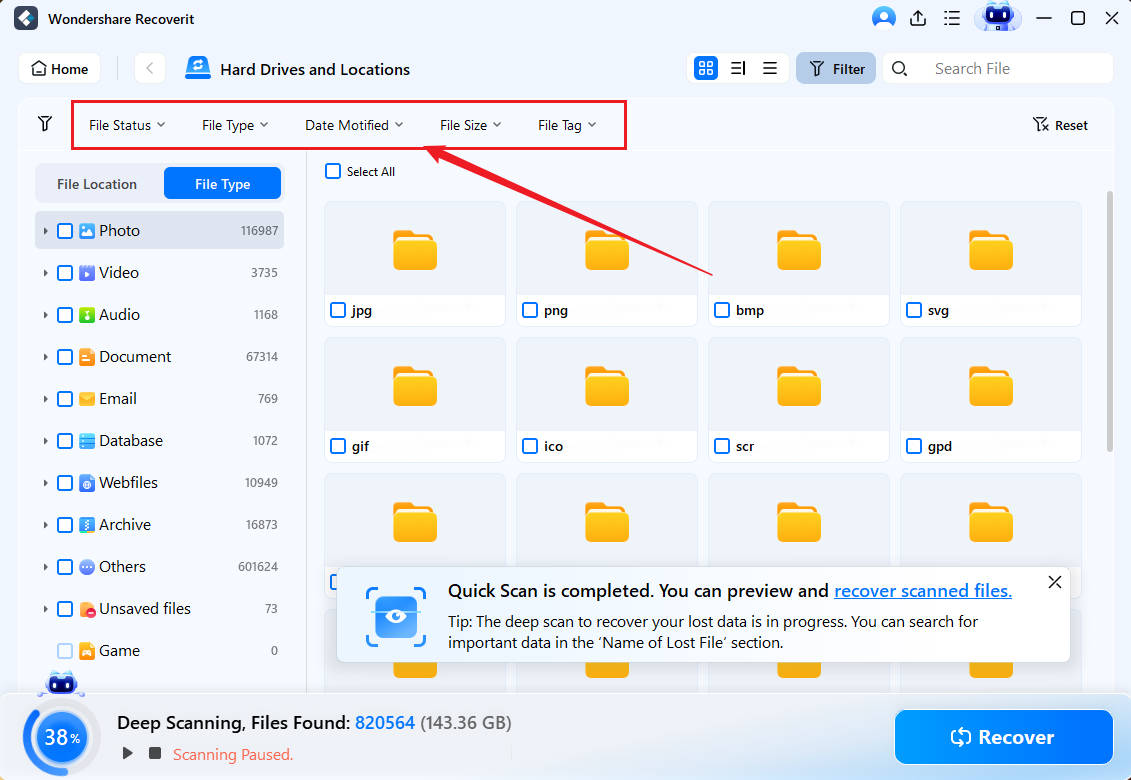

Wondershare Recoverit est un exemple parfait d'un tel outil, et il peut être d'une aide massive en cas d'attaques de logiciels malveillants, d'infections virales et de situations de corruption de données.

De plus, l'utilisation de celui-ci pour récupérer vos données après un tel incident est incroyablement simple, mais nous avons également inclus un guide détaillé étape par étape:

- Ouvrez Recoverit et sélectionnez Disques durs et emplacements.

- Choisissez le lecteur de disque infecté. Vous devriez également exécuter l'application sur d'autres lecteurs de disque si l'infection s'est déjà propagée.

- Recoverit lance automatiquement une analyse complète.

- Les utilisateurs peuvent ajouter des filtres de fichiers et des mots clés pour accélérer l'analyse et rechercher des données spécifiques.

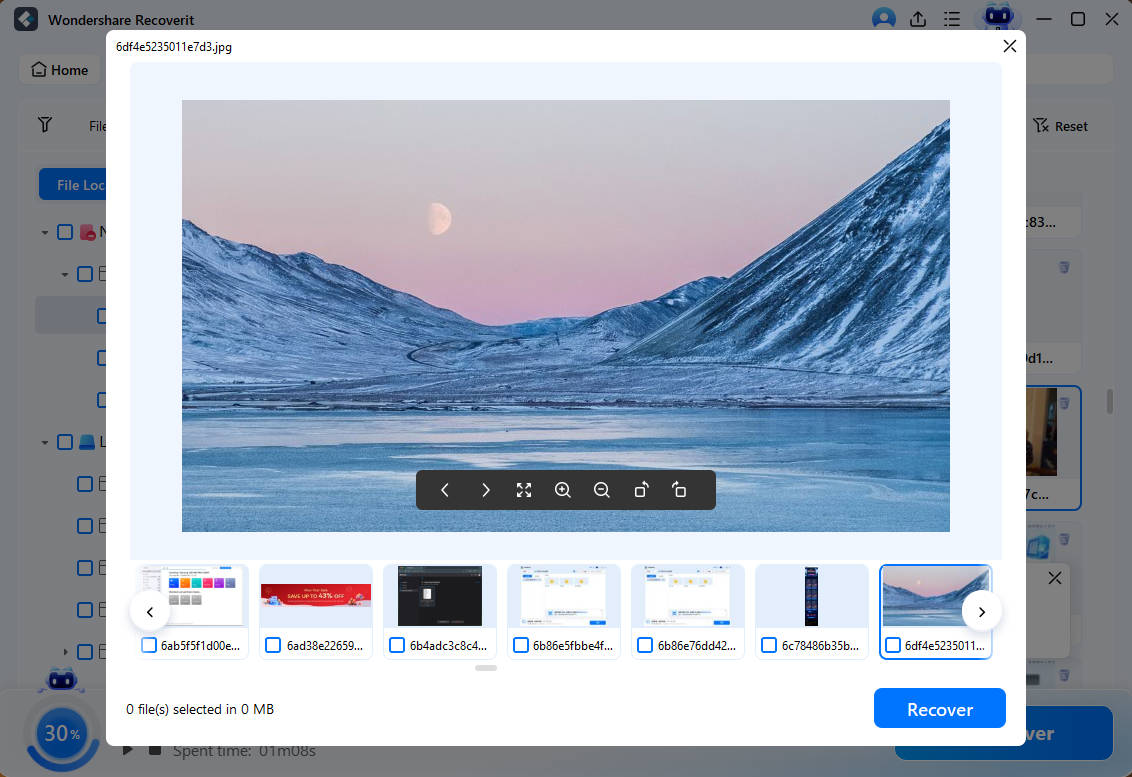

- Lorsqu'il trouve des fichiers, Recoverit vous permet de les prévisualiser avant de les enregistrer.

- Les utilisateurs peuvent mettre en pause ou arrêter l'analyse à tout moment pour récupérer les données non couvertes en cliquant sur Récupérer.

En plus de gérer facilement les ransomwares et autres infections informatiques telles que les virus et les malwares, Recoverit fonctionne à merveille dans diverses situations qui entraînent la perte de données. Que vous ayez supprimé accidentellement des fichiers, subi un plantage système, perdu des données en raison de transferts échoués ou laissé tomber un lecteur externe, Recoverit peut vous aider à récupérer vos précieux fichiers.

Conclusion

L'attaque de ransomware WannaCry de 2017 a causé des milliards de dollars de dommages et a infecté plus de 250 000 machines pendant la courte période de trois jours où elle était active. Elle ciblait les systèmes Windows obsolètes, exploitant le port SMB et se répliquant sur d'autres appareils du réseau. Une fois infecté, le ransomware chiffrait les données des utilisateurs, demandant une rançon de 300 ou 600 dollars en Bitcoin.

Bien que terrifiante et frustrante, elle a rapidement été éliminée grâce à une application de désactivation, démontrant que des victoires contre de telles menaces sont possibles. De plus, avec quelques mesures de sécurité, des sauvegardes de données avec UBackits et de meilleures habitudes de navigation, les utilisateurs d'Internet peuvent protéger complètement leurs données contre un tel outil malveillant et d'autres similaires.

Cependant, si vous avez déjà été infecté par un ransomware, les étapes pour contenir les dommages et propager sont légèrement différentes. Vous devrez suivre le plan d'intervention en cas d'incident de votre entreprise, isoler l'appareil infecté et utiliser un outil de récupération de données tel que Wondershare Recoverit pour traiter les fichiers corrompus et infectés.

FAQ

-

Est-ce que les outils antivirus et anti-malware gratuits peuvent arrêter les ransomwares ?

Absolument ! Bien qu'ils n'incluent pas les fonctionnalités de sécurité de premier ordre présentes dans la version payante de l'outil, la plupart des outils antivirus gratuits sont parfaitement capables de gérer les virus, les logiciels malveillants, les chevaux de Troie, les vers et les rançongiciels. Néanmoins, vous devez maintenir ces défenses à jour et adopter d'autres habitudes sûres. -

Quels systèmes d'exploitation sont les plus vulnérables aux attaques par ransomwares WannaCry ?

Quand le virus WannaCry est apparu pour la première fois, la plupart des ordinateurs fonctionnaient avec le système d'exploitation Windows 7 de Microsoft. Des recherches supplémentaires ont prouvé que même si le ransomware pouvait potentiellement infecter les anciens systèmes Windows XP, les ordinateurs avec cet ancien OS planteraient avant que le chiffrement puisse se produire. Les chercheurs en sécurité ont également constaté que toutes les machines touchées n'avaient pas réussi à installer le dernier correctif de sécurité de mai 2017 de Microsoft. -

Devrais-je payer les attaquants si mes données sont chiffrées par un ransomware ?

Non. Payer la rançon ne garantit pas que l'attaquant va décrypter vos fichiers, et ils peuvent toujours demander plus d'argent. Au lieu de cela, vous pouvez essayer divers outils de décryptage qui pourraient fonctionner si vous n'avez toujours pas redémarré l'ordinateur. Bien sûr, supprimer les logiciels de rançon, réinstaller le système d'exploitation et utiliser une sauvegarde est également une option.