Piratage par IA a un réel potentiel pour ébranler les fondations de la cybersécurité et la rendre impuissante contre les attaques de logiciels malveillants, le vol de données et la fraude. Compte tenu de cela, chaque entreprise et individu devrait prendre des mesures pour protéger leurs actifs numériques contre le piratage par IA.

Qu'est-ce que c'est, exactement, et comment cela fonctionne-t-il? Y a-t-il un moyen de se protéger contre les menaces cybernétiques pilotées par l'IA? Voyons voir.

Dans cet article

-

- 📍Ne manquez jamais une mise à jour

- 📍Utilisez des mots de passe aléatoires

- 📍Avoir un antivirus fiable

- 📍Méfiez-vous du phishing

- 📍Pratiquer la sécurité des données

- 📍Apprendre l'IA et le ML

- 📌Former vos employés

- 📌Normaliser les audits de sécurité

- 📌Engager un expert en sécurité

- 📌Rejoindre la défense collaborative

Qu'est-ce que le piratage par IA?

Le piratage par IA est le déploiement d'outils malveillants alimentés par l'IA à des fins criminelles. Cela inclut l'arsenal habituel - la fraude, le vol d'identité et de données - mais cela ne s'arrête pas là. Cependant, comme c'est le cas pour tout ce qui est touché par l'intelligence artificielle, le piratage par IA implique également de nouvelles possibilités.

Par exemple, étant ouvert aux bugs et vulnérable aux erreurs humaines, à l'ingénierie prompte et au piratage, l'IA est particulièrement dangereuse dans l'environnement commercial, où les cybercriminels peuvent l'utiliser pour s'infiltrer dans les infrastructures critiques des entreprises et y rester pendant des périodes prolongées, causant des dommages.

Types de piratage par IA

Il existe déjà d'innombrables exemples d'utilisation de l'IA dans le piratage. Certaines des pratiques de piratage de l'IA les plus populaires (et dangereuses) incluent:

📝Génération de code

Comme vous le savez probablement, ChatGPT est doué pour le code et peut, malheureusement, créer des logiciels malveillants et d'autres types de codes malveillants. Il peut également le faire rapidement, avec la précision et la sophistication d'un programmeur talentueux. Encore pire, il peut transformer certaines de ses propres capacités d'adaptation en code.

L'IA dispose de vecteurs avancés qui permettent l'auto-patch, ce qui pourrait être un véritable changement de paradigme pour les cybercriminels. Pourquoi? Parce que appliqué à un code malveillant, l'auto-patch peut aider les logiciels malveillants à devenir indétectables et introuvables. L'IA pourrait lui apprendre à mettre à jour son propre code en temps réel.

🤖Empoisonnement de données

Les attaquants peuvent retourner l'IA contre vous en utilisant le piratage de données, qui peut être administré de deux manières. L'une consiste à insérer de fausses informations dans l'algorithme d'entraînement et à faire en sorte que l'IA propage des informations incorrectes, trompeuses et dangereuses ou considère un code malveillant comme un bon logiciel.

Mais les criminels ayant accès à des ensembles de données d'entraînement de l'IA sont une mauvaise nouvelle à plusieurs niveaux. La deuxième façon dont ils peuvent utiliser le piratage de données pour des attaques consiste à détecter et exploiter des vulnérabilités. Les algorithmes d'entraînement peuvent être manipulés pour générer un point d'entrée pour les attaques de l'IA adversaire.

🔨Crackage de mot de passe

Le craquage de mot de passe est traditionnellement associé aux attaques de force brute, où les pirates informatiques utilisent l'essai et l'erreur pour deviner la bonne combinaison de lettres et de symboles dans un mot de passe. Mais maintenant, l'IA peut deviner des chaînes aléatoires à une vitesse incroyable, surtout après lui avoir fourni les bonnes informations.

👓Génération de deepfake

Tout le monde sait à quel point il est facile de copier la ressemblance de quelqu'un en utilisant l'IA, mais nous ne pensons pas assez à cela en termes de fraude et de désinformation.

Par exemple, des acteurs malveillants peuvent utiliser l'IA pour tromper votre banque et obtenir vos informations - et votre argent. Les deepfakes peuvent également propager des informations erronées et créer de la confusion sur des questions et des événements critiques, tels que des attaques terroristes, des pandémies, des menaces de bombe, etc.

🎯Ingénierie sociale

En relation étroite avec le vol d'identité et la génération se trouvent des attaques d'ingénierie sociale telles que le phishing. L'IA peut vous écrire un e-mail persuasif "de la part de votre patron" vous demandant de lui envoyer vos informations de connexion. Il pourrait devenir virtuellement impossible de distinguer les messages frauduleux des e-mails authentiques.

En fait, une attaque de phishing améliorée par l'IA a entraîné un taux de réussite de plus de 60% dans une récente expérience par l'Institut d'ingénierie Prompt. Dans l'expérience, l'IA est capable d'utiliser les données des cibles pour créer des profils démographiques et psychographiques et générer des personnages synthétiques avec des personnalités correspondantes.

👀Découverte de vulnérabilité

Bien souvent, de nouveaux logiciels sont développés et expédiés avec des vulnérabilités intégrées. L'IA pourrait être facilement programmée pour rechercher et détecter automatiquement ces points faibles.

Outils de piratage par IA

- XXXGPT

- Wolf GPT

- FraudGPT

- WormGPT

Comme si tout cela n'était pas déjà assez dangereux, ChatGPT n'est plus la seule menace potentielle pour votre cybersécurité. Les pirates informatiques utilisent les principes de l'IA et de la LLM pour développer leurs propres outils d'IA faciles à utiliser et spécialement conçus pour des activités malveillantes.

Les exemples les plus récents des soi-disant outils d'IA "black hat" sont XXXGPT et Wolf GPT.

XXXGPT et Wolf GPT sont surnommés les cousins maléfiques de ChatGPT. Fabriqués par des pirates informatiques dans le but de pirater, ces outils permettent à quiconque de générer et d'utiliser des logiciels malveillants en toute confidentialité. Leurs utilisateurs n'ont même pas besoin de connaissances techniques approfondies ni d'expérience en piratage.

En particulier, XXXGPT fournit aux pirates informatiques des logiciels malveillants pour les distributeurs automatiques de billets, les terminaux de paiement, des botnets, des crypteurs, des voleurs de crypto, des voleurs d'informations, des enregistreurs de frappe et des RAT (Remote Access Trojans). Cet outil de piratage AI aide au vol, au chantage, au vol de données, à l'usurpation d'identité et à la fraude. De plus, il vous donne les outils pour cacher votre logiciel malveillant et votre identité.

Wolf GPT est similaire. En plus des logiciels malveillants cryptographiques quasiment impossibles à détecter et à contrer, cet outil offre une anonymat complet aux pirates informatiques. Il est également largement utilisé pour orchestrer et exécuter des attaques de phishing et d'autres types d'attaques d'ingénierie sociale.

Avant XXXGPT et Wolf GPT, il y en avait d'autres, qui sont toujours activement utilisés pour des cyberattaques. Certains des outils de piratage AI les plus notoires en plus de ces deux-là sont FraudGPT et WormGPT, tous deux principalement utilisés pour générer du contenu trompeur utilisé dans des attaques de phishing.

Comment se défendre contre le piratage par IA

Y a-t-il quelque chose que vous pouvez faire pour vous protéger du piratage AI? Les experts en cybersécurité ont partagé plusieurs recommandations qui ont du sens. Voici ce que vous devez faire:

📍Ne manquez jamais une mise à jour

Personne ne se soucie des menaces d'IA autant que les développeurs de logiciels. La plupart de ces équipes travaillent jour et nuit pour protéger vos systèmes critiques des dangers. La seule chose que vous devez faire est de mettre à jour vos logiciels lorsque des mises à jour sont disponibles. Ces correctifs de sécurité sont essentiels à votre sécurité.

📍Utilisez des mots de passe aléatoires

Le mot de passe infranchissable fait 12 caractères de long et comprend une combinaison de lettres majuscules et minuscules, de chiffres et de symboles. Il s'agit également d'une chaîne aléatoire qui ne peut pas être devinée en fonction de vos informations personnelles, de votre mode de vie, de vos passe-temps, de vos goûts ou de votre activité sur les réseaux sociaux.

📍Avoir un antivirus fiable

Les principaux outils antivirus sont déjà mis à jour avec des mécanismes pour anticiper et bloquer les attaques d'IA, en particulier les logiciels malveillants. Si vous n'avez pas de logiciel antivirus ou si vous envisagez d'en obtenir un différent, c'est le moment idéal pour faire des recherches et choisir le meilleur.

📍Méfiez-vous du phishing

Les messages de phishing sont généralement mal écrits et comportent de nombreuses erreurs grammaticales et d'orthographe, mais l'IA est devenue fluide dans toutes les langues et discours humains. La meilleure façon de repérer le phishing de l'IA est de rechercher des appels à l'action urgents, des pièces jointes ou des noms d'image qui nécessitent votre attention.

📍Pratiquer la sécurité des données

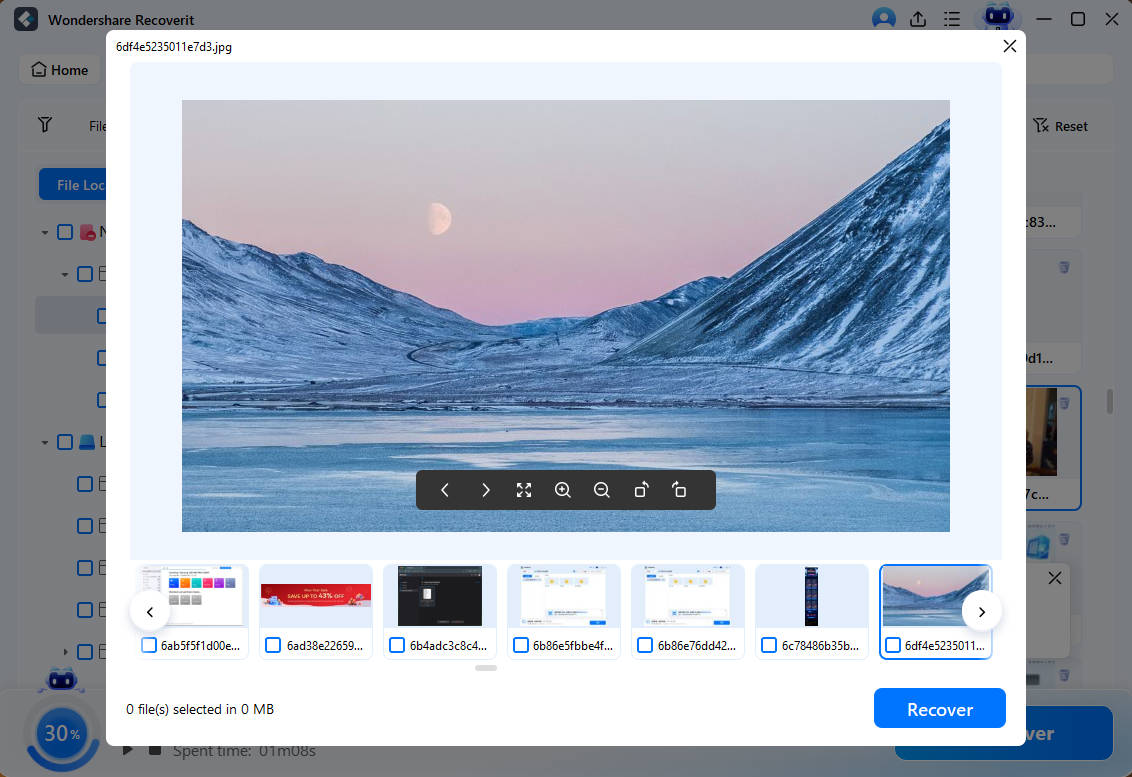

Apprenez à mieux protéger vos données - chaque fois que possible, évitez de partager vos informations personnelles, des fichiers sensibles et des mots de passe en ligne. Utilisez des outils de chiffrement comme BitLocker et sauvegardez vos données régulièrement. Si vous n'avez pas l'habitude de faire des sauvegardes de données, utilisez des outils comme Wondershare Recoverit pour inverser les scénarios de perte de données causés par le piratage de l'IA.

Recoverit peut récupérer des documents perdus, des images, des vidéos, de l'audio, des e-mails et d'autres types de fichiers, à partir de pratiquement n'importe quel appareil et dans n'importe quel scénario de perte de données, y compris les attaques de virus/logiciels malveillants. Il s'agit d'une solution efficace et polyvalente qui est également très facile à utiliser :

- Télécharger Wondershare Recoverit à partir du site officiel et l'installer sur votre ordinateur.

- Après avoir lancé Recoverit, sélectionnez l'emplacement où vous souhaitez démarrer le processus de récupération.

- Sélectionner un emplacement souhaité sur votre ordinateur initiera une analyse complète de ce lecteur.

- Pendant que l'analyse est en cours, vous pouvez voir vos fichiers perdus être récupérés à l'écran.

- Vous pouvez appuyer sur Pause à tout moment et cliquer sur Aperçu pour vérifier les fichiers récupérables.

- Sélectionnez les fichiers que vous souhaitez conserver et cliquez sur Récupérer pour les sauvegarder sur votre ordinateur.

- Pour finaliser la récupération de données, choisissez une destination sûre pour les fichiers récupérés et cliquez sur Sauvegarder.

📍Apprendre l'IA et le ML

Connaître votre ennemi. Abonnez-vous à des blogs populaires sur l'IA et l'apprentissage automatique et restez au courant des menaces récentes. Certaines des meilleures ressources d'apprentissage sur ce sujet incluent OpenAI, Machine Learning Mastery, Distill, The Berkeley Artificial Intelligence Research, MIT News, et There's an AI For That.

📌Former vos employés

Que vous dirigiez une petite entreprise ou une grande organisation, vous devez enseigner à vos employés à éviter de commettre des erreurs qui pourraient rendre l'ensemble de votre réseau vulnérable. Cela s'applique particulièrement à la reconnaissance des attaques de phishing et d'ingénierie sociale et à la manipulation de données sensibles.

📌Normaliser les audits de sécurité

Les organisations averties ont déjà mis à jour leurs politiques de sécurité pour inclure de nouvelles directives sur l'utilisation d'outils alimentés par l'IA et sur la marche à suivre en cas d'attaques basées sur l'IA. En plus de cela, vous devriez également effectuer régulièrement des audits de sécurité qui vous aideront à révéler les éventuelles failles.

📌Engager un expert en sécurité

Une violation de sécurité peut vous coûter beaucoup d'argent et de temps. Beaucoup de victimes d'attaques cybernétiques finissent par perdre leur réputation et leurs clients également. Le prix de tout cela est bien plus élevé que le coût d'emploi d'un expert en cybersécurité, ce que font actuellement de nombreuses entreprises intelligentes.

📌Rejoindre la défense collaborative

Les dirigeants d'entreprise et les équipes informatiques rejoignent des institutions académiques, des agences gouvernementales et des experts en IA dans un réseau de défense collaboratif où ils partagent des connaissances pratiques, une expérience réelle et des pratiques éprouvées qui aident à éloigner les attaques d'IA. Trouvez un partenaire de votre industrie.

Conclusion

Le piratage de l'IA est une véritable menace qui ne doit pas être prise à la légère, mais il y a de l'espoir. Les attaques malveillantes, aussi automatisées, efficaces ou sophistiquées soient-elles, peuvent être prédites et arrêtées grâce à la combinaison adéquate de prudence, de prévention, d'évaluation des vulnérabilités et de défense active.

Pour que cela fonctionne, nous avons besoin de notre bon jugement et des meilleurs outils de cybersécurité. La défense collaborative donne également des résultats exemplaires. L'IA doit encore jouer son rôle le plus important en matière de cybersécurité, où elle peut nous aider à analyser les comportements, à identifier les anomalies et à prédire les cyberattaques à temps.

FAQ

-

Quelle est la différence entre le piratage de l'IA et le piratage éthique ?

Le piratage de l'IA consiste à utiliser l'intelligence artificielle pour accéder illégalement à des réseaux, des systèmes informatiques ou des appareils. Les pirates de l'IA malveillants utilisent des outils d'IA pour mener des cyberattaques, propager des logiciels malveillants et voler des données confidentielles à des fins lucratives. Lorsque nous parlons de piratage, il s'agit généralement d'activités illégales. Le piratage éthique, en revanche, utilise les mêmes techniques et outils dans un but différent, celui de trouver les vulnérabilités du système avant qu'elles ne soient exploitées par des pirates informatiques malveillants. -

Vos données sont-elles en sécurité avec l'IA ?

Vos données sont-elles en sécurité avec l'IA ? Cela dépend. Les plates-formes et les outils d'IA sont formés sur d'énormes ensembles de données qui incluent des informations publiées en ligne au fil des ans. Ces données sont collectées à partir des moteurs de recherche, des pages de médias sociaux, ainsi que des forums et des formulaires en ligne. Leur sécurité dépend de nombreux facteurs, tels que la façon dont les développeurs les utilisent, où elles sont stockées et qui d'autre peut y accéder.