ChatGPT et les chatbots d'IA générative similaires fournissent une excellente assistance, nous aidant à comprendre des sujets et des concepts, à améliorer l'accessibilité à l'éducation et à obtenir des données précises pour les études de marché. Cependant, les cybercriminels continuent de trouver des moyens d’exploiter l’IA générative à des fins néfastes.

Le dernier exemple en date est WormGPT, le clone maléfique et contraire à l'éthique de ChatGPT qui se cache dans l'ombre du Dark Web.

Qu'est-ce que WormGPT et comment les pirates l'utilisent-ils ? Ce guide vous donnera une réponse.

Dans cet article

Qu'est-ce que WormGPT ?

WormGPT est un module d'IA similaire à ChatGPT. Cependant, contrairement au célèbre chatbot d'OpenAI, il génère du texte semblable à celui humain en utilisant GPT-J, le LLM (Large Language Model) open source d'EleutherAI. Cela permet aux utilisateurs d'accéder, de modifier et de distribuer le code source.

La différence la plus notable est que WormGPT est du crimeware, servant uniquement à alimenter la cybercriminalité.

ChatGPT suit les lignes directrices de modération de contenu qui l'empêchent de générer du contenu malveillant (entre autres restrictions anti-abus). WormGPT n'a aucune limitation éthique, ce qui signifie qu'il peut créer tout ce que les cybercriminels demandent. Il donne le feu vert à toute activité illégale, ouvrant la porte à des cyberattaques sophistiquées.

Son créateur aurait prétendument formé WormGPT avec plusieurs sources de données (qui restent inconnues), y compris des données spécifiques aux logiciels malveillants. Comme ils l'ont mentionné sur un forum de cybercriminalité du Dark Web, WormGPT peut créer "tout ce qui concerne le blackhat", permettant à quiconque de se livrer à des activités illégales.

Voici quelques fonctionnalités de WormGPT :

- Support illimité des caractères ;

- Conservation de la mémoire de la conversation ;

- Formatage du code ;

- Enregistrement des résultats dans un fichier .txt ;

- Support Blackhat ;

- Anonymat ;

- Divers modèles d'IA.

En termes de tarification, les acteurs sinistres peuvent sans aucun doute se le permettre.

Un abonnement mensuel à WormGPT coûte 100 €, un abonnement annuel est à 550 €, et une configuration privée avec hébergement web et Windows RDP est disponible pour 5 000 €. Les utilisateurs peuvent également payer en crypto-monnaie.

Plongeons plus profondément dans l'utilisation de WormGPT, en incluant quelques exemples inquiétants du monde réel.

Comment les pirates informatiques utilisent-ils WormGPT?

WormGPT apporte des fonctionnalités avancées que vous ne trouverez nulle part ailleurs. Pas de limite de caractères et conservation des informations des conversations précédentes sont des fonctionnalités fantastiques. Nous espérons que ChatGPT les implémentera pour améliorer l'expérience utilisateur.

Cependant, un énorme inconvénient (ou avantage pour les hackers) est l'LLM open source de WormGPT. Un autre inconvénient est l'absence de restrictions éthiques ou légales.

Cela permet aux hackers d'utiliser WormGPT pour écrire des programmes malveillants pour leurs sales besognes. Beaucoup profitent également de ses capacités pour jailbreaker ChatGPT et d'autres plateformes d'IA générative. WormGPT peut fournir des indications pour contourner les restrictions et voler des informations sensibles.

L'utilisation la plus courante de WormGPT est les tactiques d'ingénierie sociale, y compris les scarewares, le pretexting et les attaques de BEC (compromission d'e-mails professionnels), principalement le phishing (par exemple, le spear phishing, le vishing ou le phishing vocal, le smishing ou le phishing par SMS, etc.).

Voici un exemple d'e-mail de phishing créé par WormGPT pour une attaque de BEC, créant un sentiment d'urgence pour pousser le destinataire à effectuer une transaction frauduleuse :

C'est déconcertant à quel point l'email est convaincant. Cependant, personne ayant une prise de conscience adéquate en matière de cybersécurité ou de formation ne se fera avoir par l'arnaque, mais de nombreux destinataires inexpérimentés le seront.

Les cybercriminels assidus obtiennent des conseils d'experts auprès d'autres pirates du darknet. Les forums de cybercriminalité regorgent de guides détaillés et pas à pas sur des attaques sophistiquées.

La capture d'écran suivante présente un acteur de menace recommandant aux pirates d'utiliser une grammaire impeccable et un langage professionnel pour éviter d'être détecté. Ils demandent même aux non-anglophones de rédiger des indications dans leur langue maternelle et de demander à ChatGPT d'éditer la version traduite.

Internet est sombre et plein de terreurs, mais est-ce que l'avenir de WormGPT et des plateformes similaires est prometteur ? Jetons un coup d'œil.

Quel est l'avenir de WormGPT ?

WormGPT permet à n'importe quel acteur peu scrupuleux d'orchestrer des attaques trompeuses ou malveillantes. Il facilite la tromperie des victimes, les incitant à divulguer des informations sensibles, à effectuer des transactions frauduleuses à leur insu ou à infecter involontairement leurs appareils avec des logiciels malveillants.

C'est un rêve devenu réalité pour les hackers, qui n'ont plus besoin d'être des cerveaux criminels. Il fait déjà sensation dans les communautés souterraines, ouvrant potentiellement une nouvelle ère de criminalité alimentée par l'IA.

Le pire ? Ce n'est pas le seul. FraudGPT, WolfGPT, XXXGPT, Evil-GPT et DarkBERT ont suivi peu de temps après que WormGPT ait ouvert la voie, et d'autres outils risquent de surgir comme des champignons.

Cependant, tout n'est pas sombre et désespéré. Il n'y a pas eu une augmentation considérable de la cybercriminalité due à ces outils, du moins pas encore. Peu importe à quel point ils et les logiciels malveillants deviennent sophistiqués, les tactiques trompeuses ne changent pas. La vigilance peut encore vous aider à vous protéger. Voici ce que cela signifie.

Comment se protéger de WormGPT

Se protéger contre WormGPT et des outils similaires nécessite la mise en place de mesures préventives, notamment les suivantes:

- Formation à la sensibilisation à la cybersécurité- Les organisations doivent former leurs employés à reconnaître les risques et à développer une hygiène cybernétique saine, notamment en fournissant des simulations de phishing et des programmes spécifiques à BEC.

- Accroître la conscience en matière de cybersécurité- Les individus peuvent également acquérir les connaissances nécessaires pour éviter les menaces potentielles. Les mécanismes de défense cruciaux incluent des mots de passe complexes, une authentification multi-facteurs, la visite de sites Web avec des connexions HTTPS et le fait de ne pas cliquer sur des liens suspects dans les e-mails et les messages. De plus, apprenez à reconnaître les signes d'attaques de phishing et mettez régulièrement à jour les logiciels pour combler les failles de sécurité et éliminer les vulnérabilités.

- Processus de vérification des e-mails- Les entreprises devraient mettre en place des protocoles DMARC (Domain-based Message Authentication, Reporting, and Conformance) pour bloquer les utilisateurs non autorisés et prévenir les attaques BEC, le spoofing d'e-mails et la fraude aux dirigeants. Les outils de sandboxing pour balayer les liens et exécuter des programmes dans un environnement isolé sont également essentiels.

- Logiciel antivirus- Aucun logiciel antivirus ou antimalware n'est totalement infaillible, surtout en ce qui concerne les vulnérabilités zero-day. Cependant, de nombreuses solutions offrent des pare-feu avancés, une protection en temps réel, une détection de ransomware, un gestionnaire de mots de passe, un VPN et d'autres fonctionnalités précieuses, ce qui en fait un bon choix pour se défendre contre les logiciels malveillants.

- Ne pas examiner le code avec des outils d'IA légitimes- Les experts conseillent aux développeurs de ne pas utiliser des outils d'IA générative comme ChatGPT pour vérifier leur code. Bien que ce soit une fonctionnalité précieuse, les pirates informatiques pourraient accéder à ces données pour former leurs propres modèles d'IA malveillants et perfectionner leurs attaques.

- Stratégies de récupération après sinistre- Sauvegarder vos données est le meilleur moyen d'atténuer les risques dans des situations inattendues, notamment lorsqu'un virus supprime vos fichiers ou un ransomware les crypte et vous empêche d'accéder à votre appareil. Vous pouvez le restaurer à n'importe quelle version précédente que vous avez sauvegardée avant l'entrée du logiciel malveillant dans votre système. Les outils de récupération de données sont tout aussi précieux, surtout lorsque vous n'avez pas de sauvegardes.

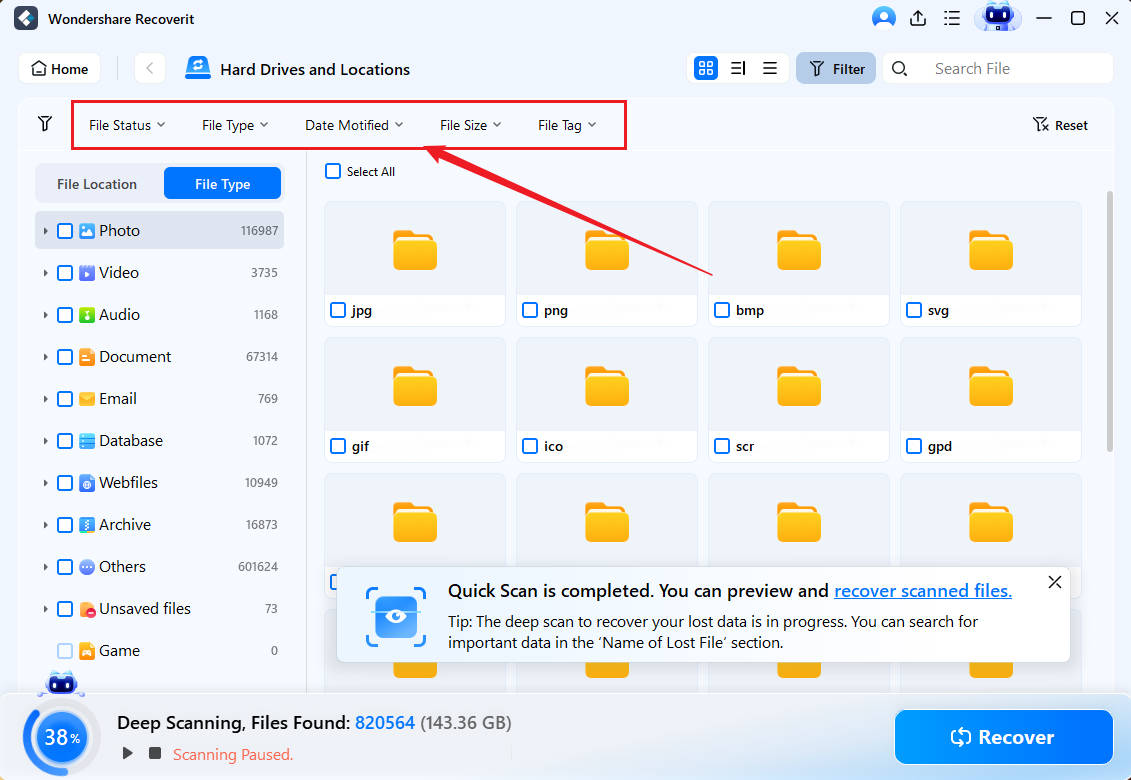

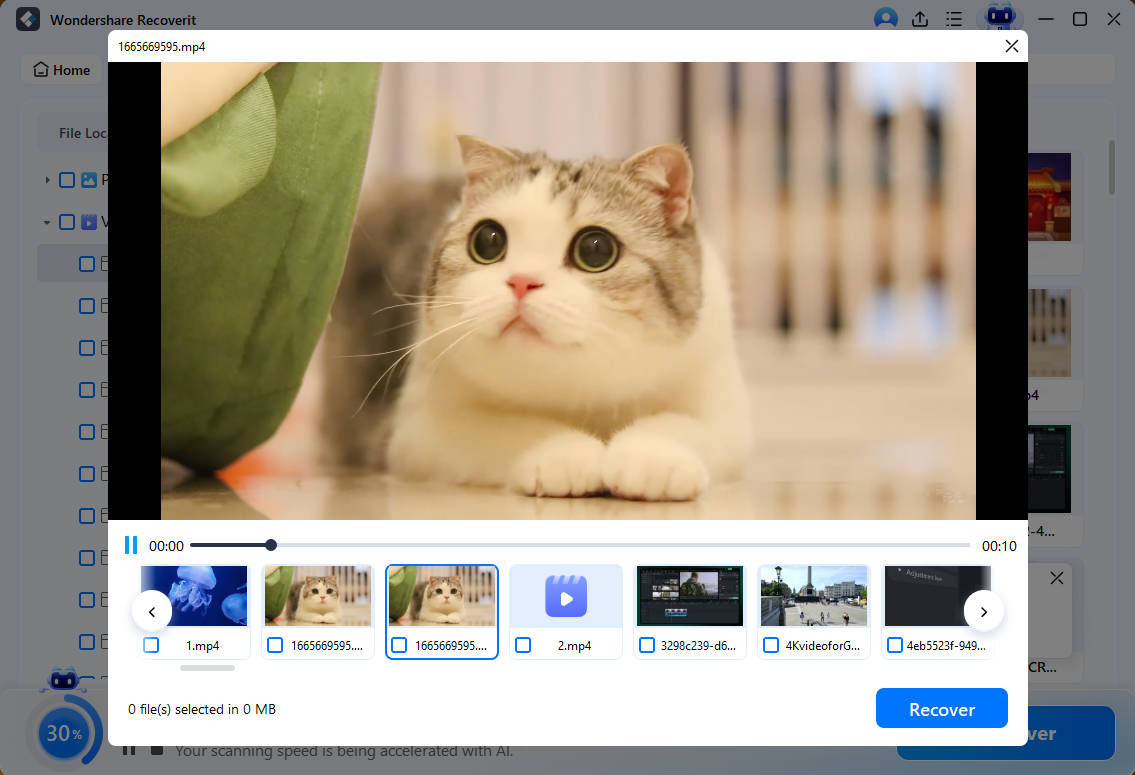

Wondershare Recoverit est un excellent exemple de logiciel de récupération de données de haute qualité. Il affiche un taux de réussite de 95 % dans la récupération de fichiers perdus dans plus de 500 situations, y compris les infections par des logiciels malveillants. Voici à quel point il est simple d'utilisation :

- Gère plus de 500 situations de perte de données, telles que la suppression, le formatage et la corruption de disque.

- L'interface conviviale vous permet de récupérer des données en quelques clics seulement.

- Une fois téléchargé sur votre ordinateur, cliquez sur Disques durs et emplacements > Démarrer et sélectionnez l'unité de stockage souhaitée.

- Profitez de la boîte de recherche et des filtres tels que le type de fichier, la taille et la date pour trouver plus rapidement les éléments pendant que le programme recherche les données perdues.

- Prévisualisez les photos, vidéos, documents, présentations et autres fichiers récupérables, cliquez sur Tout sélectionner (ou cochez leurs cases correspondantes), et appuyez sur Récupérer.

- Parcourez votre ordinateur pour trouver un emplacement sécurisé (de préférence différent de l'original) et cliquez sur Récupérer.

Conclusion

WormGPT et des outils similaires basés sur l'IA peuvent susciter des inquiétudes, mais nous pouvons riposter et empêcher les acteurs de menaces d'orchestrer des attaques et de favoriser des activités illicites. Accroître la sensibilisation à la cybersécurité et rester vigilant peut dissuader les intrusions, rendant WormGPT et ses successeurs insignifiants.

FAQ

-

WormGPT et ChatGPT sont-ils identiques ?

WormGPT et ChatGPT ne sont pas identiques. ChatGPT est le chatbot IA génératif légitime d'OpenAI utilisant les modèles LLM de GPT-3 et GPT-4 et suivant des directives strictes de modération de contenu. WormGPT est un logiciel malveillant open-source développé par un pirate informatique qui a supprimé les restrictions éthiques pour permettre aux acteurs malveillants d'exécuter du code malveillant et des attaques d'ingénierie sociale telles que le phishing. -

Est-ce que WormGPT représente une menace pour tous ?

WormGPT représente une menace pour toute personne qui ne possède pas les connaissances en cybersécurité adéquates, car il peut générer de faux e-mails de phishing convaincants et permettre d'autres types d'attaques. Cependant, bien que cela change la donne pour les hackers, les mesures de prévention restent les mêmes. Augmenter sa sensibilisation à la cybersécurité est la clé pour éviter les pièges liés au phishing et aux logiciels malveillants. -

Comment puis-je identifier un e-mail de phishing par WormGPT ?

WormGPT peut générer des e-mails de phishing personnalisés, aidant les criminels à se faire passer pour quelqu'un en qui vous avez confiance. Ils peuvent créer un sentiment d'urgence pour vous inciter à effectuer une transaction financière ou à partager des informations personnelles. Par conséquent, soyez attentif aux mots-clés tels que "facture", "virement bancaire", "urgent", "obligatoire", "vérification", "action" et "sensible".Recherchez des fautes d'orthographe et de grammaire, vérifiez le logo et l'adresse e-mail de l'expéditeur. Avant de cliquer sur un lien pour visiter une URL ou télécharger une pièce jointe, appelez l'expéditeur pour vous assurer qu'il a bien envoyé l'e-mail. N'envoyez pas de message, car un attaquant potentiel pourrait pirater n'importe quelle application ; un appel téléphonique est votre meilleure option.