L'apprentissage automatique aide les utilisateurs à automatiser des tâches à l'aide d'algorithmes avancés. Bien qu'il ait des applications dans divers domaines, l'apprentissage automatique a montré un fort potentiel en matière de cybersécurité.

Ce guide détaillé vous guide à travers l'apprentissage automatique et la cybersécurité. Il couvre les bases du ML en cybersécurité ainsi que les applications et limites actuelles de l'apprentissage automatique en sécurité informatique, vous aidant à appréhender ce domaine innovant. Commençons depuis le début.

Dans cet article

Qu'est-ce que l'apprentissage automatique ?

L'apprentissage automatique est une étude de l'intelligence artificielle axée sur des algorithmes statistiques qui imitent l'apprentissage humain. Les data scientists entraînent des algorithmes pour les classifications, les prédictions et les décisions dans les applications et les programmes.

Les modèles d'apprentissage automatique commencent par de vastes quantités de données d'entraînement. Ils s'entraînent sur les données fournies pour comprendre les motifs et faire des prédictions. Ensuite, ils reçoivent de nouvelles données et les traitent plus rapidement en utilisant des pratiques établies.

Ainsi, les modèles d'apprentissage automatique évoluent et s'améliorent. Leurs applications les plus remarquables comprennent les chatbots, la génération de texte, les voitures autonomes et les diagnostics médicaux. Maintenant, plongeons dans l'apprentissage automatique et la sécurité.

Les bases de l'apprentissage automatique en cybersécurité

Les modèles d'apprentissage automatique utilisent des algorithmes et des ensembles de données pour faire des modèles et des analyses statistiques sur le comportement de votre ordinateur. Ils peuvent faire des hypothèses et agir, même si ce n'est pas prévu dans leur programmation. Étant donné ses caractéristiques, l'apprentissage automatique est crucial en matière de cybersécurité.

Avec l'augmentation des cyberattaques et leur amélioration constante, les mesures de cybersécurité traditionnelles ne sont pas suffisamment efficaces pour vous protéger. Cependant, l'apprentissage automatique est un facteur décisif en matière de cybersécurité, car il peut identifier les menaces et s'adapter pour les résoudre en conséquence.

Analyse prédictive en ML

Les algorithmes d'apprentissage automatique détectent des motifs et font des prédictions en conséquence. Une fois qu'un modèle d'apprentissage automatique détecte des motifs, il peut prédire un résultat probable. Cela signifie qu'il peut reconnaître une menace potentielle avant qu'elle n'affecte la sécurité de votre ordinateur et prendre des mesures pour prévenir les cyberattaques.

De plus, l'apprentissage automatique évolue constamment, ce qui lui permet de prédire et de prévenir même les plus récentes et les plus indétectables menaces cybernétiques.

Détection d'anomalies

En plus de faire des prédictions, l'apprentissage automatique peut jouer un rôle dans l'analyse des comportements. Les modèles d'apprentissage peuvent surveiller et analyser l'activité des utilisateurs afin d'en apprendre et de comprendre les schémas. Ils peuvent protéger le système contre les éventuelles violations de sécurité s'ils détectent un comportement étrange.

Le suivi des modèles de comportement des utilisateurs inclut le trafic réseau, les journaux système, l'utilisation des applications, la vitesse de frappe et d'autres activités. Alors que les humains ne peuvent pas les détecter, les ordinateurs le peuvent. Les modèles d'apprentissage automatique subissent une formation pour comprendre le comportement utilisateur typique dans un réseau particulier. Une fois qu'ils repèrent des anomalies, ils les signalent et empêchent une éventuelle violation de la sécurité.

Les outils traditionnels de sécurité informatique ne peuvent pas détecter les anomalies dans le trafic réseau et le comportement des utilisateurs, ce qui entraîne des violations de sécurité et d'autres cybermenaces. L'apprentissage automatique fournit cette sécurité, car il apprend et s'améliore constamment pour détecter les schémas inhabituels et prévenir les cyberattaques.

Opérations de sécurité automatisées

Un autre avantage excellent des modèles d'apprentissage automatique est leur capacité à automatiser les processus. Comme ils s'améliorent en répétant des tâches spécifiques, ils apprennent de nouvelles fonctions en mettant en œuvre des schémas existants dans de nouveaux scénarios. Cela crée un flux de travail automatisé.

Les modèles d'apprentissage automatique pour la sécurité informatique peuvent apprendre et devenir meilleurs dans l'exécution des opérations de sécurité, aidant les utilisateurs à les automatiser. Ainsi, les équipes de sécurité peuvent confier les processus de sécurité répétitifs à l'apprentissage automatique et se concentrer sur des tâches plus pressantes et avancées.

Applications actuelles de l'apprentissage automatique en cybersécurité

ML offre de nombreux avantages à la cybersécurité. Il a déjà planté ses graines dans la sécurité informatique, la rendant meilleure et plus sûre. Voici les applications les plus courantes de ML dans la cybersécurité.

IDS

Les IDS (Intrusion detection systems) sont des outils de sécurité réseau qui surveillent et détectent les activités malveillantes dans le trafic réseau. Un IDS détecte une menace et alerte les administrateurs de sécurité pour les traiter. Ainsi, même si ces systèmes ne peuvent pas résoudre les menaces de sécurité, ils les identifient et informent instantanément les administrateurs informatiques, leur permettant de corriger les problèmes.

Les algorithmes d'apprentissage automatique dans les IDS automatisent le processus de détection des menaces. Ils détectent automatiquement les menaces cybernétiques et informent les équipes de sécurité pour les résoudre. De plus, la technologie d'apprentissage automatique permet aux IDS d'apprendre et de s'améliorer progressivement en analysant les données et les scénarios précédents.

✅Systèmes UEBA

Les systèmes d'analyse du comportement des utilisateurs et des entités (UEBA) sont des outils de cybersécurité permettant de détecter les anomalies de comportement des utilisateurs, des routeurs, des serveurs et des réseaux. Ils surveillent diverses activités et créent des modèles pour le comportement standard. Une fois qu'ils détectent des anomalies et un comportement suspect, les systèmes UEBA informent les administrateurs informatiques.

L'apprentissage automatique est essentiel pour les systèmes UEBA. Il les aide à apprendre sur les comportements typiques et à créer des modèles, ce qui rend la détection des anomalies très facile.

✅Analyse et détection de logiciels malveillants

Une autre application du machine learning en cybersécurité est l'analyse et la détection de logiciels malveillants. Les logiciels malveillants sont des logiciels malicieux visant à perturber un ordinateur ou un serveur, à divulguer des informations ou à obtenir un accès non autorisé. Ils sont nuisibles aux serveurs et aux dispositifs et peuvent causer des dommages intentionnels.

Les modèles d'apprentissage machine sont hautement efficaces pour identifier et attraper les logiciels malveillants. Ils peuvent détecter les logiciels malveillants nouveaux et en évolution en analysant leurs caractéristiques et leur code. L'analyse de leur comportement permet à l'apprentissage machine de détecter même les logiciels malveillants presque indétectables et d'informer l'équipe de sécurité de leur existence.

✅Détection d'attaques de phishing

Les attaques de phishing se produisent en trompant les gens pour qu'ils installent sans le savoir des logiciels malveillants sur leurs appareils. Généralement, les attaques de phishing se produisent par e-mail et SMS.

Les attaquants imitent des institutions réputées ou des individus de confiance, manipulant ainsi les victimes pour qu'elles téléchargent des logiciels malveillants ou demandent des informations sensibles. Ils se reposent sur la confiance des victimes en la personne qu'ils imitent afin de les pousser à installer involontairement des logiciels malveillants.

Les modèles d'apprentissage automatique peuvent être efficaces pour détecter les attaques de phishing. Ils peuvent analyser le contenu des e-mails, y compris les URL et les pièces jointes, pour déterminer s'il s'agit d'une tentative de phishing. De plus, ils peuvent apprendre le comportement de l'utilisateur et détecter les e-mails suspects et les attaques de phishing grâce à des modèles.

✅Systèmes de gestion des événements

Les systèmes de gestion d'événements aident à reconnaître et à résoudre les vulnérabilités et les menaces avant qu'ils ne causent des dégâts aux appareils. Les outils SIEM (Sécurité de l'Information et Gestion des Événements) sont les plus répandus pour la protection contre les menaces en cybersécurité.

Les systèmes de gestion d'événements de pointe utilisent des algorithmes d'apprentissage automatique pour repérer les motifs dans l'activité des utilisateurs, le trafic réseau et d'autres événements et journaux. L'aspect prédictif de l'apprentissage automatique leur permet d'anticiper les menaces potentielles et d'aider les administrateurs système à les gérer.

Limitations de l'apprentissage automatique pour les applications en cybersécurité

Les modèles d'apprentissage automatique sont parmi les outils les plus puissants pour l'avenir de la cybersécurité, mais ils sont imparfaits et ont des désavantages et des limitations spécifiques, bien qu'ils évoluent constamment et améliorent leurs performances.

Explorons les limites de l'apprentissage automatique en cybersécurité.

Problèmes de qualité des données et de biais

Les modèles d'apprentissage automatique utilisent des ensembles de données d'entraînement étendus qui les aident à repérer et à créer des schémas et à apprendre à agir en conséquence. Cependant, les modèles d'IA obtiennent ces données des humains. Cela signifie que les humains peuvent décider quelles données les algorithmes d'IA utiliseront. La qualité des données et les problèmes de biais font partie des limitations les plus notables de l'apprentissage automatique en cybersécurité.

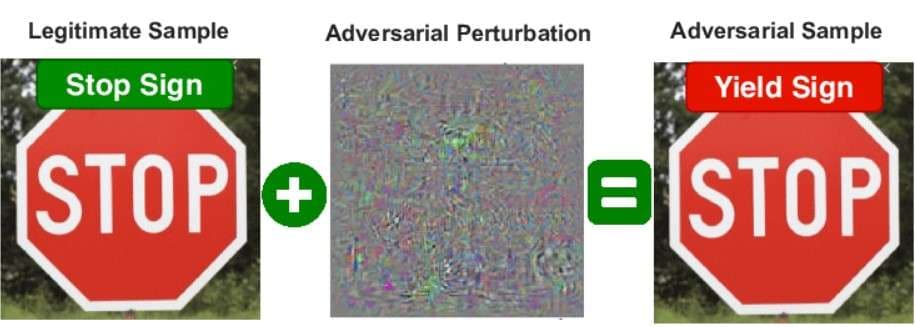

Attaques adversaires

Les attaques adverses se concentrent sur les modèles d'apprentissage automatique, en fournissant des entrées défectueuses et en les faisant dysfonctionner. Elles provoquent une mauvaise interprétation des données fournies ou la mise en œuvre de données malveillantes dans un modèle ML. Cela aide les attaquants à exploiter les vulnérabilités.

Les attaques adverses sont des menaces cybernétiques relativement nouvelles, compte tenu du fait que l'apprentissage automatique est un domaine assez récent. Néanmoins, elles peuvent être très dangereuses, notamment lorsqu'il s'agit d'attaquer des modèles d'apprentissage automatique destinés aux logiciels médicaux ou aux voitures autonomes.

Exigences de ressources et scalabilité

Un autre défi significatif de l'apprentissage automatique est les exigences en ressources et en évolutivité. Ils présentent des limitations considérables dans la formation et la mise en œuvre des modèles d'apprentissage automatique.

La formation de modèles d'apprentissage automatique complexes nécessite une puissance de calcul élevée. Étant donné les vastes ensembles de données, vos ressources informatiques peuvent ne pas être en mesure de les prendre en charge. Cela inclut également la mémoire, le stockage et le temps de formation.

Le développement et la formation de modèles d'apprentissage automatique nécessitent également des coûts élevés. Leur mise à l'échelle s'accompagne de frais encore plus élevés et d'autres exigences.

[Renforcer la cybersécurité] Comment récupérer des données après une cyberattaque

L'apprentissage automatique joue un rôle critique en cybersécurité. Cependant, que se passe-t-il si vous avez déjà subi une cyberattaque? Parfois, les cyberattaques entraînent une perte de données.

Ne vous inquiétez pas si cela se produit car vos données ne sont pas perdues pour toujours, même les fichiers supprimés. Ils deviennent inaccessibles et attendent que de nouvelles données les écrasent, mais ils existent toujours sur votre ordinateur.

Par conséquent, vous avez besoin d'un outil de récupération de données comme Wondershare Recoverit pour restaurer les fichiers supprimés. Wondershare Recoverit est une solution de récupération de données fiable pour récupérer des fichiers en quelques clics seulement.

- Gère plus de 500 situations de perte de données, telles que la perte de données lors de cyberattaques.

- L'interface conviviale vous permet de récupérer des données en quelques clics seulement.

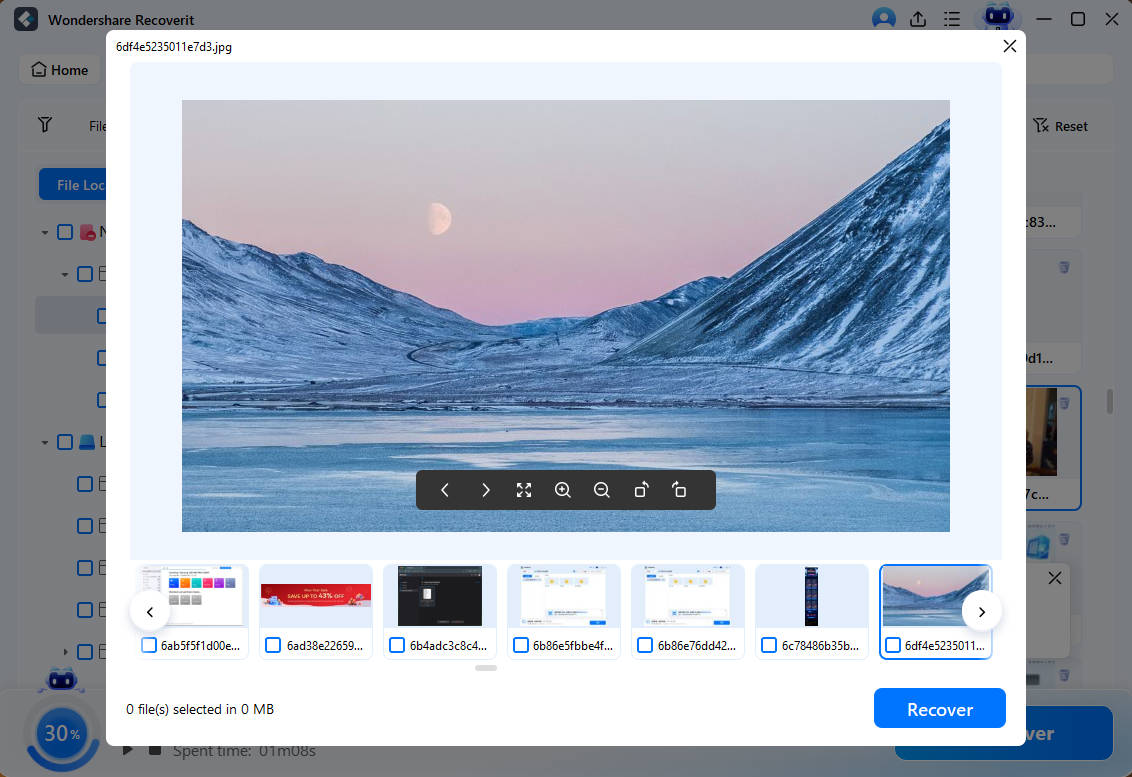

Wondershare Recoverit peut récupérer toutes les données, y compris des photos, des vidéos, de l'audio, des e-mails, etc. Il peut restaurer des fichiers corrompus ou supprimés à partir de n'importe quel appareil ayant subi une attaque de logiciel malveillant. Il dispose même d'une fonction de récupération améliorée brevetée pour patcher les vidéos et les images fragmentées.

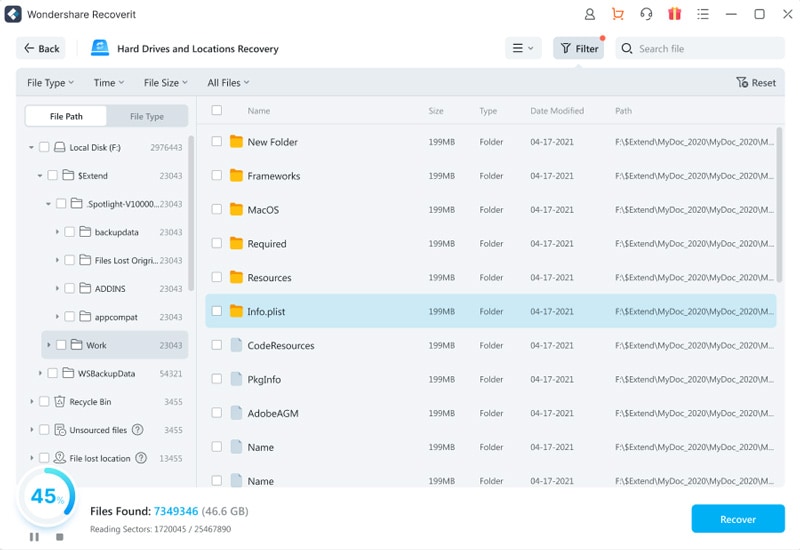

Suivez ces étapes pour récupérer des fichiers perdus à l'aide de Wondershare Recoverit:

- Installez et lancez Wondershare Recoverit sur votre ordinateur.

- Allez sur Disques durs et emplacements. Cliquez sur Démarrer et sélectionnez le stockage avec vos fichiers perdus.

- Le programme analysera automatiquement l'unité. Vous pouvez suspendre ou arrêter le processus à tout moment.

- Après l'analyse, prévisualisez les fichiers que le programme a trouvés. Sélectionnez-les, cliquez sur Récupérer, et enregistrez-les sur un lecteur externe pour les protéger des logiciels malveillants.

Conclusion

L'apprentissage automatique est une sous-discipline de l'intelligence artificielle qui utilise des algorithmes pour créer des modèles. Il est précieux dans de nombreux domaines de la cybersécurité, notamment l'analyse prédictive, la détection des anomalies et les opérations de sécurité automatisées. Il joue un rôle très important dans de nombreuses applications courantes de cybersécurité, y compris l'analyse des logiciels malveillants, la détection des attaques de phishing, les systèmes UEBA, les IDS et les systèmes de gestion des événements.

L'apprentissage automatique a encore des limites. Les défis les plus remarquables des modèles d'apprentissage automatique incluent la qualité des données et les problèmes de biais, les exigences en ressources et évolutivité, et les attaques adverses.

En raison des limites de l'apprentissage automatique, il est préférable d'avoir un plan de secours pour faire face au scénario où l'apprentissage automatique échoue à arrêter les cyberattaques. Wondershare Recoverit est exactement un outil auquel vous pouvez faire confiance pour récupérer des données perdues.