Les attaques traditionnelles de virus informatiques peuvent parfois être assez sournoises. Vous remarquerez peut-être que votre ordinateur a ralenti. Certains fichiers peuvent commencer à disparaître. D'autres fichiers inconnus, illisibles et inamovibles peuvent apparaître.

D'autre part, les attaques de ransomware aiment se faire connaître. Peu après que des acteurs malveillants vous aient pris pour cible, vous pouvez vous attendre à recevoir une notification bien visible vous informant de ce qui s'est passé - comme ce fut le cas lors des célèbres attaques de ransomware WannaCry en 2017.

Le ransomware WannaCry a été l'une des attaques les plus tristement célèbres de l'histoire récente, touchant des centaines de milliers de personnes à travers les continents, causant des millions de dollars de dommages et affectant même le NHS d'Angleterre.

Apprenez-en plus sur cette menace, découvrez le fonctionnement du logiciel WannaCry et voyez ce que vous pouvez faire pour vous protéger contre des attaques similaires.

Table des matières

Qu'est-ce que le ransomware WannaCry ?

En matière de logiciels malveillants, vous pouvez rencontrer des dizaines de programmes, les plus courants étant les virus et les vers informatiques. Cependant, le logiciel malveillant WannaCry n'était pas un virus informatique traditionnel que l'on peut éliminer à l'aide d'une solution antimalware. WannaCry était une cyberattaque par ransomware qui impliquait une extorsion monétaire.

Comme son nom l'indique, un ransomware est un logiciel malveillant qui retient vos données contre une rançon. Le ransomware Locker vous empêche simplement d'accéder à votre ordinateur jusqu'à ce que vous ayez payé la somme demandée aux pirates.

En revanche, les crypto-ransomwares chiffrent vos données et vous envoient la clé de chiffrement une fois que vous avez satisfait aux exigences du pirate. Le virus WannaCry appartient à cette catégorie.

Lors de la cyberattaque WannaCry, les pirates ont demandé à leurs cibles de verser 300 dollars en bitcoins sur le portefeuille spécifié dans un délai de trois jours. Une fois les trois jours écoulés, la rançon passait à 600 dollars en bitcoins. Ce n'est qu'après avoir effectué le paiement que les pirates ont divulgué les données. Dans le cas contraire, ils détruiraient toutes les données dans les sept jours suivant l'attaque.

Les pirates ont eu la gentillesse de promettre des « événements gratuits » pour les cibles « si pauvres » qu'elles ne peuvent se permettre d'effectuer ces paiements.

La première découverte du ransomware WannaCry

Le 12 mai 2017 est le jour fatidique où le ver ransomware WannaCry s'est faufilé dans plus de 230 000 ordinateurs dans le monde et a commencé à faire des ravages. Bien qu'il soit difficile de déterminer la première cible, l'une des premières entreprises à signaler l'attaque en Europe a été la société de télécommunications espagnole Telefónica.

Peu après, le NHS anglais a signalé une attaque WannaCry. Elle a touché plus d'un tiers des hôpitaux du NHS, obligeant ce dernier à détourner des ambulances et à annuler ou interrompre des opérations chirurgicales et d'autres rendez-vous.

En l'espace de quelques heures, l'attaque s'est propagée à plus de 150 pays et à des milliers et des milliers de cibles, le ransomware WannaCry de 2017 entrant dans l'histoire comme l'une des plus graves cyberattaques.

Comment fonctionne le ransomware WannaCry ?

Compte tenu de l'impact massif de WannaCry, il est logique de supposer qu'il s'agit d'un ransomware assez sophistiqué. Découvrez ci-dessous comment fonctionne l'attaque WannaCry.

Caractéristiques uniques

Le ransomware WannaCry a ciblé les ordinateurs utilisant une version obsolète de Microsoft Windows. Il exploite une vulnérabilité EternalBlue.

EternalBlue est une faille dans les systèmes d'exploitation Microsoft Windows périmés qui tire parti de la manière dont le système d'exploitation met en œuvre le protocole Server Message Block (SMB) entre différents nœuds de réseau (ordinateurs, imprimantes, routeurs, etc.).

Bien que le ransomware WannaCry semble sophistiqué - il suffit de mesurer l'ampleur de l'attaque - son fonctionnement est relativement simple puisqu'il repose sur une faille de Microsoft Windows.

Les seules caractéristiques de ce ransomware sont les suivantes :

- Une application de cryptage/décryptage

- Fichiers de clés de chiffrement

- Une copie du navigateur Tor (pour la communication avec les pirates)

Grâce à ces trois caractéristiques, WannaCry peut crypter avec succès pratiquement tous les types de fichiers sur votre ordinateur, y compris les documents, les images, les vidéos, les fichiers Microsoft Office et tout ce qui se trouve entre les deux.

Méthodes de propagation

Au départ, on pensait que le ransomware WannaCry s'était propagé par le biais d'une attaque de phishing où les cibles téléchargeaient le logiciel malveillant en cliquant sur un nom d'image reçu dans leur courrier électronique. Cependant, ils ont rapidement découvert que ce n'était pas le cas.

La National Security Agency (NSA) américaine aurait découvert la vulnérabilité EternalBlue et développé DoublePulsar, une porte dérobée à installer sur les ordinateurs compromis. Tout d'abord, un groupe de pirates informatiques appelé The Shadow Brokers a volé les informations de DoublePulsar à la NSA et les a rendues publiques en avril 2017.

À partir de là, les experts ont supposé qu'un autre groupe de pirates informatiques, le Lazarus Group, avait utilisé ces informations pour créer et diffuser WannaCry.

WannaCry tire parti de la mise en œuvre du protocole SMB. Les attaquants commencent par effectuer un balayage des ports et recherchent tous les ordinateurs d'un réseau qui acceptent des données provenant de l'internet public via le port SMB (port 445). Une fois qu'ils ont identifié un nom d'image faible, les attaquants établissent une connexion SMBv1, prennent le contrôle du système et installent le ransomware.

Le ransomware WannaCry contient un ver. Ce composant lui permet de s'autopropager sans nécessiter d'actions de la part de la cible (par exemple, un utilisateur qui clique sur le nom d'une image de courrier électronique). Le ver fonctionne en arrière-plan, à la recherche d'un nœud vulnérable dans un réseau et dépose des logiciels malveillants partout où il y a une ouverture.

Processus de cryptage

Avant de crypter les fichiers, le ransomware WannaCry a tenté d'accéder à une URL aléatoire et (à l'époque) inexistante. Lorsqu'il n'a pas pu se connecter à cette URL, il a crypté tous les fichiers d'un système donné.

Le ransomware utilise une combinaison du système de cryptage RSA et de l'algorithme AES pour crypter les fichiers du système cible. Cela inclut tous les fichiers des lecteurs locaux, amovibles et réseau du système. Il a ensuite modifié l'extension de tous les fichiers en WNCRY, après quoi la cible a reçu le fameux message l'informant de l'attaque et de la marche à suivre pour décrypter le fichier.

Idéalement, après avoir répondu aux exigences des pirates (c'est-à-dire après avoir payé la rançon), la cible recevrait une clé de décryptage numérique qui lui permettrait d'accéder à ses fichiers. Cependant, peu d'éléments indiquent que les centaines de cibles ont réussi à récupérer leurs fichiers.

Les effets du ransomware WannaCry

L'impact de WannaCry a été immense. Les ambulances détournées et les centaines de rendez-vous annulés en Angleterre n'étaient que la partie émergée de l'iceberg. Selon les estimations, le NHS a perdu à lui seul environ 92 millions de livres sterling lors de l'attaque.

Si les soins de santé ont été les plus touchés, d'autres secteurs ont également souffert de l'attaque :

- Télécommunications

- Logistique

- Automobile

- Éducation

- Sécurité

- Gaz et essence

- Marketing

Au total, leurs pertes sont immenses. Bien qu'il n'y ait pas de chiffre définitif, les estimations montrent que l'attaque a causé plus de 4 milliards de dollars de dommages. Ce n'est pas parce que 4 milliards de dollars ont été échangés contre une rançon - la plupart des cibles n'ont jamais payé la rançon pour récupérer leurs fichiers. La plupart des dommages ont été causés par l'interruption des opérations.

Comment le virus WannaCry a-t-il été stoppé ?

De manière surprenante, WannaCry a été stoppé grâce à l'interrupteur d'arrêt intégré qui a déclenché le processus de cryptage. WannaCry était censé essayer d'accéder à une URL inexistante pour chiffrer les fichiers. Lorsqu'il n'a pas pu y accéder, le cryptage a commencé.

Marcus Hutchins, un chercheur en sécurité britannique, a découvert ce dispositif et a décidé d'acheter le domaine, à l'époque inexistant, auquel WannaCry tentait d'accéder. Cela signifiait que le ransomware pouvait accéder à l'URL et ne pas exécuter l'attaque, de sorte que Hutchins a mis fin aux attaques.

Que faire en cas d'infection par le ransomware WannaCry ?

Dans l'ensemble, WannaCry n'est pas une menace aussi importante aujourd'hui qu'elle ne l'était en 2017. Cependant, il est toujours actif et un ransomware similaire pourrait attaquer à tout moment. Voici les principaux conseils à suivre si vous êtes victime d'une cyberattaque similaire.

1. Signaler l'attaque aux autorités

La première mesure à prendre est de signaler l'attaque aux autorités, même si les auteurs de l'attaque vous demandent expressément de ne pas le faire. Selon le type de logiciel malveillant auquel vous êtes confronté, les autorités peuvent vous aider à éliminer la menace beaucoup plus rapidement que si vous vous en occupiez seul.

Les autorités chargées de signaler les cybercrimes varient d'un pays à l'autre. Aux États-Unis, vous devez signaler les cyberattaques au FBI. Si vous ne savez pas où aller, contactez votre administration locale ou la police. Au minimum, ils devraient être en mesure de vous aider à atteindre l'administration nécessaire.

2. Isolez votre appareil

L'étape suivante consiste à isoler votre appareil. Dans la plupart des cas, tout matériel directement connecté à votre appareil (comme les imprimantes ou les lecteurs locaux et amovibles) est probablement également infecté. Il faut donc isoler tous les appareils concernés.

Vous pouvez isoler vos appareils par :

- Les déconnecter du réseau

- Les débrancher du réseau WiFi

- Les déconnecter et les éteindre

Ces mesures peuvent aider à prévenir d'autres dommages jusqu'à ce que vous vous occupiez de la menace.

3. Identifier la menace

Il existe de nombreuses cybermenaces et il peut être très utile d'identifier celle à laquelle vous êtes confronté.

Pour détecter spécifiquement WannaCry, il suffit d'examiner les journaux de votre système et le trafic réseau. Surveillez de près les requêtes DNS pour l'URL du killswitch et votre trafic sortant pour les ports SMBv1.

4. Utiliser un outil de décryptage de ransomware

En fonction du logiciel malveillant en question, un outil de décryptage peut vous aider à retrouver l'accès à vos fichiers. Parmi les outils de décryptage les plus répandus, on peut citer

- Kaspersky RakhniDecryptor

- Avast

- McAfee Ransomware Recover (Mr2)

- Emsisoft

- AVG

Bien qu'aucun de ces outils n'offre un taux de réussite de 100 % pour tous les types de ransomware, ils peuvent s'avérer utiles. Vous pouvez trouver d'autres services de récupération de ransomware pour répondre à vos besoins.

5. Restauration des fichiers avec les outils de récupération

Si vous ne pouvez pas décrypter vos fichiers après une attaque de ransomware, il est toujours possible de les restaurer avec des outils tels que Wondershare Recoverit.

Wondershare Recoverit fonctionne dans presque tous les scénarios de perte de données, y compris les attaques de ransomware, et il peut vous aider à récupérer vos fichiers en plusieurs étapes simples :

- Téléchargez et installez Wondershare Recoverit sur votre PC.

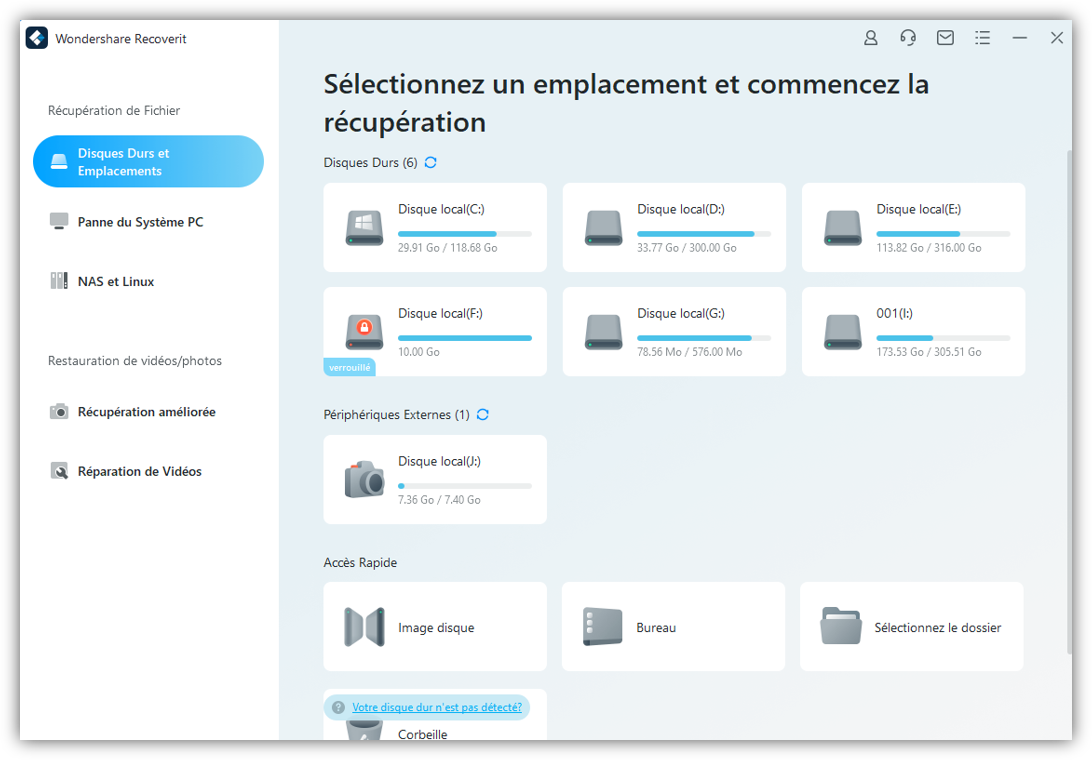

- Choisissez un emplacement pour commencer la récupération et cliquez sur Démarrer.

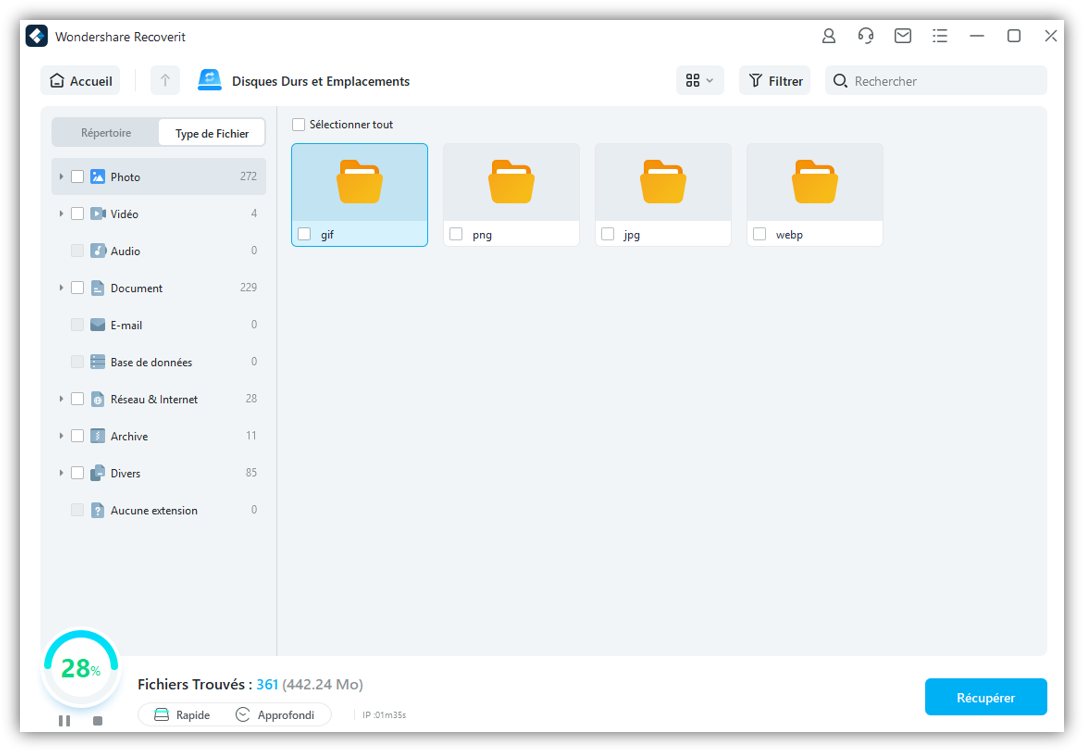

- Le logiciel commencera à analyser automatiquement les fichiers supprimés par le ransomware WannaCry.

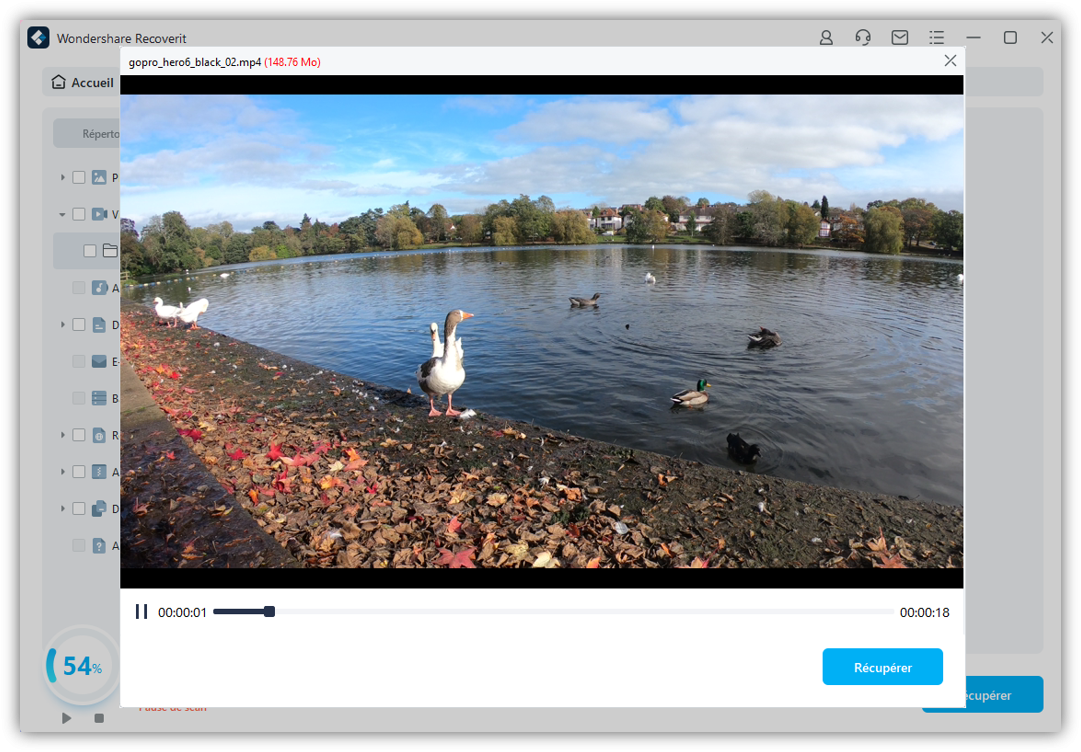

- Prévisualisez les fichiers disponibles pour la récupération et cliquez sur Récupérer.

- Choisissez un chemin d'enregistrement et enregistrez vos fichiers.

Si vous ne pouvez pas accéder à votre PC à cause de l'attaque, vous devez choisir Crashed System Recovery dans Wondershare Recoverit. Vous devrez installer le logiciel sur un PC opérationnel et créer une clé USB amorçable pour récupérer vos fichiers.

WannaCry est-il toujours une menace ?

WannaCry n'a été stoppé qu'en 2017. La menace existe encore aujourd'hui. Le ransomware et ses variantes ont attaqué des entreprises, mais heureusement, la plupart d'entre elles ont réussi à éviter des dommages importants.

La principale raison pour laquelle WannaCry reste une menace est l'absence de mise à jour des logiciels. Microsoft avait publié un correctif Windows qui aurait pu stopper WannaCry dans son élan près de deux mois avant les attaques de mai 2017. Si les utilisateurs concernés avaient mis à jour leur logiciel dès que la mise à jour était disponible, nous ne parlerions pas de WannaCry aujourd'hui.

Comment protéger votre ordinateur contre le ransomware WannaCry

La clé de la protection contre le ransomware WannaCry et les cyberattaques similaires est la mise à jour régulière de tous vos logiciels, programmes et apps.

Ne négligez jamais les mises à jour de logiciels. La plupart d'entre eux sont accompagnés de correctifs de sécurité critiques et de corrections de vulnérabilités afin de garantir la sécurité de vos données. Même une simple application obsolète peut vous exposer à des risques si elle présente des vulnérabilités connues, il est donc dans votre intérêt de ne pas vous y risquer.

D'autres mesures peuvent être prises pour se protéger contre d'éventuelles cyberattaques :

- Utilisation d'un logiciel antimalware

- Utiliser des mots de passe complexes

- Éviter les noms d'images suspects

- Garder un œil sur le trafic de votre réseau

- Sauvegarde régulière de vos données

- Se tenir au courant des risques liés à la cybersécurité

Suivre ces étapes ne vous rendra pas imperméable aux cyberattaques. Cependant, cela peut faire de vous une cible plus difficile et réduire les risques de rencontrer des menaces telles que WannaCry.

FAQ

-

Qui se cache derrière le ransomware WannaCry ?

De l'avis général, le groupe Lazarus, qui entretient des liens avec le gouvernement nord-coréen, semble être à l'origine de cette situation. Cependant, il n'y a pas de preuve définitive que ce groupe de pirates informatiques est à l'origine des attaques. -

Pourquoi WannaCry a-t-il connu un tel succès ?

WannaCry a réussi à exploiter la faille de sécurité EternalBlue dans Microsoft Windows. WannaCry n'aurait pas été aussi perturbant si tous les utilisateurs avaient mis à jour leur système d'exploitation Microsoft Windows deux mois avant les attaques. -

WannaCry est-il un virus ou un ver ?

Techniquement, WannaCry est un ransomware avec un composant ver. Ce composant lui permet de s'autopropager et de continuer à infester tous les nœuds connectés à un réseau sans intervention humaine. -

WannaCry est-il mort ?

WannaCry n'est pas mort. La menace existe toujours, mais grâce à Marcus Hutchins et à sa découverte de l'interrupteur d'arrêt, d'autres attaques importantes ont été stoppées avec succès. -

Combien de pays ont été touchés par WannaCry ?

Selon les estimations, WannaCry a touché environ 150 pays et 230 000 utilisateurs. -

WannaCry a-t-il été le plus grand ransomware ?

Sur la base de son seul impact, WannaCry a été le ransomware le plus important à avoir affecté le monde. D'autres attaques importantes de ransomware ont été menées par TeslaCrypt et NotPetya. -

Qui a arrêté le virus WannaCry ?

Marcus Hutchins, un chercheur britannique en sécurité informatique, a identifié le « killswitch » de WannaCry. Il a acheté le domaine auquel le ransomware ne devait pas accéder pour crypter les fichiers et a réussi à stopper d'autres attaques.