Les attaques DDoS peuvent perturber vos opérations ou votre entreprise en un rien de temps. Même s’ils existent depuis longtemps, ils restent une option privilégiée par de nombreux pirates informatiques. Pourquoi? Les attaques DDoS seront toujours problématiques, surtout lorsque les individus et les organisations ne mettent pas en place les mesures de protection appropriées.

Il existe également de nombreux types d’attaques DDoS, et ils évoluent constamment. Dans certains cas, ces attaques peuvent être indubitables, mais elles peuvent devenir très sophistiquées et causer de graves dommages à votre site Web. Vous devez apprendre à vous en protéger et à prévenir les dégâts.

Avant d'apprendre quoi faire si vous êtes victime d'une attaque DDoS, expliquons ce qu'est une attaque DDoS et comment elle fonctionne.

Dans cet article

Qu'est-ce qu'une attaque DDoS ?

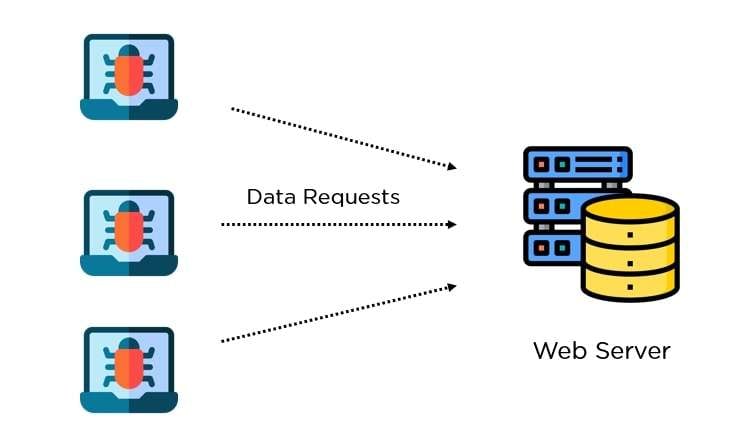

DDoS signifie Distributed Denial of Service. Cette attaque consiste pour les attaquants à tenter de submerger un serveur de volumes de trafic élevés, ce qui désactive l'accès au site ou au service.

Il existe différentes motivations pour réaliser des attaques DDoS, et elles peuvent provenir à la fois d'organisations et de particuliers. Certains ne sont simplement pas satisfaits et veulent faire une déclaration, montrer leur insatisfaction, ou se "venger" d'individus ou d'organisations.

De plus, la motivation financière est généralement derrière les attaques DDoS à grande échelle, qui cherchent à perturber les entreprises tout en demandant de l'argent pour arrêter les attaques. Les attaques DDoS sont en augmentation, ciblant même certaines des plus grandes entreprises, y compris l'attaque contre Amazon Web Services en 2020.

Comment fonctionne une attaque DDoS

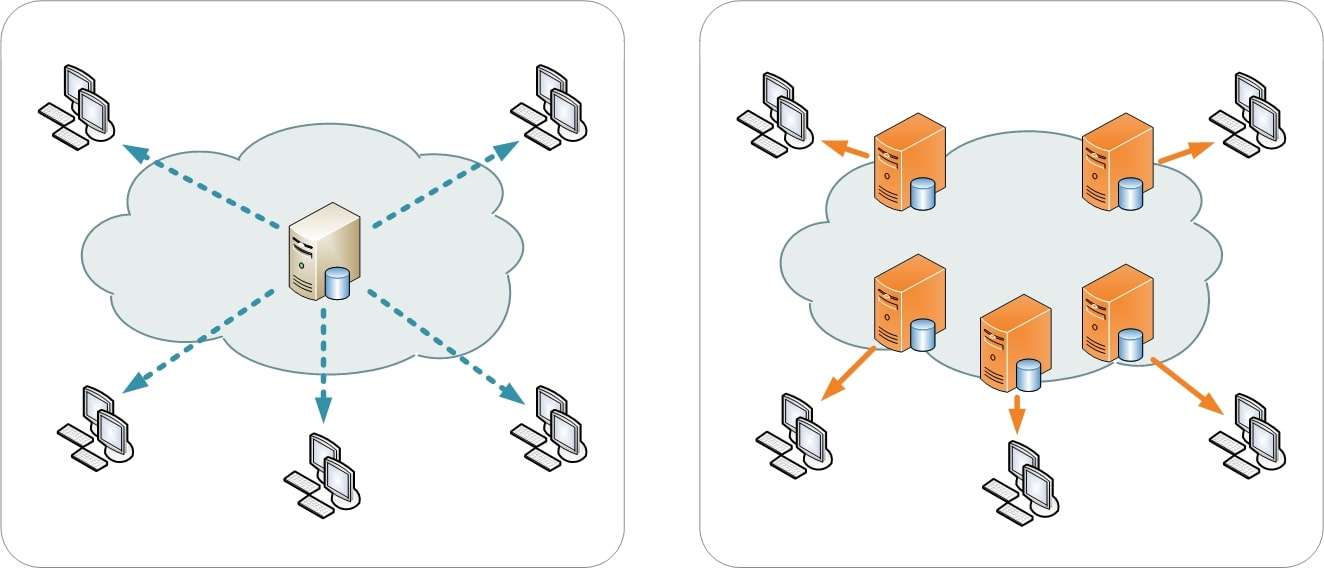

Les attaques par déni de service distribué sont une sous-catégorie des attaques générales par déni de service. Les attaques DDoS utilisent une seule connexion Internet pour bombarder un réseau avec de multiples fausses demandes et essaient d'exploiter les vulnérabilités.

Les attaques DDoS ont une échelle de requêtes beaucoup plus grande et peuvent utiliser des milliers d'appareils pour atteindre leur objectif. L'augmentation du volume rend plus difficile la gestion de l'attaque.

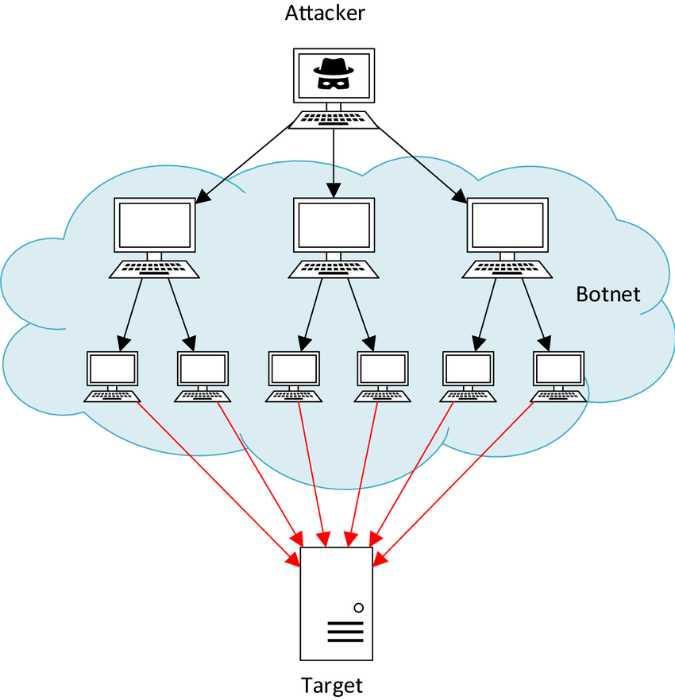

Réseaux de bots facilitent généralement les attaques DDoS modernes. Les pirates gagnent le contrôle sur de multiples appareils et installent des logiciels malveillants ou un code malveillant appelé un bot. Lorsque l'attaquant a suffisamment d'appareils sous son contrôle, il crée un réseau de bots, également appelé un botnet.

Lorsqu'ils sont prêts, les attaquants donnent l'ordre à l'ensemble du botnet d'attaquer un appareil ou un serveur spécifique en envoyant autant de demandes que possible. Un exemple typique est le botnet Mirai, où les pirates exploitent la vulnérabilité des appareils IoT pour y accéder et les utiliser pour créer des attaques DDoS.

Différents types d'attaques DDoS

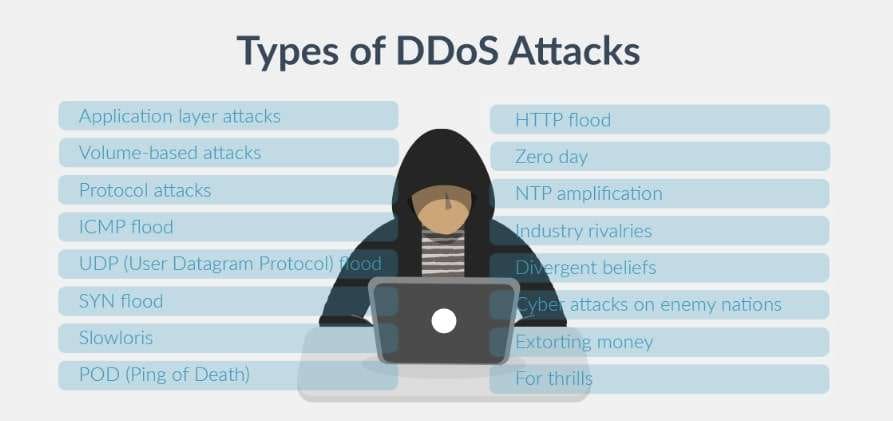

Il existe de nombreuses attaques DDoS, il peut donc être difficile de les contenir. Même si elles sont fondamentalement les mêmes, elles ont des méthodes et des caractéristiques différentes. Voici quelques-unes des attaques DDoS les plus courantes.

Epuisement des ressources

Les attaquants utilisent souvent des attaques par force brute où ils essaient de submerger un réseau en épuisant toutes les ressources avec d'innombrables tentatives de connexion. Ces tentatives ciblent généralement les systèmes d'authentification. D'autre part, les attaques d'épuisement des ressources peuvent également envoyer de nombreux paquets SYN/ACK pour perturber les services.

Breach de la couche application

L'attaque de couche application la plus courante est l'envoi massif de requêtes HTTP ou HTTPS aux serveurs web afin d'épuiser toutes les ressources. D'un autre côté, certaines attaques envoient des requêtes HTTP partielles pour consommer les ressources du serveur et maintenir les connexions ouvertes afin de provoquer un déni de service.

Attaques de protocole

Les pirates informatiques exploitent parfois les serveurs DNS ouverts (Domain Name System) pour augmenter le trafic dirigé vers une cible tout en faisant en sorte que les demandes semblent provenir de sources légitimes.

De la même manière, ils utilisent des serveurs NTP (Network Time Protocol) ouverts pour amplifier le volume du trafic. Certaines attaques DDoS cherchent à exploiter les appareils vulnérables UPnP (Universal Plug and Play) et SSDP (Simple Service Discovery Protocol) pour augmenter l'ampleur de l'attaque.

Attaques volumétriques

Les attaques volumétriques peuvent submerger la cible en l'inondant de paquets UDP (Protocole de datagramme utilisateur) avec des adresses IP falsifiées. Un autre type d'attaque volumétrique utilise des paquets ICMP (Protocole de message de contrôle Internet) pour consommer les ressources et la bande passante de la cible.

Attaques hybrides

Les attaques DDoS hybrides combinent plusieurs techniques pour maximiser les dégâts. Une attaque peut commencer par une attaque volumétrique et passer à des attaques de couche d'application pour exploiter de multiples différences et saturer la bande passante.

Que faire si vous êtes victime d'une attaque DDoS

Une attaque DDoS est une menace grave qui peut entraver vos services en ligne. Vous devez agir en conséquence pour atténuer les dommages et repousser l'attaque.

Identifier l'attaque

La première étape consiste à identifier une attaque, ce qui peut être difficile car l'attaque peut provenir de sources multiples. Cependant, plusieurs signes révélateurs indiquent une attaque DDoS.

- Si vous recevez une demande de rançon après le crash de votre site web, il est clair qu'une attaque s'est produite. Les attaquants demandent généralement une rançon en crypto-monnaie comme le Bitcoin.

- Si votre application web connaît une augmentation significative du trafic provenant de différentes adresses IP de régions où vous avez peu d'utilisateurs, cela pourrait être un signe d'une attaque DDoS.

- Si vous remarquez que votre système fonctionne lentement, que vous avez un trafic sortant élevé et que votre utilisation du CPU est constamment élevée, cela pourrait être un signe d'une attaque DDoS.

- Si votre service de détection de DDoS vous notifie d'une attaque et montre des schémas de trafic étranges, c'est un signe d'une attaque DDoS.

Utilisez les services de DDoS Mitigation.

De nombreux propriétaires de site web utilisent des fournisseurs de services cloud et internet offrant des services de mitigation des attaques DDoS. Activez ces services dès que vous reconnaissez une attaque pour filtrer rapidement le trafic malveillant et empêcher votre site de planter.

Demandez à votre FAI (fournisseur d'accès Internet) ou à votre service d'hébergement d'augmenter temporairement votre bande passante afin que votre site Web puisse rester opérationnel et absorber des volumes de trafic élevés sans planter.

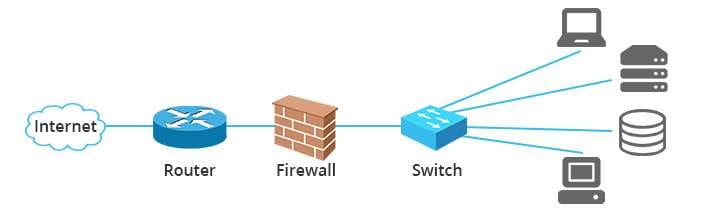

Configurer les routeurs et les pare-feu

Switcher votre adresse IP est essentiel dans une attaque DDoS, et vous pouvez le faire en utilisant le navigateur web ou l'interface du routeur. Ajustez les paramètres de votre routeur et pare-feu pour bloquer tout le trafic malveillant que vous avez identifié. Vous pouvez ajuster les deux systèmes de réseau pour limiter les demandes autorisées à partir d'une seule source de trafic.

Obtenez un réseau de diffusion de contenu (CDN).

Considérez contacter un SRV (service de réseau de diffusion de contenu) pour distribuer votre contenu sur plusieurs centres de données et serveurs. Cela vous permettra d'augmenter les performances de votre site web, absorber le trafic, isoler les données et garantir que votre site web fonctionne toujours en cas d'attaque.

Pendant ce temps, vous pouvez utiliser Anycast DNS pour distribuer toutes les demandes sur plusieurs serveurs, vous permettant de soulager votre serveur principal et d'éviter les crashs de site web.

Surveiller et analyser en continu votre réseau

En surveillant votre réseau, vous pouvez reconnaître des modèles et déterminer l'origine de l'attaque. Contenir une source à la fois peut faire une énorme différence pour entraver l'efficacité de l'attaque. Analysez le trafic pour comprendre la nature de l'attaque et prendre les meilleures décisions pour la prévenir.

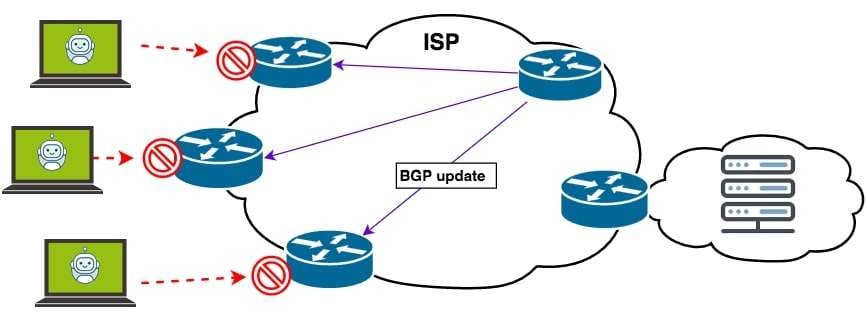

Mettre en œuvre le routage par trou noir

Une autre façon de vous défendre contre une attaque DDoS est d'utiliser le routage en trou noir. L'administrateur réseau ou le FAI peut créer un itinéraire en trou noir qui envoie tout le trafic dans un trou noir.

Cela signifie que tout le trafic ira vers une route qui n'existe pas et sera supprimé de votre réseau. Cependant, cela signifie également que votre trafic légitime sera perdu.

Le processus de récupération post-attaque

Les étapes suivantes après une attaque vous aideront à récupérer après une attaque DDoS et à prévenir les invasions futures sur votre réseau.

Récupérez vos données perdues.

De nombreuses attaques DDoS comprennent la compromission du réseau, les ransomwares et le vol de données. C'est pourquoi il est essentiel d'avoir un plan de récupération des données en place.

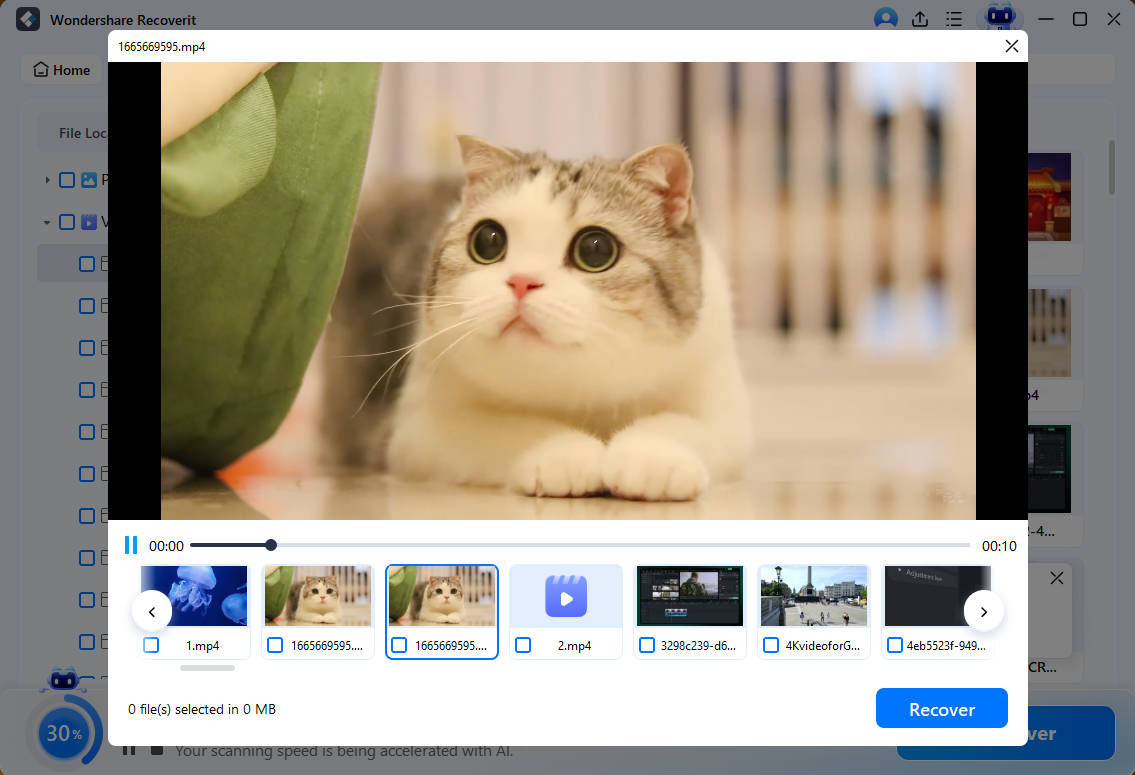

Tout d'abord, envisagez de sauvegarder vos données afin de pouvoir les restaurer rapidement. D'un autre côté, il est généralement une bonne idée d'avoir un outil professionnel de récupération de données comme Wondershare Recoverit pour récupérer les données supprimées et les rendre à nouveau disponibles.

Voici à quel point c'est simple à utiliser :

- Lancez Wondersahre Recoverit, cliquez sur Disques durs et emplacements, et sélectionnez l'endroit où vous souhaitez analyser les fichiers perdus.

- Wondershare Recoverit analysera automatiquement le lecteur que vous avez sélectionné, et vous pouvez suivre la progression dans le coin inférieur gauche.

- Prévisualisez les fichiers pour vérifier s'ils sont ceux que vous recherchez. Cliquez sur Récupérer s'ils le sont.

- Nommez le fichier et sélectionnez l'emplacement de sauvegarde. Cliquez sur Enregistrer quand vous êtes prêt.

Documenter et analyser l'attaque

Enregistrez tous les détails de l'attaque, y compris les modèles, les caractéristiques, le type et la durée. Effectuez une analyse approfondie pour comprendre comment l'attaque s'est produite et quelles vulnérabilités y ont conduit. Voyez quelles mesures ont été utiles et lesquelles ne l'ont pas été. Prenez le temps de passer en revue les données de trafic et les journaux pour recueillir des informations en vue de prévenir les attaques futures.

Mettre à jour les systèmes et les mesures de sécurité

Revoyez la configuration de votre réseau et le plan d'intervention en cas d'incident, et travaillez avec votre fournisseur d'hébergement ou votre ISP pour créer une meilleure stratégie de sécurité. En même temps, assurez-vous que tous vos logiciels, y compris les applications, les systèmes d'exploitation et les outils, ont les derniers correctifs de sécurité.

Conclusion

Les attaques DDoS évoluent, et les attaquants exploitent de nouvelles vulnérabilités et utilisent différentes techniques. Les organisations et les particuliers doivent mettre à niveau leurs systèmes de défense et atténuer efficacement les attaques.

Si vous remarquez une attaque DDoS, la clé est d'agir rapidement car cela vous aidera à éviter d'autres dommages. Après l'attaque, prenez le temps de récupérer vos données, analysez l'attaque, éliminez la menace et mettez à jour vos systèmes de sécurité, vos outils et vos systèmes d'exploitation pour prévenir les attaques futures.

FAQ

-

Que se passe-t-il lorsque vous êtes victime d'une attaque DDoS ?

Lorsqu'un serveur web est victime d'une attaque DDoS, cela se traduit généralement par un ralentissement significatif ou une inaccessibilité totale. Tous les services client et l'accès au serveur interne seront interrompus, ce qui pourrait causer des dommages importants à toute organisation. -

Est-ce que les attaques DDoS ciblent les petites entreprises ?

Les attaques DDoS ciblent même les petites organisations. Même si les attaquants ne peuvent pas obtenir beaucoup d'argent en les ciblant, le manque de mesures de sécurité robustes en fait une cible facile. -

Combien de temps dure une attaque DDoS ?

La durée de l'attaque peut varier en fonction du type et des systèmes de sécurité. Elle peut durer quelques minutes à quelques jours.