Alors que nous profitons d'heures de divertissement en ligne, nous pouvons faire face à des menaces qui affectent des millions d'appareils. Ces logiciels malveillants et virus peuvent rendre nos ordinateurs inutilisables, récolter nos précieuses données, voler des informations sensibles et causer des milliards de dollars de dommages. Ce qui aggrave les choses, c'est que les ennemis malveillants évoluent de manière imprudente.

Dans l'aperçu d'aujourd'hui des derniers virus et logiciels malveillants informatiques, nous examinerons comment ces menaces numériques ont évolué au fil des années, énumérerons et expliquerons le fonctionnement des nouvelles menaces informatiques et vous montrerons comment protéger vos données contre les virus et logiciels malveillants informatiques récents.

Dans cet article

-

- Utilisez un antivirus fiable

- 🔋 Analyse régulièrement les appareils

- 🔋 Installez un outil de récupération de données

- Utilise un logiciel de sauvegarde.

- 🔋 Ajouter un Ad-Block

- Mettre à jour le système d'exploitation et les applications.

- Regardez les téléchargements.

- Évitez les noms d'images douteux.

- Utilisez 2FA et des mots de passe forts.

Les menaces des virus informatiques en constante évolution.

Au fur et à mesure que nos appareils et mesures de cybersécurité ont évolué au fil des ans, les virus et logiciels malveillants ont également connu un saut générationnel massif. Aujourd'hui, ils représentent une menace plus importante que jamais, car bon nombre de ces menaces actuelles peuvent contourner nos mesures de sécurité et infecter nos PC.

À partir de là, ils peuvent causer des ravages dans nos systèmes, voler des données sensibles, causer des dommages financiers et chiffrer des fichiers précieux.

Dernières menaces de virus informatiques et de logiciels malveillants

Voici une liste des menaces actuelles de virus et de logiciels malveillants, et apprendre à leur sujet et comment ils fonctionnent peut vous aider à vous protéger contre eux.

Mindware

Appartenant à la famille de logiciels de rançon SFile, mindware est très probablement un nouveau nom pour une souche de virus existante. Des spéculations existent selon lesquelles ce virus fraîchement sorti et causant des ravages appartiendrait à un ancien groupe de piratage notoire mais aurait reçu un rebranding en 2022.

Le nouveau ransomware utilise une attaque de double extorsion, où les attaquants volent les informations avant de les crypter, menaçant de les publier si la victime ne paye pas. Dans la plupart des cas, les victimes paient, car ce sont le plus souvent des entreprises avec des informations sensibles qu'elles ne peuvent pas se permettre de divulguer au public.

Clop Ransomware

Ciblant principalement les systèmes non protégés, le ransomware Clop peut détruire vos données sensibles s'il affecte votre PC. L'outil appartient à la famille des ransomwares Cryptomix et il s'agit d'un code dangereux qui modifie les paramètres de votre navigateur, se cache des programmes antivirus et utilise le chiffrement Advanced Encryption Standard (AES) pour crypter les données.

Heureusement pour les individus, Clop est connu pour ne chasser que les gros poissons, les cibles du ransomware Clop étant toujours des organisations et des entreprises, peu importe la variante de Clop dont il est question. Beaucoup de ces variantes peuvent être reconnues par l'extension qu'elles ajoutent aux fichiers, notamment "Cllp", ".Cllp", ".C_L_O_P", "Cl0pReadMe.txt", etc.

Une fois les données cryptées, les photos, vidéos et documents portent souvent une extension de fichier .CLOP ou .CIOP, rendant inaccessibles les précieuses données de l'entreprise. Ils sont obligés de payer une rançon élevée pour décrypter ces fichiers, et même dans ce cas, personne ne peut garantir que les pirates informatiques poursuivront le décryptage.

RaaS

Le côté obscur d'Internet, également connu sous le nom de Dark Web, abrite de nombreuses organisations proposant le Ransomware en tant que Service (RaaS). Les clients peuvent acheter ce ransomware payant afin d'attaquer les ordinateurs d'autres utilisateurs, et le RaaS propose les modèles de revenus suivants :

- Achat unique du ransomware sans partage des bénéfices de la rançon ;

- Abonnement mensuel avec un tarif forfaitaire ;

- Programmes où les affiliés paient 20 à 30 % des bénéfices au développeur du rançongiciel;

- Modèle de partage des bénéfices où les clients et les développeurs partagent les rançons.

Ce business de ransomware a connu une croissance exponentielle, avec des chiffres de 2020 montrant plus de 20 milliards de dollars de bénéfices de rançon. Ici, Locky, Goliath, Encryptor, Jokeroo, Hive, REvil, LockBit, et Dharma sont quelques-unes des menaces RaaS responsables de la génération de tels profits, mais d'autres exemples de RaaS existent également.

Comme d'autres types de ransomware, ces outils créés par des experts s'infiltrent dans les ordinateurs, ciblant les documents, photos et vidéos de l'utilisateur et chiffrant les fichiers. À partir de là, les attaquants peuvent demander des paiements pour décrypter vos données, mais rien ne les empêche de continuer ce comportement même après que vous ayez payé.

Faux m.à.j OS

Appartenant à la famille de ransomwares Void Crypt, ce type de ransomware fait ce que son nom suggère. Le virus trompe les utilisateurs d'ordinateurs en se présentant comme le dernier lot de mises à jour Windows. Il incite les utilisateurs à agir rapidement et à installer l'application immédiatement.

Les mises à jour de Windows ne viennent pas sous forme de fichiers exécutables, ce qui rend facile de reconnaître un fichier .EXE faux et malveillant. Cependant, c'est toujours dangereux, car de nombreux utilisateurs deviennent victimes de ce ransomware caché, voyant leurs données privées cryptées avec des hackers demandant de l'argent.

Onyx

Découvert en 2022 et basé sur le ransomware CONTI, Onyx est une menace incroyablement destructive que vous ne voulez pas sur votre PC. Il chiffre les données et exige que les victimes paient la rançon pour obtenir la clé de décryptage.

Ce qui différencie Onyx des autres ransomwares, c'est sa méthode de chiffrement. En particulier, l'outil malveillant ne chiffre que les fichiers jusqu'à 2 Mo. Ces fichiers reçoivent une extension ".ampkcz" après que Onyx les a chiffrés à l'aide des algorithmes AES+RSA, et le virus génère un fichier ReadMe.txt pour informer les victimes qu'elles ont été compromises.

En revanche, tout ce qui est plus grand que 2 Mo est réécrit avec des données inutiles, le rendant complètement inutilisable ou inaccessible. Même si vous payez les attaquants derrière Onyx, vous ne pourrez décrypter que les fichiers les plus petits, tandis que tout ce qui est plus grand que 2 Mo est irrécupérable.

Zeus Gameover

Ce type de logiciel malveillant se propage par e-mails, et comme la plupart des gens ne vérifient pas l'e-mail et le nom de l'expéditeur ou n'inspectent pas les noms d'images avant de cliquer dessus, Zeus Gameover peut infecter très rapidement. Une fois qu'il se propage, le logiciel malveillant peut contourner les serveurs centralisés et en créer de nouveaux pour communiquer avec l'attaquant.

Une fois que le Zeus Gameover infecte vos PC, il recherche les détails bancaires, vole vos identifiants de connexion et rapporte aux pirates informatiques via des serveurs indépendants. À partir de là, les pirates peuvent soit voler tout votre argent, vider votre compte en banque lentement au fil du temps pour que vous ne le remarquiez pas, soit vendre vos informations bancaires sur le dark web.

Nouvelles Malware

Les nouvelles révolutionnaires sont une source massive de clics ou de vues. Les pirates le savent, et de nombreux cas de personnes infectant leurs appareils existent où l'infection se produit après avoir cliqué sur une vidéo intéressante ou avoir voulu lire un événement mondial extraordinaire.

En effet, des individus malveillants créent souvent de faux sites web présentant des actualités en vogue ou envoient des courriels avec des noms d'image suspects où les lecteurs peuvent en apprendre davantage sur une mise à jour passionnante. Bien sûr, ces noms d'image conduisent à une infection informatique immédiate lorsque le lecteur clique dessus.

Attaques IoT

De plus en plus de nos gadgets sont connectés à internet et étroitement liés, existant dans un écosystème connu sous le nom d'Internet des objets (IdO). Bien que disposer de réfrigérateurs, caméras et thermostats intelligents soit incroyablement pratique, cela pose également un risque de sécurité massif que les pirates informatiques peuvent exploiter.

Compromettre un dispositif défectueux dans cet écosystème peut entraîner la chute de nombreux autres, vous laissant avec un système infecté. De cette façon, les cybercriminels peuvent voler vos informations sensibles, vous espionner pendant que vous dormez, ou vous embrouiller en changeant la température de votre chambre, avec d'innombrables autres possibilités.

IA Attaques

L'évolution de l'intelligence artificielle ces dernières années a apporté de nombreux changements, rendant nos vies plus faciles que jamais. Mais les pirates informatiques ont aussi facilité la tâche lorsqu'il s'agit de créer des outils malveillants, car les systèmes d'IA compétents peuvent facilement trouver des vulnérabilités et calculer la meilleure stratégie d'attaque.

Par exemple, lancer une attaque de phishing aujourd’hui ne prend que quelques secondes. Les moteurs d'IA, comme WormGPT, peuvent rédiger des messages élaborés, créer des pages Web d'apparence authentique et envoyer des e-mails à des milliers de personnes. Leur apparence authentique permet d'être beaucoup plus facilement victime d'une telle attaque, car les pirates peuvent désormais obtenir sans effort vos informations sensibles ou vos identifiants.

Cryptojacking (fr: Cryptoextorsion)

Cryptojacking est un terme forgé à partir de cryptocurrency et de hijacking, ce qui en dit long sur le fonctionnement de la menace numérique. Le virus infecte essentiellement votre PC avec un outil de crypto-minage, l'installant souvent via une autre application ou un navigateur et exploitant les ressources de votre ordinateur pour générer des cryptomonnaies pour l'attaquant.

Bien que moins dangereux ou malveillants que d'autres entrées de cette liste, les virus de cryptojacking peuvent ralentir considérablement vos appareils et faire grimper considérablement votre facture d'électricité. Ils transforment votre PC en une machine zombie de crypto-minage, bénéficiant des composants et de la puissance de votre ordinateur.

Social Engineering

Comme les logiciels de cybersécurité sont devenus incroyablement efficaces et puissants pour contrer les menaces numériques, de nombreux pirates et groupes malveillants se sont tournés vers la seule vulnérabilité qui leur reste - les humains.

C'est ce que l'ingénierie sociale est tout à fait, car cette tactique de piratage consiste à manipuler et tromper une personne pour accéder à un système informatique et à des informations précieuses. Les pirates peuvent tromper les individus pour qu'ils abandonnent involontairement des informations personnelles ou des identifiants de connexion à l'aide de faux e-mails, d'appels téléphoniques et d'applications.

Avec ces informations en main, ils peuvent accéder à l'entreprise de l'employé malchanceux, où ils peuvent semer le chaos, voler de l'argent ou détruire des entreprises entières de l'intérieur.

Comment se protéger contre les nouveaux virus informatiques et les logiciels malveillants.

Bien que nous ayons inclus une longue liste de nouvelles menaces numériques qui ont évolué et perfectionné leurs opérations au cours des dernières années, il est essentiel de se rappeler que ces infections sont également évitables. Ci-dessous se trouve une liste de conseils et d'outils pour sécuriser les données sensibles et rendre vos appareils beaucoup plus sûrs.

Utilisez un antivirus fiable

Antivirus et outils anti-malware sont la première ligne de défense contre les menaces du monde numérique. C'est pourquoi trouver une application antivirus appropriée et en utiliser une provenant d'une entreprise fiable et digne de confiance est crucial pour défendre vos données contre les menaces en ligne.

🔋 Analyse régulièrement les appareils

Avoir un outil antivirus installé ne suffit pas. Ces outils ne peuvent pas protéger votre système sans l'intervention de l'utilisateur, même avec des mises à jour régulières ou des bases de données de logiciels malveillants à jour. Vous devez également utiliser régulièrement les fonctionnalités du logiciel pour scanner votre système.

Brancher une clé USB ou un disque externe inconnu ou se connecter à un nouveau serveur comporte également des risques. Si vous devez le faire, vous devriez au moins scanner ces appareils avec un antivirus ou un outil anti-malware. Sinon, les chances d'infection sont incroyablement élevées, car même les périphériques les plus fiables peuvent déjà être infectés par les dernières menaces de logiciels malveillants ou un cheval de Troie.

🔋 Installez un outil de récupération de données

Améliorer votre hygiène de navigation et utiliser des outils antivirus ou anti-malware pour se protéger contre les menaces en ligne peut aider, mais ces étapes ne suffisent pas à vous protéger de tout danger. Les antivirus peuvent en effet protéger des attaques de virus informatiques connus ou récents, mais ils sont également susceptibles de laisser passer des logiciels malveillants inconnus ou nouveaux.

Dans ce cas, il est judicieux d'avoir des outils de récupération de données dans votre arsenal. Vous ne pouvez pas compter sur les pirates pour décrypter vos fichiers une fois que vous avez payé, mais vous pouvez compter sur des applications de récupération de données comme Wondershare Recoverit pour sauvegarder vos données en cas d'attaque.

Que vous ayez perdu des documents, des photos, des vidéos ou de la musique lors d'attaques de virus informatiques récentes, cette application est là pour vous aider, car elle prend en charge plus de 1 000 types de fichiers. De plus, elle prend en charge plus de 2 000 périphériques de stockage, y compris les disques internes et externes, les clés USB, les serveurs NAS et tout ce qu'un virus pourrait infecter.

L'utilisation de Wondershare Recoverit est incroyablement simple. Voici ce que vous devrez faire si un virus ou un logiciel malveillant attaque votre PC et que vous perdez des données dans le processus :

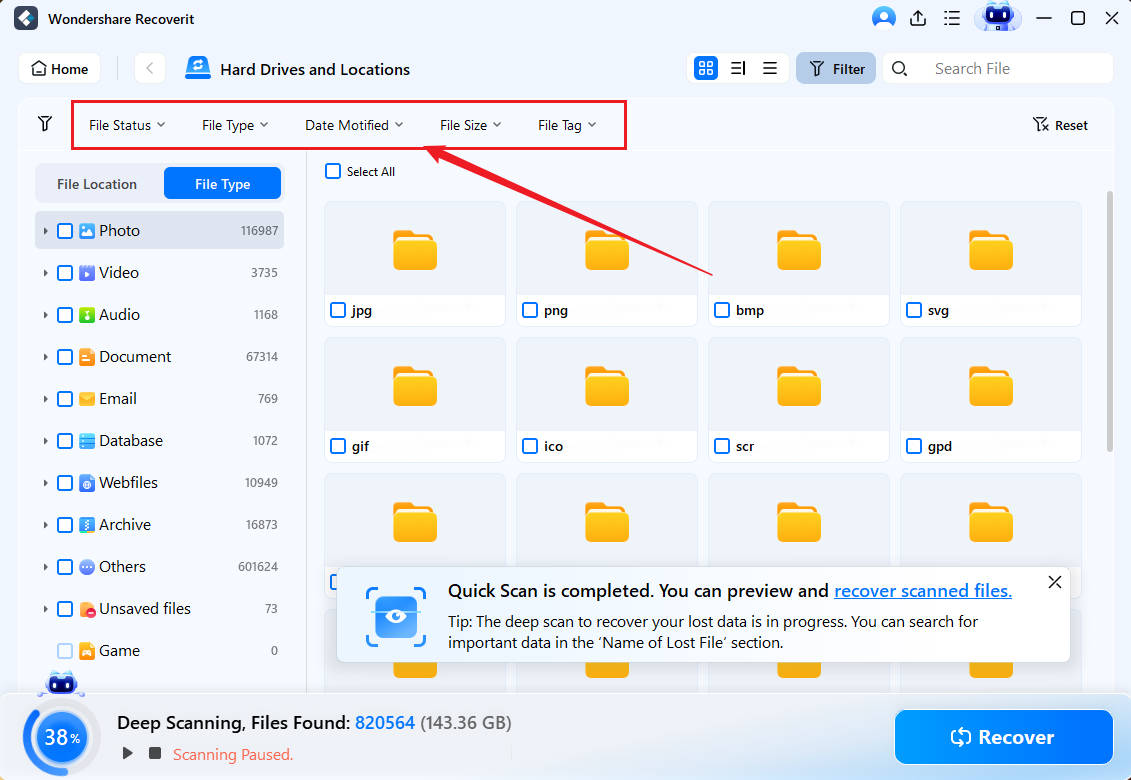

- Lancez Wondershare Recoverit sur votre PC et choisissez Disques durs et emplacements.

- Choisissez le disque infecté par un virus, et l'application commencera automatiquement une analyse approfondie. (Vous devrez peut-être utiliser l'application plusieurs fois pour différents disques durs.)

- Ajoutez et ajustez différents filtres de fichiers pour accélérer l'analyse approfondie.

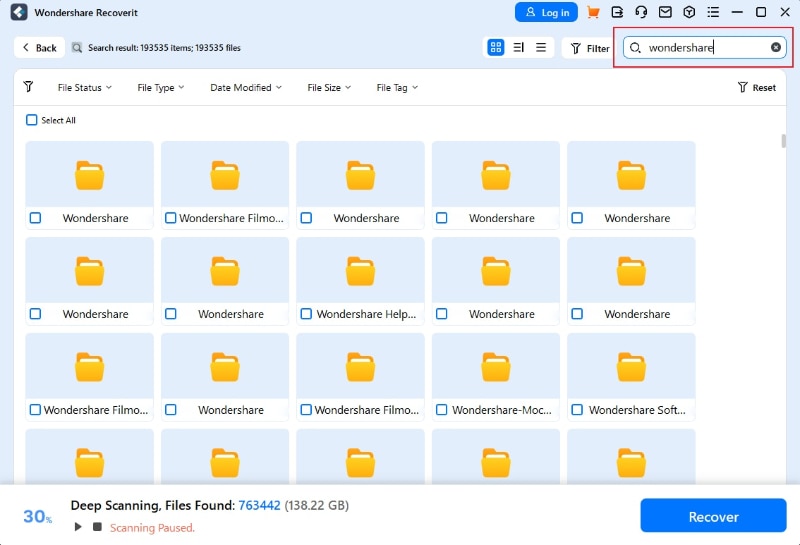

- Utilisez des mots-clés pour accélérer l'analyse et recherchez des fichiers spécifiques.

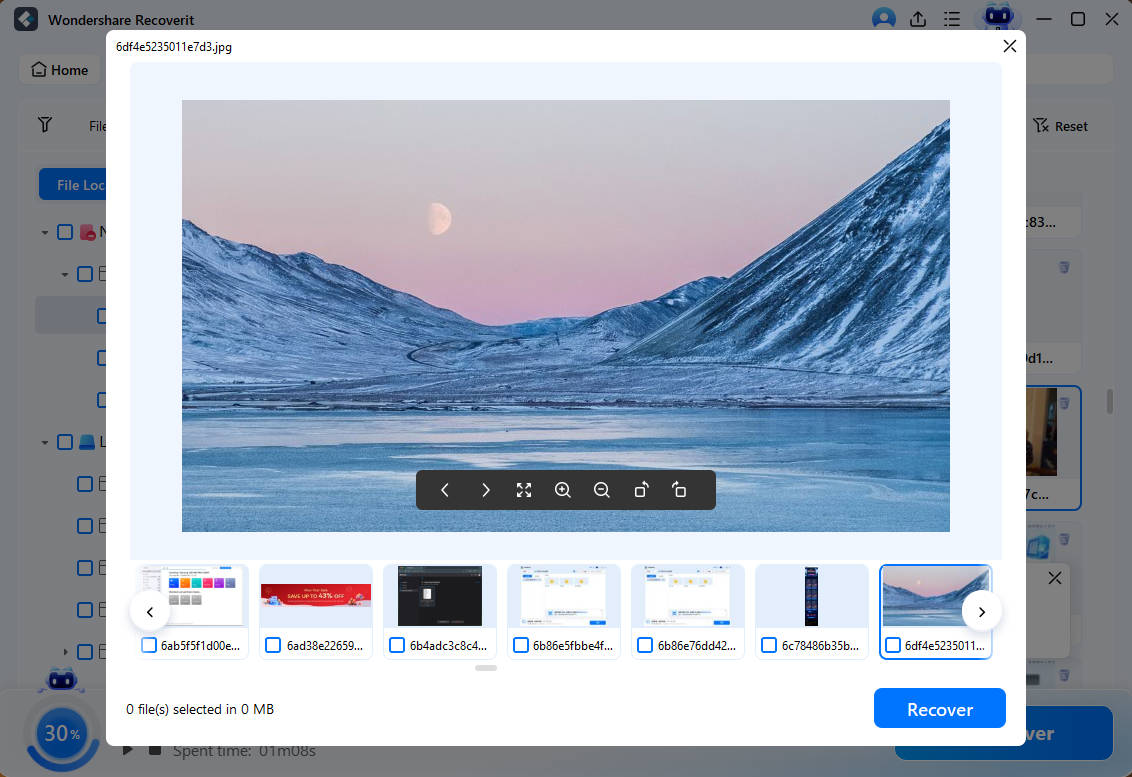

- Prévisualisez les fichiers découverts pour vérifier leur intégrité et vous assurer qu'il s'agit des fichiers que vous recherchez.

- Une fois qu'il trouve les fichiers que vous voulez, vous pouvez mettre en pause ou arrêter l'analyse et récupérer les fichiers vers un emplacement sûr en cliquantRécupérer.

C'est tout, c'est tout ce que vous aurez à faire. Avec Wondershare Recoverit à votre disposition, vous aurez plus de chances de gagner la bataille contre les virus et logiciels malveillants actuels.

Utilise un logiciel de sauvegarde.

Quelques centaines de dollars peuvent ne pas sembler être une grosse affaire pour retrouver vos précieux souvenirs, mais comme nous l'avons mentionné, il n'y a aucune garantie que les attaquants décrypteront un jour vos données. Avoir des sauvegardes de données est le seul moyen de faire face à la situation, et il est fortement recommandé d'utiliser un logiciel de sauvegarde fiable comme Wondershare UBackit et être prêt à faire face aux attaques de virus.

🔋 Ajouter un Ad-Block

Les hackers utilisent souvent des publicités intrusives sur différents sites web à fort trafic pour tromper les utilisateurs en téléchargeant des logiciels malveillants.

Heureusement, il existe de nombreux outils de blocage de publicités gratuits comme AdBlock, Adblock Plus, uBlock Origin, et Ghostery existent également et sont fortement recommandés. Grâce à eux, vous pouvez bloquer 99% des pop-up publicitaires frustrants et réduire considérablement vos chances de cliquer par erreur sur le mauvais bouton de téléchargement.

Mettre à jour le système d'exploitation et les applications.

Lorsque vous n'exécutez pas la dernière version d'un système d'exploitation, vos chances d'attraper un virus informatique sont considérablement plus élevées. Les pirates informatiques adorent les anciennes versions des systèmes d'exploitation et les anciennes applications, car elles sont plus vulnérables, ce qui en fait leurs cibles principales et des proies faciles.

Il est essentiel de maintenir votre système d'exploitation et vos applications quotidiennes à jour pour réduire vos chances d'infection par des logiciels malveillants. Votre système peut utiliser des sauvegardes automatiques - vous devriez utiliser cette fonctionnalité pour réduire le nombre de vulnérabilités de votre système. Mettre à jour manuellement les applications chaque semaine ou chaque mois est une autre excellente habitude à adopter.

Regardez les téléchargements.

La plupart des utilisateurs d'ordinateurs pensent que télécharger des fichiers à partir d'une source sécurisée signifie qu'ils sont à l'abri des problèmes. Cependant, obtenir un certificat de sécurité est facile de nos jours et des applications malveillantes et trompeuses existent également.

Pour contrer cela, vous devez vérifier attentivement ce que vous téléchargez et d'où cela provient. Vérifiez la taille du fichier et assurez-vous que les tailles attendues et téléchargées correspondent. Utilisez des outils de MD5sum comme la somme de contrôle MD5 pour vérifier l'intégrité du fichier. Lisez les avis sur les sites Web que vous utilisez et recherchez des commentaires sur les applications que vous prévoyez de télécharger.

Évitez les noms d'images douteux.

Que ce soit pendant notre temps de navigation ou nos heures de travail, beaucoup d'entre nous ne vérifient pas les noms d'image sur lesquels nous cliquons à moins de voir un avertissement. Pourtant, la plupart des infections se produisent par le biais de noms d'image douteux, qui doivent être soigneusement inspectés avant d'y accéder, car les pirates informatiques peuvent facilement recréer des interfaces utilisateur familières mais ne peuvent pas utiliser des URLs déjà utilisées.

Donc, améliorer vos habitudes de navigation est nécessaire. Bien sûr, ce n'est pas une compétence que vous pouvez développer du jour au lendemain, mais cela vaut la peine de vous entraîner à jeter un coup d'œil aux noms des images avant de les cliquer. Après tout, même la plus petite déviation d'URL peut signifier que vous êtes confronté à un nom d'image malveillant et à une possible infection.

Utilisez 2FA et des MDP forts.

Les attaques par force brute dans le domaine du piratage qui cassent les mots de passe faibles ne sont pas aussi efficaces que d'autres méthodes de piratage, mais cela ne signifie pas que vous devriez oublier l'importance des mots de passe. En effet, lors de fuites de données sur les sites web, la plupart des comptes compromis ont des mots de passe courts et faibles comme "password", "12345678", "pass1234", etc.

En utilisant des mots de passe plus longs et plus forts avec un mélange de lettres majuscules et minuscules, de chiffres et de caractères spéciaux renforce considérablement votre sécurité. En même temps, les outils d'authentification à deux facteurs (2FA) rendent nécessaire l'accès à votre téléphone, rendant le travail des pirates beaucoup plus difficile.

Conclusion

Le monde numérique est rempli de menaces constamment évolutives. Les derniers types de virus tels que le mindware, le rançongiciel clop, les groupes de hackers RaaS, Onyx, Zeus Gameover et autres exemples mentionnés causent un chaos massif, et nous avons expliqué comment ces dernières attaques de virus évoluent, infectent, se propagent et volent des informations financières.

Heureusement, les mesures de cybersécurité ont également beaucoup évolué ces dernières années. Ensemble, elles créent un environnement sûr pour les données, permettant aux utilisateurs de protéger leurs fichiers contre les menaces cybernétiques avancées, mais seulement en modifiant leurs habitudes de navigation, de téléchargement, de mise à jour et de numérisation.

Même si les dernières menaces de logiciels malveillants parviennent à contourner vos défenses en matière de cybersécurité, des applications comme Wondershare Recoverit font des merveilles pour récupérer des fichiers corrompus et affectés par des virus. Un logiciel de sauvegarde fiable comme Wondershare UBackit facilite également la restauration de vos données vitales en cas d'attaque de virus.

Il est fortement conseillé d'utiliser ces outils plutôt que de payer une rançon, car cela ne garantit pas que les attaquants rendront vos fichiers.