Les logiciels malveillants ou malveillants comprennent de nombreux programmes tels que les logiciels espions, les rootkits, les chevaux de Troie, les virus et les vers informatiques. Les attaques de logiciels malveillants peuvent entraîner une perte de données, une interruption du réseau, une panne matérielle ou des logiciels espions, ou elles peuvent simplement attendre jusqu'au moment où elles décident d'infliger des dégâts.

Il existe toutes sortes de menaces de logiciels malveillants, et dans cet article, nous nous concentrerons sur le logiciel malveillant Mirai. Si vous voulez tout savoir sur cette menace, y compris son fonctionnement et comment vous protéger, vous êtes au bon endroit.

Voyons ce qu'est le logiciel malveillant Mirai avant d'entrer dans les détails à ce sujet.

Dans cet article

Qu'est-ce que le logiciel malveillant Mirai?

Le logiciel malveillant Mirai ou le botnet Mirai est un logiciel malveillant qui cible divers dispositifs Internet tels que les routeurs domestiques ou les caméras intelligentes. Ce logiciel malveillant les transforme en un réseau de "zombies" et les contrôle. En d'autres termes, votre appareil devient un bot sous le contrôle du logiciel malveillant Mirai, d'où le nom.

Les cybercriminels utilisent les attaques par botnet Mirai pour cibler les systèmes informatiques avec des attaques DDoS massives. Contrairement à d'autres logiciel malveillant, Mirai se concentre uniquement sur les appareils domestiques connectés, y compris les réfrigérateurs, les baby monitors, les assistants, les thermostats, les routeurs, etc.

Il recherche des appareils IoT utilisant Linux OS et exploite les vulnérabilités de ces petits gadgets. Une fois qu'il y a accès, ce logiciel malveillant les nomme collectivement et crée un réseau d'appareils contrôlés, un botnet.

Origine et évolution du logiciel malveillant Mirai

Le début du logiciel malveillant Mirai remonte à Paras Jha et Josiah White, deux étudiants universitaires. Ils ont écrit le code source du botnet Mirai en 2016. Le duo a tenté de faire chanter leur université avec des attaques DDoS.

Après cela, le duo a commencé à cibler les serveurs hébergeant des jeux populaires et des sociétés de sécurité chargées de protéger ces serveurs contre les attaques. Paras Jha a publié le code en ligne en 2016 afin de propager le virus Mirai et de permettre à d'autres hackers de l'utiliser.

Depuis, des centaines de cybercriminels l’ont modifié et répliqué. Le botnet Mirai a changé de forme à plusieurs reprises et a même fermé une partie importante d’Internet aux États-Unis. Plusieurs variantes sont issues de Mirai, notamment PureMasuta, Masuta, Satori et Okiru.

En quoi le logiciel malveillant Mirai diffère-t-il des logiciels malveillants traditionnels?

- Il cible les appareils IoT.

- Mirai cherche à transformer les appareils infectés en botnet.

- Il se propage en exploitant des identifiants faibles sur les appareils IoT.

- L'objectif ultime est de lancer des attaques DDoS.

- Il possède un code open source.

La première différence significative du logiciel malveillant Mirai est qu'il se concentre non pas sur l'infection d'appareils avec des logiciels malveillants pour en tirer profit mais sur l'obtention de quelque chose à partir de ceux-ci. Ce qui est vraiment impressionnant à propos des attaques du botnet Mirai, c'est que la plupart des utilisateurs d'appareils IoT ne sont même pas conscients de l'infection et effectuent involontairement des actions non autorisées en ligne.

En même temps, les logiciels malveillants traditionnels se concentrent sur les ordinateurs, alors que Mirai ne fonctionne qu'avec des appareils IoT. Mirai s'appuie sur des appareils équipés de logiciels et de capteurs pour communiquer avec les systèmes de réseau et d'autres appareils. C'est ainsi qu'il trouve ses cibles et se propage rapidement pour créer un botnet.

Après avoir infecté un appareil, Mirai éliminera également tout logiciel malveillant existant afin de s'assurer que l'appareil appartient au botnet, qui peut être utilisé pour inonder les réseaux et les serveurs. Son objectif ultime est de lancer des attaques DDoS.

Contrairement à d'autres, le code du logiciel malveillant Mirai a été rendu public afin que les hackers puissent ajuster et améliorer le logiciel malveillant Mirai pour diverses motivations, y compris le gain financier, l'activisme politique, le vol d'informations, etc.

Comment fonctionne une attaque de botnet Mirai

Pour comprendre comment fonctionnent les attaques de botnet Mirai, vous devez comprendre le réseau d'appareils connectés à Internet dans nos foyers - l'IoT (Internet des objets). Les gadgets IoT sont courants dans les maisons intelligentes mais présentent des faiblesses spécifiques que les attaques de botnet Mirai peuvent exploiter.

Le logiciel malveillant Mirai scanne d'abord les adresses IP de ces appareils pour identifier ceux utilisant le système d'exploitation Linux (ARC). Mirai accède au réseau en utilisant le mot de passe et le nom d'utilisateur par défaut sur les appareils ciblés utilisant ce système d'exploitation.

Si les utilisateurs n'ont pas changé les identifiants par défaut, Mirai obtient instantanément l'accès et propage un logiciel malveillant. À mesure que le nombre d'appareils infectés augmente, les hackers peuvent utiliser ce botnet pour cibler différents serveurs ou sites Web en envoyant d'innombrables requêtes et du trafic. Le service deviendra indisponible pour les utilisateurs, et les hackers demanderont des paiements de rançon avant de mettre fin à l'attaque DDoS.

Appareils ciblés par le logiciel malveillant Mirai

Le malware Mirai cible la plupart des appareils intelligents opérant dans l'infrastructure IoT. Cependant, les cibles principales sont les caméras et les routeurs domestiques. Votre réseau domestique, qui contrôle les véhicules intelligents, les appareils électroménagers, les interphones et les aspirateurs robots, est une porte dérobée pour le malware Mirai.

Cependant, certaines parties de l'écosystème IoT sont inaccessibles à Mirai, mais c'est principalement parce que les créateurs de ce malware l'ont programmé pour ignorer des adresses IP spécifiques. Par exemple, ils ont conçu le malware pour éviter les appareils gouvernementaux, y compris ceux appartenant au Département de la Défense des États-Unis.

Pourquoi Mirai est-il si dangereux?

Tout d'abord, même si les autorités ont appréhendé les créateurs de ce malware, ils ont rendu le code source public. En d'autres termes, il existe encore de nombreuses variations du même malware.

Ce malware est dangereux car il utilise des attaques DDoS difficiles à arrêter et peut causer des effets commerciaux dévastateurs. De nombreuses entreprises ont payé de grosses rançons à cause des attaques DDoS car elles ne pouvaient pas les prévenir. Les botnets IoT peuvent également collecter des données personnelles, propager du spam et retenir les appareils en otage avec des rançongiciels.

Comment détecter et supprimer une attaque par botnet Mirai

Le fait que les attaques du botnet Mirai sont connues et que le code est open source est utile. Plus important encore, il existe des moyens pour les organisations et les particuliers de détecter ces attaques à temps et de se protéger.

Détecter les attaques Mirai

La première façon de détecter les attaques de Mirai est de surveiller le trafic réseau, y compris les modèles inhabituels comme des pics soudains. D'autre part, les attaques du botnet Mirai essaient également d'établir autant de connexions que possible à plusieurs adresses IP.

Les utilisateurs doivent également vérifier le comportement des appareils et rechercher une consommation anormale de ressources ou des tentatives de connexion échouées fréquentes. La révision des journaux d'événements sur les dispositifs réseau, les pare-feu et les routeurs est cruciale pour repérer des modèles ou des activités inhabituels.

Un des meilleurs systèmes pour détecter les attaques de Mirai est les systèmes de détection d'anomalies réseau qui peuvent reconnaître un comportement inhabituel et déclencher des alertes automatisées. Les systèmes de détection et de prévention des intrusions (IDP) sont également excellents pour surveiller les activités du système réseau à la recherche de comportements ou de signatures Mirai connus.

Segmenter le réseau

La segmentation du réseau consiste à diviser votre réseau informatique en de plus petits réseaux. Il s'agit d'un mécanisme précieux pour se protéger contre les logiciels malveillants Mirai et les attaques similaires.

Étant donné que la cible principale des attaques Mirai sont les appareils IoT, vous pouvez diviser le réseau et séparer tous les appareils des parties critiques de votre système.

La segmentation du réseau empêche la propagation du logiciel malveillant sur votre réseau, en compromettant uniquement le segment unique qui était le point d'attaque initial. La séparation des systèmes critiques en de plus petits réseaux peut aider à prévenir les attaques DDoS sur ces systèmes et maintenir vos opérations.

Installer un logiciel anti-programme malveillant

Le logiciel antimalware est un outil de sécurité essentiel pour protéger les systèmes, y compris les appareils IoT, contre les logiciels malveillants. Même si les solutions antivirus n'existent pas spécifiquement pour les appareils IoT, elles peuvent reconnaître les signatures et les modèles associés aux logiciels malveillants et mettre en quarantaine la menace. Elles détectent également un comportement inhabituel des processus et des programmes liés aux logiciels malveillants Mirai.

En même temps, ces outils utilisent une analyse heuristique pour détecter de nouvelles variantes de logiciels malveillants, même si les signatures sont inconnues. Avec une protection en temps réel, le logiciel antivirus analyse les processus et les fichiers en cours d'exécution actuellement, ce qui signifie que si le logiciel malveillant Mirai tente d'exécuter une action, l'antivirus peut la bloquer.

Les pare-feu sont une autre protection cruciale contre les logiciels malveillants car ils bloquent le trafic sortant et entrant. Les outils antimalware travaillent avec les pare-feu pour mettre en place les meilleures défenses.

Prenez le temps de trouver des outils fiables, principalement ceux offrant une excellente protection antimalware et affichant des chiffres prometteurs concernant la défense contre ces attaques.

Réinitialiser les appareils aux paramètres d'usine

Réinitialiser vos appareils IoT aux paramètres d'usine peut différer en fonction de l'appareil et du fabricant. L'important est que la réinitialisation aux paramètres d'usine supprimera complètement tous les logiciels malveillants et vous permettra de mettre en place des mesures de sécurité et des identifiants plus robustes qui pourraient prévenir des attaques similaires à l'avenir.

Certains dispositifs peuvent être réinitialisés aux paramètres d'usine avec un simple cycle de mise sous tension et une réinitialisation, tandis que d'autres ont leurs propres interfaces que vous pouvez utiliser pour le faire. Consultez le manuel et trouvez l'option la plus sûre pour le faire avec succès.

Comment réaliser la récupération post-attaque et la prévention ultérieure

La récupération et la prévention après une attaque sont une combinaison d'étapes que vous devez prendre pour restaurer les systèmes, minimiser les dommages et mettre en place différentes mesures pour prévenir les attaques futures.

Nettoyer les logiciels malveillants et récupérer les données

Une fois que vous avez identifié et isolé avec succès les appareils infectés, nettoyez-les individuellement. L'une des meilleures approches consiste à les remettre à leur état par défaut et à utiliser des sauvegardes pour restaurer vos données.

Si vous ne pouvez pas récupérer les données parce que vous ne les avez pas sauvegardées, envisagez d'utiliser un outil professionnel de récupération de données comme Wondershare Recoverit pour récupérer des données supprimées ou perdues dans divers scénarios.

Voici comment faire :

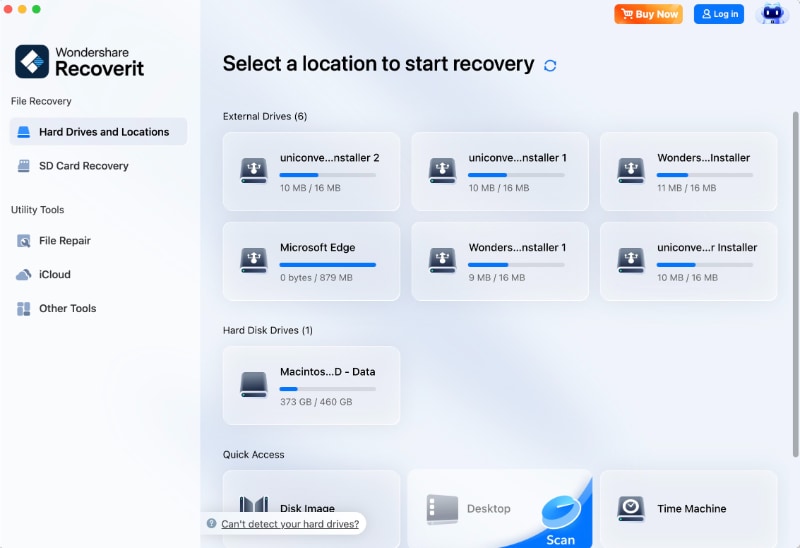

- Après avoir démarré Wondershare Recoverit, cliquez sur Disques durs et emplacements puis sur le lecteur sur lequel vous avez perdu vos données.

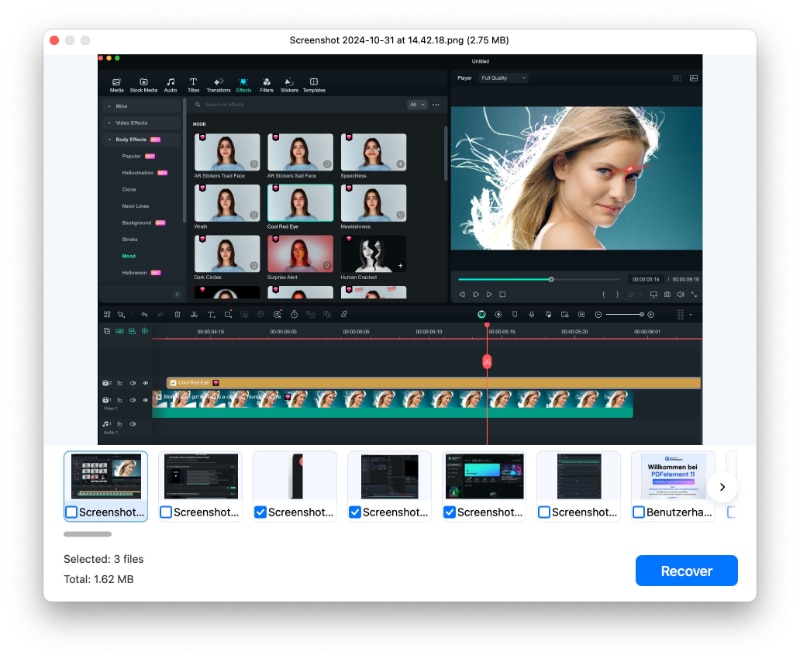

- Le programme commencera à scanner automatiquement et vous pourrez suivre la progression dans le coin inférieur gauche.

- Cliquez sur Aperçu pour vérifier les fichiers qui ont été localisés. Cliquez sur Récupérer si vous avez trouvé le(s) bon(s) fichier(s).

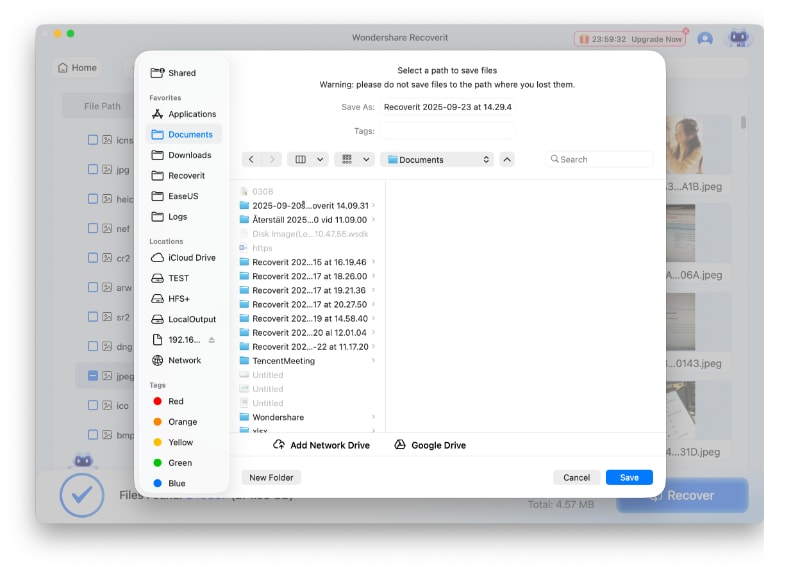

- Choisissez le répertoire et cliquez sur Enregistrer.

Restreindre l'accès

Sécuriser les appareils et le réseau est crucial pour vous protéger contre les logiciels malveillants. Commencez par activer et configurer la protection pare-feu sur votre routeur et vos appareils. Les pare-feu peuvent contrôler et surveiller tout le trafic et empêcher toute menace potentielle.

Il est bon d'ajouter des contrôles d'accès qui définissent clairement les conditions et réglementent qui peut accéder aux ressources et appareils du réseau.

Installer tous les correctifs et mises à jour

Une fois que vous avez nettoyé votre réseau de toutes les infections et restauré votre appareil, installez toutes les mises à jour des fabricants officiels de dispositifs. Tous les systèmes d'exploitation, logiciels et micrologiciels doivent être à jour avec les dernières mises à jour pour corriger les vulnérabilités de votre système et prévenir les intrusions futures.

Les mises à jour incluent également diverses nouvelles fonctionnalités de sécurité qui améliorent la sécurité globale des appareils IoT, y compris les systèmes de contrôle d'accès, les mécanismes d'authentification, le chiffrement, etc. De plus, elles corrigent les vulnérabilités qui affectent la stabilité pour résoudre les bugs du micrologiciel.

Les utilisateurs doivent également mettre à jour les systèmes d'exploitation de leurs appareils et toutes les applications qu'ils utilisent.

Changer tous vos mots de passe et identifiants

Modifiez toutes les informations d'identification et les mots de passe sur tous vos appareils, y compris ceux qui n'ont pas été infectés par le logiciel malveillant. Modifiez les mots de passe de vos réseaux Wi-Fi, interfaces, connexions, applications, services, profils, etc. Assurez-vous que vos mots de passe sont complexes en :

- Utiliser des chiffres

- Inclure des symboles

- Utiliser des caractères majuscules et minuscules

- Créer des mots de passe longs

- Mettre régulièrement à jour vos mots de passe

- Éviter les phrases ou mots communs

- Mettre en place des fonctionnalités d'authentification multi-facteurs

- Limitez les tentatives de connexion

- Stocker les mots de passe avec un cryptage

- Gérer soigneusement les mots de passe et adopter des habitudes sûres

- Utiliser des gestionnaires de mots de passe

Sauvegarder régulièrement les données

Créez un calendrier de sauvegarde complet pour tous vos appareils. Vous ne pouvez garantir une sécurité à 100 % contre les attaques de logiciels malveillants qu'avec l'aide d'une stratégie de sauvegarde. De cette façon, vous pouvez le restaurer rapidement après avoir remis vos appareils à leurs paramètres par défaut.

Conclusion

Les attaques du botnet Mirai sont dangereuses, mais elles ne sont pas nouvelles. En d'autres termes, si vous êtes proactif avec des stratégies de prévention et mettez en place les bonnes mesures de récupération, vous pouvez réduire considérablement les chances que Mirai infecte vos appareils.

Même si le logiciel malveillant Mirai infecte votre système, vous pouvez rapidement atténuer les dommages et le restaurer à son état normal en surveillant le trafic, en segmentant votre réseau, en utilisant des outils antimalware et en réinitialisant vos appareils aux paramètres d'usine. En même temps, prenez au sérieux toutes les recommandations post-attaque pour protéger votre système contre les futures attaques.