Basé sur une enquête mondiale d'Acserve, 50% des PME ont été ciblées par une attaque de ransomware. Les coûts sont incroyablement élevés : environ 30% des victimes ont dû payer plus de 100 000 $ de rançon, et 20% ont été victimes de chantage pour une somme comprise entre 1 million et 10 millions de dollars. C'est terrifiant.

Les entreprises devraient commencer à élaborer un plan de reprise après sinistre contre les ransomwares. Faisons défiler vers le bas et préparons-nous contre les catastrophes liées aux ransomwares.

Dans cet article

Étape 1 : Créer une équipe de reprise après sinistre contre les ransomwares

Savoir qui est responsable de quoi pourrait être extrêmement utile dans des situations chaotiques comme celles-ci.

En général, une équipe de reprise après sinistre comprend :

- Coordinateur de gestion de crise- Lorsqu'une catastrophe survient, votre organisation doit avoir un coordinateur de gestion de crise sensé pour mettre en œuvre le plan et coordonner la reprise.

- Directeur exécutif- Un plan de reprise après sinistre n'est qu'une lettre morte sans l'approbation et la supervision des cadres en un moment critique. Vous avez besoin d'eux à la table pour l'approbation et la supervision.

- Spécialiste de la continuité des activités- Cette personne est responsable de vos options de secours. Elle doit veiller à ce que vos opérations quotidiennes reviennent à la normale dès que possible.

- Représentants d'évaluation et de récupération- L'ensemble de l'infrastructure doit être entre les mains de vos experts en informatique et en sécurité. Ils doivent gérer la récupération des réseaux, des serveurs, du stockage et des bases de données.

Chaque membre de l'équipe de récupération après sinistre doit avoir des rôles clairement définis et un plan d'intervention en cas d'incident pour éviter la panique et la confusion. Il ne faut pas hésiter à nommer et former des membres de l'équipe de secours si les membres d'origine ne sont pas présents lorsque le ransomware frappe.

Étape 2 : Établir des protocoles d'intervention en cas d'incident

Un protocole de réponse aux incidents est un terme élégant pour une checklist de récupération après sinistre. Vous pourriez vous demander : "Comment savoir ce qui doit être fait quand je n'ai aucune expérience des ransomwares ?" C'est pourquoi vous planifiez en fonction des prédictions, des probabilités et des expériences d'autres victimes.

Bien que la récupération joue un rôle central dans tout cela, ce n'est pas la seule chose que vous devez faire :

Comprendre l'étendue de l'attaque

D'abord, vous devez apprendre à connaître votre ennemi. Quel type d'attaque par ransomware avez-vous affaire ? Quelle est la surface d'attaque et commence-t-elle à se propager ?

Informer les autorités compétentes

Ne pas signaler un crime est illégal dans de nombreux pays. Pendant la phase de planification, vous devriez demander à vos représentants quelles sont vos responsabilités légales en tant que victime de ransomware. Dans de nombreux cas, il y aura un protocole à suivre pour informer les autorités.

Assembler et communiquer

Au moment où vous menez une enquête initiale et informez la police, votre équipe de récupération après sinistre devrait déjà être formée. À ce stade, vous devez contacter et informer les parties prenantes internes et externes, de votre équipe de relations publiques et juridiques à vos clients et au grand public.

Établir une continuité d'activité

À cette étape du plan d'intervention en cas d'incident, vous devriez pouvoir vous appuyer sur vos systèmes de secours et reprendre les opérations commerciales normales sans aucun obstacle. C'est essentiel dans des secteurs comme la santé et la finance, où même un petit arrêt peut avoir de graves conséquences.

Exécuter un plan de reprise après sinistre

Le plan de reprise après sinistre optimal devrait vous aider à atteindre une récupération quasiment nulle à un moment donné, ce qui signifie que vous pouvez restaurer vos systèmes à un moment antérieur à l'attaque avec une perte de données et un temps d'arrêt minimes.

Étape 3 : Enregistrer l'ensemble de l'infrastructure réseau

La récupération après sinistre est impossible si vous ne savez pas comment tout était avant l'attaque. C'est pourquoi vous devez conserver des instantanés de votre infrastructure réseau. L'enregistrement et la surveillance sont essentiels pour une réponse réussie, pourtant de nombreuses organisations négligent d'investir dans ces domaines.

Les enregistrements sont inestimables pour planifier votre stratégie de récupération, et ce de plusieurs manières. En plus de vous aider à reconstruire une infrastructure réseau effondrée plus rapidement après l'attaque, ils vous renseignent également sur vos systèmes essentiels et non essentiels, vous permettant de les prioriser.

De cette façon, les spécialistes en récupération après sinistre sauront quelles parties de l'infrastructure récupérer en premier pour maintenir l'activité de l'entreprise. Au cas où il y aurait des dépendances système, les enregistrements les montreront également. Savoir tout cela fait toute la différence lorsque vous devez agir rapidement.

Une autre chose: la surveillance et l'enregistrement de votre infrastructure réseau peuvent vous aider à identifier les vulnérabilités du système qui ont glissé entre les mailles du filet.

Étape 4 : Effectuer des sauvegardes régulières des données

La sauvegarde est un élément ÉNORME à prendre en compte lors de la création d'un plan de récupération après une attaque de ransomware. Maintenant, il existe trois principaux types de sauvegarde - complète, incrémentielle et différentielle :

| Qu'est-ce que c'est ? | Pour qui est-ce? | |

| Sauvegarde complète | Lors d'une sauvegarde complète, le répertoire complet de fichiers et de dossiers est copié vers un autre emplacement en une seule fois. | petites entreprises avec des quantités de données peu exigeantes. |

| Sauvegarde incrémentielle | La sauvegarde incrémentielle consiste à sauvegarder uniquement les fichiers et dossiers qui ont changé depuis la dernière sauvegarde. | grandes organisations avec des besoins de sauvegarde substantiels. |

| Sauvegarde différentielle | De manière similaire à la sauvegarde incrémentielle, elle sauvegarde uniquement les fichiers et dossiers qui ont été modifiés, mais depuis la dernière sauvegarde COMPLÈTE. | PMEs avec beaucoup de données mais des ressources insuffisantes pour effectuer des sauvegardes complètes régulières. |

Les organisations envisageant différentes options de sauvegarde doivent également prendre une autre décision - stockage sur le cloud ou sauvegarde sur site. En général, sauvegarder et stocker vos données sur le cloud est une solution plus sûre, plus simple et moins coûteuse, surtout avec des services gérés.

Plus qu'un type de sauvegarde ou de destination, la cohérence est essentielle pour la reprise après sinistre.

Un planning de sauvegarde infaillible consiste à sauvegarder vos données aussi souvent que possible. Pour certaines organisations, des sauvegardes incrémentielles continues ont plus de sens que des sauvegardes complètes hebdomadaires. Cela dépend largement de la quantité de données que vous produisez, de votre capacité de stockage et de votre système de sauvegarde.

Les solutions de sauvegarde de qualité entreprise devraient également inclure le chiffrement. Cela ajoute une couche de sécurité supplémentaire autour de vos systèmes, en s'assurant que les criminels ne peuvent pas lire, vendre ou utiliser vos données de quelque manière que ce soit, même s'ils parviennent à les obtenir. Le chiffrement et les sauvegardes devraient aller de pair.

Étape 5 : Adopter des technologies de cybersécurité

Les technologies de cybersécurité de nouvelle génération suivent le rythme des attaques de ransomware, aidant les entreprises qui les adoptent à développer une approche plus systématique de la résilience des données.

FR : Par exemple, les outils professionnels de récupération de données comme Wondershare Recoverit Vous permettre de restaurer rapidement vos données et d'éviter de payer la rançon lorsque des attaquants entrent.

Les solutions comme celles-ci sont une pièce essentielle du puzzle de la récupération après sinistre car elles sont faciles à utiliser en cas de crise et ont des taux de récupération élevés. Elles peuvent récupérer n'importe quel format de fichier à partir de n'importe quel périphérique de stockage, indépendamment du système de fichiers. De plus, elles ne nécessitent pas l'intervention d'un spécialiste de la récupération.

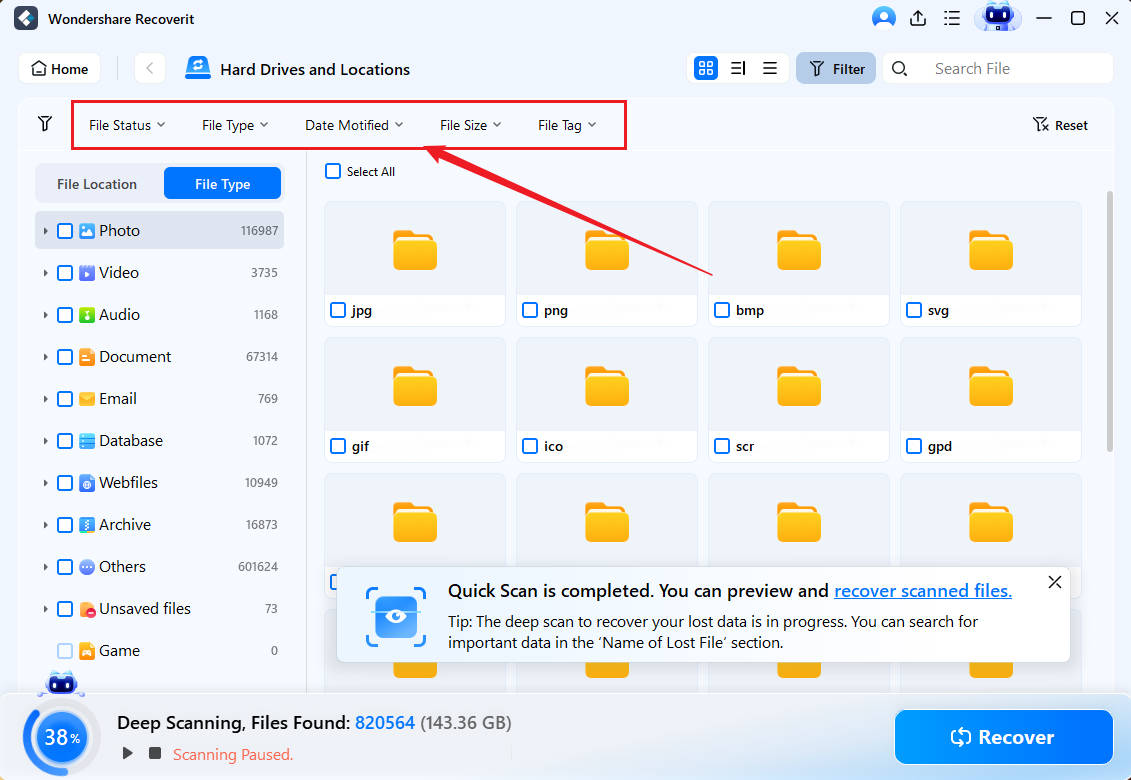

La récupération de données avec Wondershare Recoverit est un processus simple et étape par étape.

- Tout d’abord, téléchargez l’application depuis le site officiel et installez-la sur l’ordinateur sur lequel vous devez effectuer la récupération.

- Ensuite, sélectionnez un emplacement pour démarrer la récupération. Vous pouvez choisir n'importe quel disque dur ou appareil externe, exécuter une récupération du système planté ou récupérer des données à partir de NAS ou de Linux.

- Le scan démarrera automatiquement. Attendez que l'application ait fini le scan ou mettez-le en pause si le fichier ou le dossier que vous cherchez s'affiche. Vous pouvez également arrêter le scan.

- Lorsque le scan est terminé, vous pouvez filtrer les résultats par type de fichier, taille et étiquette ou rechercher un fichier ou un dossier spécifique par mot-clé.

- Double-cliquez sur un fichier pour le prévisualiser avant la récupération. Si vous décidez de le conserver, cliquez sur le bouton Récupérer.

- Choisissez une destination de récupération sûre et cliquez sur Enregistrer pour récupérer vos données.

- Si tu ne veux pas le faire tout de suite, tu peux enregistrer les résultats de l'analyse pour une autre fois.

Autres solutions de cybersécurité désormais incontournables pour les entreprises :

- Détection et Réponse aux Points Terminaux (DRT) –Les systèmes EDR surveillent et analysent l'activité des points d'extrémité pour détecter et répondre aux menaces avancées, y compris les attaques de ransomware.

- Pare-feu nouvelle génération (PFGNG)Les pare-feu sont absolument essentiels pour la cybersécurité. Ils offrent une protection avancée contre les menaces en inspectant le trafic et en bloquant les contenus malveillants.

- Sécurité de l'information et gestion des événements (SIEM)Les solutions EM collectent et analysent les informations de sécurité à travers l'organisation pour détecter et répondre aux attaques de ransomware.

- FSGM –Les passerelles de sécurité des e-mails détectent et déjouent les menaces basées sur les e-mails, y compris les tentatives de phishing et les charges utiles de ransomware envoyées via des pièces jointes et des noms d'images.

Étape 6 : Tester et améliorer le plan de reprise après sinistre contre les ransomwares

De nombreuses organisations de différents secteurs d'activité apprennent comment éviter et supprimer rapidement les ransomwares. Comment se fait-il alors que les attaques soient en constante augmentation ?

Selon certains chercheurs, cela est dû au fait que de nombreuses organisations ne parviennent pas à tester et à améliorer leurs plans de reprise après sinistre.

Tester est une mesure critique contre l'échec, car cela montre où votre réponse aux incidents est défaillante. En plus de cela, cela enseigne la préparation et vous aide à adopter une mentalité vigilante.

Étape 7 : Former les employés aux menaces des ransomwares

Bien sûr, la formation est essentielle à la réussite d'un plan de récupération après une attaque de ransomware. Les employés doivent être continuellement formés pour reconnaître et éviter les ransomwares, et signaler leurs soupçons à l'équipe de sécurité informatique.

Quels sont les besoins pour enseigner à vos employés? Il y a plusieurs habitudes qu'ils doivent ajouter à leur routine quotidienne pour rester protégés contre les menaces courantes de ransomware.

- Apprendre à repérer et à éviter les tentatives de phishing.

- Reconnaissance des pièces jointes suspectes dans les e-mails;

- Utilisation de sources de téléchargement vérifiées et connues;

- Création de mots de passe forts invulnérables au piratage;

- Utilisation de chiffrement et de VPN pour les transactions sensibles;

- Ne pas partager excessivement d'informations personnelles en ligne.

Conclusion

L'importance d'avoir un plan de récupération après un ransomware ne peut pas être surestimée. Si vous avez besoin d'aide pour en établir un, trouvez et allouez les bonnes personnes à l'équipe d'intervention en cas d'incident. Elles peuvent vous aider à développer et à appliquer des protocoles de récupération après sinistre.

N'oubliez pas que la cybersécurité est un processus continu. Vous devez surveiller vos systèmes pour détecter les vulnérabilités et les menaces, et effectuer régulièrement des sauvegardes. Adoptez des outils de récupération de données comme Recoverit, commencez à former vos employés et testez votre plan aussi souvent que possible.