Alors que l'apprentissage des virus informatiques destructeurs est un sujet qui intéresse de nombreux passionnés d'informatique, seuls quelques-uns de ces fans ont entendu parler du virus informatique CIH. Son nom n'apparaît pas souvent dans les listes de tête, pourtant ce fléau destructeur a infecté des millions d'ordinateurs à un moment donné.

Nous plongerons plus en profondeur dans l'histoire, le fonctionnement et la destructivité du virus CIH. Nous discuterons de la façon dont ce programme destructeur est apparu à la fin des années 1990, vous montrerons comment il fonctionne et ce que vous devez faire pour le supprimer, et résumerons ce que nous avons appris de ce fléau.

Dans cet article

Qu'est-ce qu'un virus CIH?

Le virus CIH est un programme informatique qui écrase des informations critiques sur les ordinateurs infectés, allant souvent jusqu'à détruire le BIOS du système. À un moment donné, il s'est propagé à plus de 60 millions d'ordinateurs dans le monde, entraînant d'énormes dommages sur les données et le plan commercial.

Ce fléau destructeur est apparu pour la première fois en 1998, et son surnom célèbre, le virus Chernobyl, est étroitement lié à ses dates de création et de déclenchement. En effet, lorsque ce virus infectait pour la première fois des ordinateurs, il restait en sommeil sur les systèmes infectés exactement un an.

Puis, un an plus tard, il s'activait et causait des ravages sur l'ordinateur, écrasant des fichiers et pénétrant dans des puces BIOS non protégées. Cependant, la toute première date de déclenchement était le 26 avril 1999, coïncidant curieusement avec la date de la catastrophe de la centrale nucléaire de Tchernobyl en 1986.

Le virus informatique CIH a été créé par Chen Ing-hau, un prodige du codage originaire de Taïwan et étudiant à l'université Tatung à l'époque. Après son arrestation, Chen a déclaré avoir créé le virus comme un défi, qui prouverait aux sociétés antivirus arrogantes que leurs défenses étaient faibles.

Après avoir propagé le virus dans son université, Chen a réalisé la erreur qu'il avait commise, présentant ses excuses à l'université pour le chaos qu'il avait causé. Il a ensuite commencé à co-écrire un programme antivirus avec un autre étudiant, Weng Shi-hao, qui permettrait d'arrêter la propagation du virus CIH et de le supprimer des machines infectées.

Comment fonctionne le virus informatique CIH

Maintenant que nous en savons plus sur l'histoire et le créateur du virus informatique CIH, nous pouvons approfondir la manière dont ce fléau infectieux fonctionne. Continuez à lire pour en savoir plus sur le plan d'attaque du virus informatique CIH et sur les ravages qu'il a causés sur les machines infectées.

Après avoir infecté un ordinateur, le virus CIH restait en dormance sur le système infecté pendant toute une année, comme mentionné précédemment. Depuis ses débuts en 1998, ce code chaotique s'est propagé sur des milliers d'ordinateurs avant de s'activer le 26 avril 1999, qui était, comme nous le savons maintenant, sa première date de déclenchement.

Lors de la première activation, le virus CIH se propageait en causant des ravages à travers des fichiers exécutables. Chaque ouverture d'un fichier .EXE propageait davantage le virus CIH, lui permettant de se nicher dans l'espace libre d'un autre programme, d'où l'un de ses surnoms - Spacefiller. Cela permettait au virus informatique CIH de rester caché plus longtemps que de nombreux autres programmes destructeurs de l'époque.

À partir de là, le virus activerait sa composante chaotique, corrompant des fichiers et se propageant davantage. Il rendrait les applications informatiques et autres fichiers inutiles, puis passerait au disque de démarrage de l'ordinateur, le remplissant de zéros et de uns pour rendre votre système d'exploitation inutilisable.

De plus, tout flash BIOS non protégé avec un cavalier serait également infecté, rendant souvent l'ensemble de l'ordinateur inutilisable.

Comment désactiver le virus CIH

Traiter le virus CIH à la fin des années 1990 était un cauchemar. Les utilisateurs d'ordinateurs ne savaient pas du tout à quoi ils avaient affaire, perdant rapidement leurs fichiers vitaux et se retrouvant avec un système d'exploitation impossible à démarrer ou un ordinateur entièrement inutile qui ne s'allumait même plus.

Bien que le virus CIH n'infecte que les ordinateurs équipés de Windows 95 et Windows 98, diverses versions de ce programme informatique destructeur sont également apparues ultérieurement. Ces versions, ainsi que de nombreux autres virus, existent également pour Windows 10 et 11. Il est donc impératif de disposer d'un arsenal complet de méthodes pratiques pour éliminer cette menace :

- Identifier le virus- Savoir quel virus infecte votre ordinateur est la première étape primordiale pour traiter efficacement l'infection. Vous devrez utiliser une application de scan antivirus dédiée capable de surveiller efficacement votre système et de reconnaître le virus en le comparant aux applications connues de sa base de données.

- Déconnecter l'ordinateur infecté- Étant donné que le virus CIH peut se propager via des fichiers .EXE et .SCR, supprimer les périphériques externes tels que les clés USB et les disques de stockage externes et déconnecter la machine du réseau est une étape vitale pour réduire la propagation de cette infection menaçante.

- Restaurer le BIOS - Plus souvent qu'autrement, le virus se propagerait à la puce flash BIOS de l'ordinateur infecté, s'y logeant et rendant la machine inutilisable. Si cela se produit, la seule façon de restaurer la fonctionnalité de votre ordinateur est de restaurer le contenu de la puce BIOS.

- Récupérer l'accès à Windows et installer des applications de sécurité - Après avoir restauré le BIOS de l'ordinateur, vous pouvez utiliser des disques de récupération et des clés USB Windows pour restaurer le secteur d'amorçage du système d'exploitation et charger votre installation Windows. À ce stade, vous pouvez installer des logiciels antivirus et des outils de suppression de logiciels malveillants.

- Supprimer le virus infectieux - Une fois que vous disposez d’outils antivirus fiables et dédiés, vous pouvez procéder à la suppression de l’application infectieuse et restaurer l’ordre dans votre système d’exploitation Windows. L'utilisation de plusieurs outils antivirus est fortement recommandée au cours de cette étape.

- Désinstaller les outils malveillants - Bien que peu probable, le virus CIH aurait pu infiltrer diverses autres applications sur votre ordinateur ou installer des programmes malveillants supplémentaires sur votre machine. Ils doivent également être entièrement supprimés, et les logiciels antivirus peuvent être d'une grande aide à cette étape.

- Vérifier l'ensemble du système - Après avoir supprimé le virus CIH et les applications corrompues, vous devez exécuter à nouveau des applications de scan antivirus pour vous assurer que votre ordinateur est débarrassé du virus destructeur et de tous ses composants malveillants qui pourraient causer des dommages à vos données.

Ce que nous avons appris à cause du virus CIH

La raison pour laquelle le virus CIH n'apparaît pas sur de nombreuses listes des virus informatiques les plus dangereux est qu'il n'a été actif que vers la fin des années 1990, et que son créateur a aidé à trouver la solution. Cependant, le virus CIH et ses successeurs représentent également une leçon précieuse en matière de cybersécurité, de virus, et logiciel malveillant .

Croissance de la sensibilisation à la cybersécurité

Avant le virus CIH, peu de choses étaient connues sur la menace constante qui se cachait dans le royaume en ligne. L'ignorance béate était à son apogée et les passionnés d'informatique naviguaient joyeusement sur le Web sans aucun souci. Cependant, l'apparition et la propagation du virus informatique CIH ont brutalement changé le monde en ligne.

Les utilisateurs indépendants sur Internet et les entreprises valant des milliards de dollars ont commencé à prendre la cybersécurité beaucoup plus au sérieux. Les utilisateurs étaient désormais plus conscients et prudents quant aux sites Web qu'ils visitaient, aux fichiers qu'ils téléchargeaient et aux noms d'images sur lesquels ils cliquaient. Il y a également eu une augmentation massive des ventes de logiciels antivirus et d'outils de suppression de logiciels malveillants. Tout le monde a téléchargé ces applications pour protéger leurs données vitales.

Les entreprises ont également commencé à investir massivement dans des équipes de cybersécurité et des programmes de recherche et développement pour se protéger contre les logiciels malveillants. Les emplois en recherche de sécurité ont augmenté en flèche et de nouvelles politiques d'entreprise ont été introduites permettant à ces chercheurs de signaler les failles de sécurité dans les défenses de l'entreprise.

Divulgation responsable

Bien que le terme "communication responsable" puisse sembler inconnu, c'est en pratique une politique qui aide les entreprises à gérer les vulnérabilités ou les bugs dans leurs systèmes. Plus précisément, lorsqu'un chercheur en sécurité découvre une faille dans votre application, il est légalement tenu de le signaler en contactant votre entreprise.

Cependant, si l'équipe de sécurité de l'entreprise ne répond pas ou ignore le bogue, le chercheur en sécurité pourrait se tourner vers le public et publier la vulnérabilité qu'il a découverte. Cette politique est connue sous le nom de divulgation complète et elle met une pression inutile sur l'équipe de sécurité de l'entreprise, qui est susceptible de s'activer pour corriger la vulnérabilité de l'application dans la panique.

Pour éviter cela, diverses entreprises mettent en œuvre une politique de divulgation responsable, où les chercheurs indépendants peuvent contacter rapidement l'équipe de sécurité de l'entreprise et signaler efficacement les violations sans provoquer de panique ou avertir le public. De cette manière, l'entreprise peut tranquillement lancer le processus de correction sans trop craindre la presse négative ou les piratages potentiels.

Importance de la protection des données

Les virus informatiques et les logiciels malveillants sont une menace constante dans le monde en ligne, causant un grand chaos. De plus, ils posent également un risque substantiel pour l'intégrité et la sécurité de vos données vitales.

Heureusement, des outils professionnels de récupération de données existent et font des merveilles dans ce type de situations. Wondershare Recoverit est une telle application, et elle vous permettra de récupérer vos précieux fichiers en cas d'infection par des logiciels malveillants, même si vous vous retrouvez sans sauvegarde.

L'algorithme de numérisation et de récupération détaillé de Wondershare Recoverit rend la recherche de fichiers perdus lors d'attaques de logiciels malveillants un jeu d'enfant. En quelques minutes, l'application trouvera et récupérera des photos, de la musique, des documents et des vidéos qui vous sont chers, car elle prend en charge plus de 1 000 types de fichiers et 2 000 périphériques de stockage.

Voici ce que vous devriez faire :

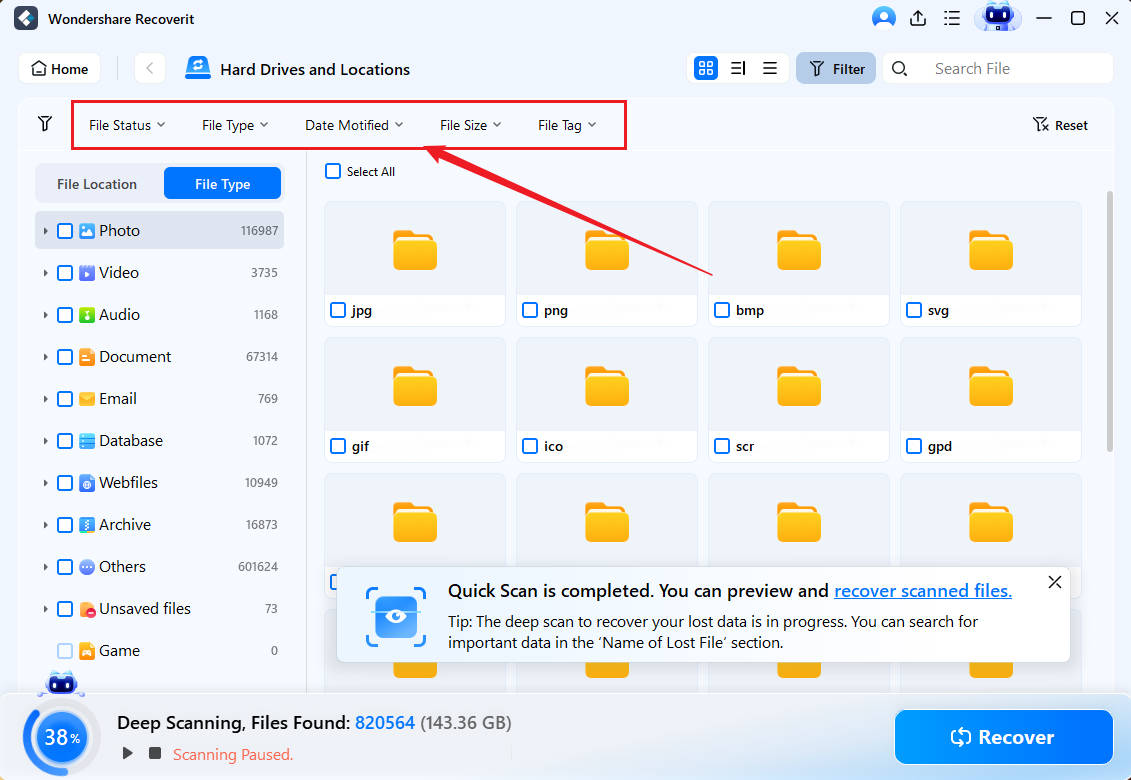

- Lancez l'application et cliquez sur Disques durs et emplacements.

- Sélectionnez le lecteur de disque infecté. (Dans la plupart des cas, il s'agira du disque du système d'exploitation, mais vous devrez peut-être exécuter Wondershare Recoverit sur d'autres lecteurs de disque si l'infection s'est propagée.

- L'application commencera immédiatement à analyser le lecteur sélectionné pour les fichiers perdus.

- Les filtres de taille et de type de fichier peuvent aider à accélérer l'analyse, tandis que l'ajout de mots-clés peut aider à rechercher des fichiers spécifiques.

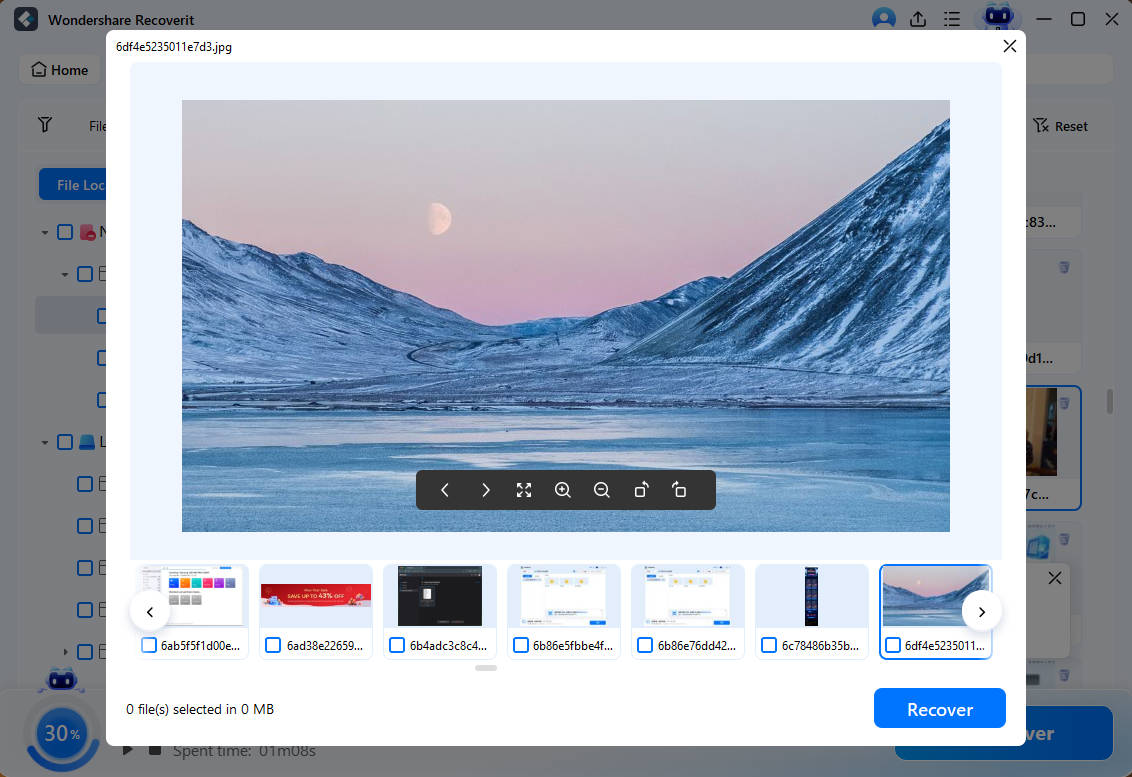

- La fonction d'aperçu vous permet de vérifier les fichiers découverts avant de les récupérer.

- Si vous êtes satisfait des données trouvées, vous pouvez mettre en pause ou arrêter la numérisation et récupérer les fichiers trouvés par l'application en cliquant sur le bouton Récupérer.

Conclusion

Le virus informatique CIH a semé le chaos à la fin des années 1990, entraînant des milliards de dollars de dommages et une perte massive de données. Son apparition a marqué un tournant dans la sensibilisation à la cybersécurité, qui a explosé après que les utilisateurs et les entreprises aient constaté les conséquences catastrophiques de cet outil destructeur. Les entreprises ont introduit des politiques de divulgation responsable où les chercheurs en sécurité indépendants pouvaient signaler leurs découvertes.

Depuis ce jour, la menace constante en ligne est restée active et a conduit à la popularité des outils de récupération de données, comme Wondershare Recoverit, qui peuvent récupérer vos données vitales en cas d'infection virale.

FAQ

-

Comment puis-je remarquer les symptômes d'une infection par un virus informatique ?

Bien que divers virus informatiques agissent différemment, les premiers symptômes sont similaires dans de nombreuses infections par des logiciels malveillants. Par exemple, des tâches malveillantes peuvent apparaître dans le gestionnaire de tâches de votre ordinateur.

Il est essentiel de reconnaître les tâches en arrière-plan qui devraient être présentes sur votre ordinateur pour identifier les premiers signes d'une infection. De nombreux virus informatiques remplissent également vos lecteurs de stockage avec des fichiers inutiles, et vous pourriez remarquer que votre disque dur ou SSD se remplit à un rythme alarmant.

-

Puis-je supprimer le virus du BIOS de l'ordinateur ?

Quelques applications malveillantes peuvent se loger dans le logiciel le plus basique de votre PC - le BIOS, rendant ces virus firmware encore plus dangereux et difficiles à supprimer. Les logiciels antivirus ne les détectent souvent même pas, car ils vérifient uniquement le système d'exploitation.

Pour les éliminer, vous devrez retirer les lecteurs de disque de votre ordinateur et utiliser un outil de flashage du BIOS provenant du site Web du fabricant de la carte mère, que vous pourrez ensuite mettre sur un CD ou une clé USB et reflasher le BIOS vers la dernière version stable.

-

De quels autres virus informatiques et logiciels malveillants devrais-je être conscient?

Bien que nous ayons mentionné quelques exemples de programmes informatiques dangereux qui peuvent se répliquer et causer des ravages sur un système infecté, il en existe encore plus qui rôdent dans les coins en ligne. Par exemple, des vers comme Code Red, Sobig et Storm Worm, ainsi que des rançongiciels comme Locky, CryptoLocker et WannaCry, méritent d'être mentionnés.

Peu importe l'infection que vous rencontrez, le processus d'élimination des virus reste similaire à celui que nous avons inclus ci-dessus.