Saviez-vous qu'une clé USB peut être utilisée pour exploiter toutes vos informations personnelles ? Si ce n'est pas le cas, vous devez savoir qu'aujourd'hui, une attaque USB peut être aussi dangereuse qu'un vol à main armée.

Vous ne vous en rendez peut-être pas encore compte, mais c'est le cas : une clé USB qui n'était au départ qu'un service de partage de fichiers est devenue une source de piratage primaire. Les attaques USB se multiplient en raison d'un manque de sensibilisation à ces attaques.

Mais comment prévenir les attaques USB ? Pour vous y aider, cet article vous expliquera ce qu'est une attaque USB et comment l'éviter. En fin de compte, et il partagera également un moyen simple de faire face aux pertes de données dues aux attaques USB. Si vous voulez éviter ces attaques USB autant que possible, faites défiler la page.

Partie 01 : Aperçu de l'attaque USB

Pour comprendre comment vous pouvez prévenir l'attaque USB, vous devez d'abord apprendre ce qu'est une attaque USB au sens propre.

Une attaque USB est un moyen pour les pirates d'exécuter un logiciel malveillant par le biais d'un dispositif USB ou d'un port USB. Le logiciel malveillant peut exploiter votre système informatique pour obtenir des informations confidentielles. Les pirates utilisant ces informations peuvent vous faire chanter. Pour en savoir plus sur les logiciels malveillants : Étapes à suivre pour supprimer les logiciels malveillants/virus de votre ordinateur

Bien que cela puisse sembler effrayant, ne vous inquiétez pas. Après avoir lu cet article, vous aurez suffisamment de connaissances pour vous protéger de ces attaques.

1. Quelques types habituels d'attaques USB

Avant d'aller plus loin, vous devez connaître certains types d'attaques USB courantes. Comprendre le type d'attaque USB vous aidera à identifier si vous êtes confronté à quelque chose de similaire.

Vous trouverez ci-dessous les types habituels d'attaques USB :

- Microcontrôleurs reprogrammables : Le microcontrôleur interne du dispositif USB est reprogrammé. Ensuite, il effectue les opérations du clavier. Par exemple, des touches de clavier préchargées sont stockées dans le microcontrôleur. Lorsque vous branchez la clé USB, les frappes sont automatiquement exécutées.

- Attaques du micrologiciel : Le micrologiciel d'un dispositif USB est programmé pour effectuer des actions malveillantes. Par exemple, le téléchargement automatique de fichiers infectés ou l'exécution de commandes malveillantes.

- Attaques par USB non programmé : Dans ce type d'attaque, le périphérique USB peut vous sembler vide, mais il peut contenir des fichiers cachés. Ces fichiers cachés peuvent être utilisés pour transporter secrètement des données confidentielles.

- Attaques électriques des USB : Lorsque vous branchez les USB, elles provoquent une surtension électrique à haute tension. Le but est d'endommager les dispositifs connectés à votre système informatique, même votre carte mère.

2. Comment l'USB est-elle attaquée ?

Une clé USB peut effectuer elle-même des opérations qui peuvent être nuisibles à votre ordinateur. Mais comment l'USB elle-même est-elle attaquée en premier lieu ?

Quelques-uns de ces moyens sont mentionnés ci-dessous :

- Branchement accidentel d'une clé USB sur un appareil dangereux : Lorsque vous branchez votre périphérique USB sur un système informatique infecté, votre USB peut également être infectée. Ainsi, lorsque vous injectez la clé USB dans votre ordinateur, celle-ci transfère également le virus dans votre système.

- Corruption intentionnelle de la clé USB : Certains pirates peuvent délibérément copier des fichiers de menace sur une clé USB et vous les remettre. Quand vous branchez cette clé USB sur votre système, elle commence à attaquer tout le système.

- Téléchargement de fichiers à partir de sources inconnues : Lorsque vous téléchargez des fichiers à partir de sources non fiables et que vous les copiez sur votre clé USB, ils infectent la clé USB.

Cependant, il s'agit là des moyens les plus courants d'attaque d'USB, mais vous devez les connaître pour prendre des précautions contre eux.

3. Les menaces d'être attaqué :

Vous devez vous demander quels sont les dégâts potentiels d'une attaque USB ? Pour vous faire prendre conscience de la gravité de la situation, consultez la liste ci-dessous :

- Lorsqu'un logiciel malveillant contenu dans une clé USB est exécuté, il peut donner le contrôle de l'ensemble du système à un pirate. Le pirate peut facilement voler n'importe quelle information par ce biais.

- Les pirates peuvent également utiliser les attaques USB pour accéder secrètement à la webcam, au clavier ou même au microphone de votre ordinateur.

- Une attaque USB peut donner aux pirates le pouvoir de supprimer des données de votre système informatique.

- Les pirates peuvent également utiliser l'attaque USB pour endommager le matériel connecté à votre système, le rendant incapable de fonctionner et, dans le pire des cas, le mettant hors service.

Maintenant que vous avez acquis quelques connaissances fondamentales sur les attaques USB, passons aux raisons pour lesquelles vous devez les prévenir.

Partie 02 : Comment prévenir les attaques par USB ?

En effet, vous avez maintenant acquis une certaine compréhension des attaques USB. Comment ils sont apparus et quelles sont les menaces qu'ils représentent pour l'utilisateur d'un ordinateur. La question est la suivante : "Vos dispositifs USB sont-ils sûrs ?" La réponse est subjective, mais oui, à notre avis.

Mais ne vous inquiétez pas, toutes vos ambiguïtés seront levées, et cette section passera directement aux conseils qui peuvent vous aider à prévenir une attaque USB. Nous avons dressé une liste de recommandations standard qui peuvent vous être utiles.

Conseil 1 : Utilisez une clé USB fiable

Une clé USB est un moyen courant de transporter nos données d'un endroit à l'autre. Nous ne pouvons pas éliminer l'utilisation des clés USB en raison de leur avantage de portabilité facile.

Toutefois, pour éviter les attaques par clé USB, pensez à n'insérer que les clés USB auxquelles vous faites totalement confiance. Il n'est pas nécessaire de brancher n'importe quelle clé USB que vous trouvez. Assurez-vous de faire confiance à la source par laquelle vous obtenez la clé USB en premier lieu.

Conseil 2 : séparez la clé USB personnelle de la clé USB professionnelle

Si vous utilisez la même clé USB pour transporter vos données et celles liées à votre travail, vous courez un risque élevé d'attaque USB. Cela peut être dû au fait que vous branchez votre clé USB sur de nombreux autres ordinateurs pour des raisons personnelles ou professionnelles.

Il peut en résulter que votre clé USB se contracte avec n'importe quel ordinateur infecté. Par conséquent, vos données personnelles et professionnelles sont toutes deux très vulnérables aux pirates. Je vous recommande donc de conserver deux clés USB distinctes pour le personnel et le travail.

Conseil 3 : Créez des clés USB sécurisées

Si vous souhaitez éviter que votre clé USB ne soit infectée, vous pouvez créer des clés USB sécurisées. Une clé USB sécurisée vous permet de placer une clé ou un mot de passe sur votre clé USB. Personne ne peut accéder à votre clé USB sans la clé, et les fichiers qu'elle contient sont cryptés.

Vous pouvez créer des clés sécurisées à l'aide d'un logiciel externe, mais vous pouvez également utiliser BitLocker si vous êtes un utilisateur de Windows.

Conseil 4 : utilisez un logiciel antivirus qualifié

Comme les chercheurs ont déjà identifié près de 29 des attaques USB, vous pouvez adopter une approche proactive. En utilisant un logiciel antivirus à jour, vous pouvez détecter toutes les attaques USB courantes avant qu'elles ne causent des dommages.

Vous pouvez utiliser certains des logiciels antivirus qualifiés que sont Avast, Kaspersky et Norton 360.

Conseil 5 : Désactiver les fonctions d'exécution automatique sur tous vos appareils

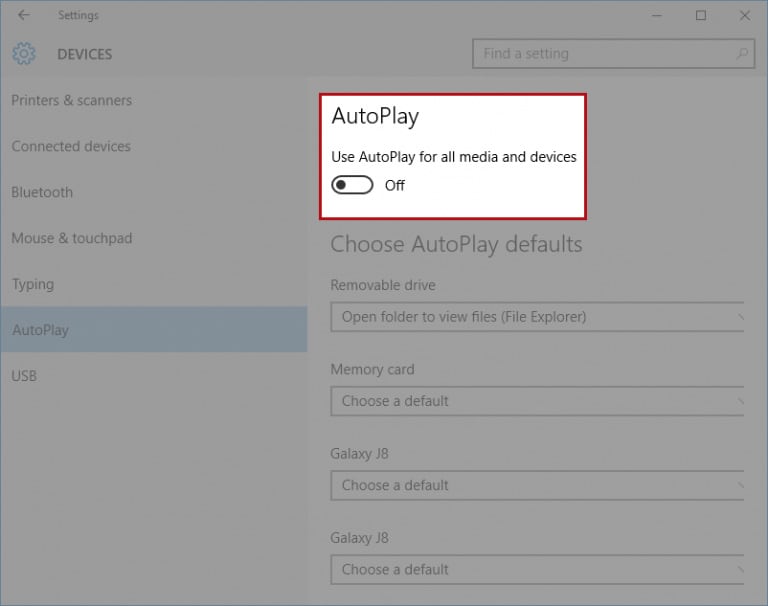

La plupart du temps, un lecteur USB (même s'il est branché) n'est pas attaqué tant que les fichiers infectés ne sont pas exécutés. Pour empêcher l'exécution de ces fichiers, veillez à désactiver la fonction d'exécution automatique sur vos appareils. Il vous le demandera avant d'exécuter un fichier.

Pour désactiver les fonctions d'exécution automatique dans Windows 10, suivez les étapes ci-dessous :

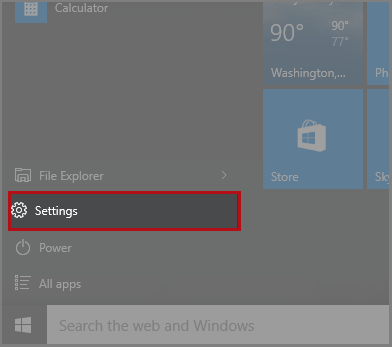

Étape 01 : Ouvrir les paramètres

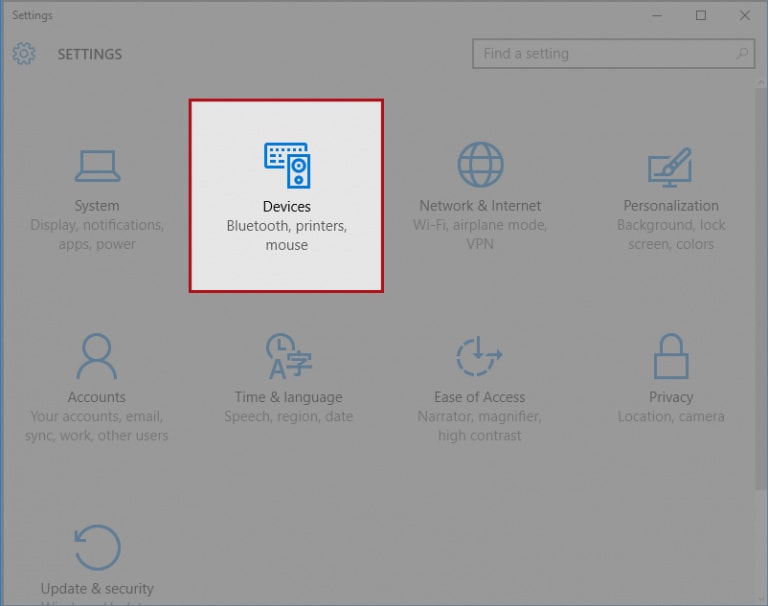

Étape 02 : Sélectionner les dispositifs

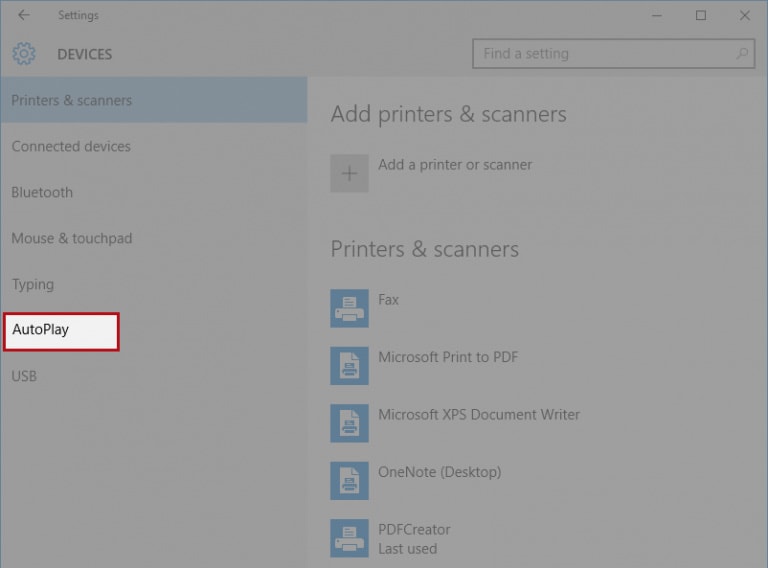

Étape 03 : Choisissez lecture automatique dans le menu latéral gauche.

Étape 04 : Désactiver la lecture automatique

Maintenant que vous avez appris les 5 façons de prévenir une attaque USB, voyons comment récupérer des données lorsqu'une attaque USB entraîne une perte de données.

Partie 03 : Que faire lorsqu'une attaque USB entraîne une perte de données ?

Si votre clé USB a été attaquée et que les données qu'elle contient ont été divulguées, que feriez-vous ? Se tourner vers le service manuel ? Cela peut vous coûter cher. Un bon choix consiste à utiliser un logiciel tiers pour vous aider à récupérer vos données. Il existe de nombreux outils de récupération de données, ici je vous recommande Wondershare Recoverit.

Caractéristiques principales

- Récupérez tous les types de fichiers de données.

- Permet un aperçu de l'analyse des fichiers avant la récupération pour accélérer le processus.

- Filtrer les fichiers pendant le processus d'analyse.

- Il vous aide à créer des supports amorçables.

- Ça résout le problème de mort de l'écran bleu.

- Il permet de récupérer un ordinateur en panne.

- Il répare les vidéos corrompues.

- Analyse des fragments de vidéo.

- Et bien d'autres encore !

Wondershare Recoverit efficace pour la perte de données USB

Supposons que vous ayez perdu vos données suite à une attaque. Dans ce cas, ce logiciel de récupération des données offre une fonction de récupération des fichiers endommagés par les virus. Vous pouvez télécharger Recoverit et commencer sa récupération en 3 étapes tout de suite !

Si vos fichiers perdus ne dépassent pas 100 Mo, vous pouvez les récupérer gratuitement dans n'importe quel format si vous téléchargez la version gratuite.

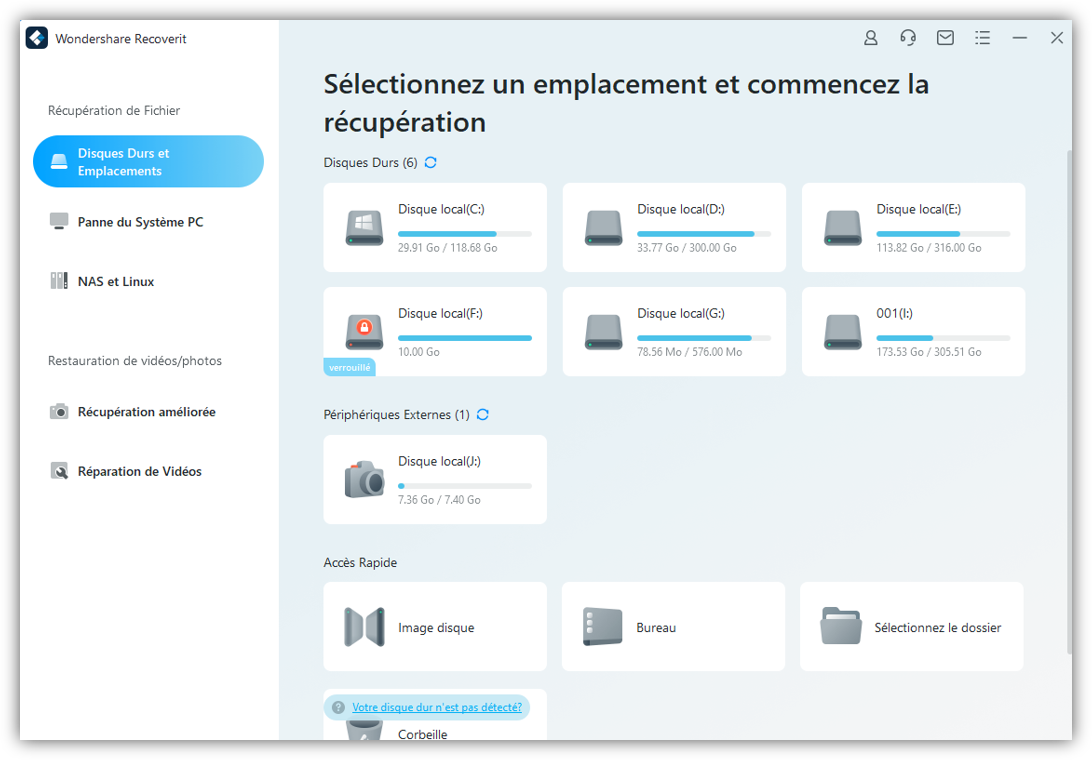

Étape 1 : Sélectionnez votre emplacement USB

Avec le logiciel de récupération Recoverit, sélectionnez l'emplacement d'où vous avez supprimé vos captures d'écran, puis cliquez sur le bouton " Start " pour commencer le processus de balayage.

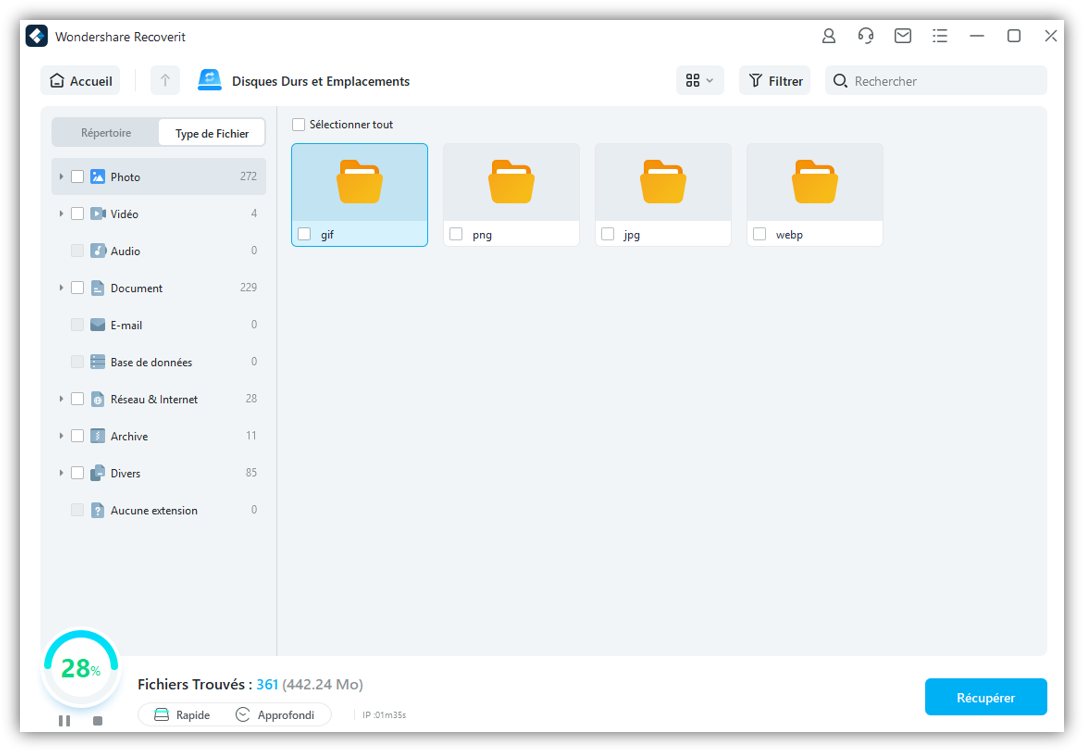

Étape 2 : Scanner votre clé USB

Le logiciel de récupération perdue Recoverit commencera à scanner votre disque dur sélectionné pour rechercher les captures d'écran supprimées ; le scan prendra un certain temps.

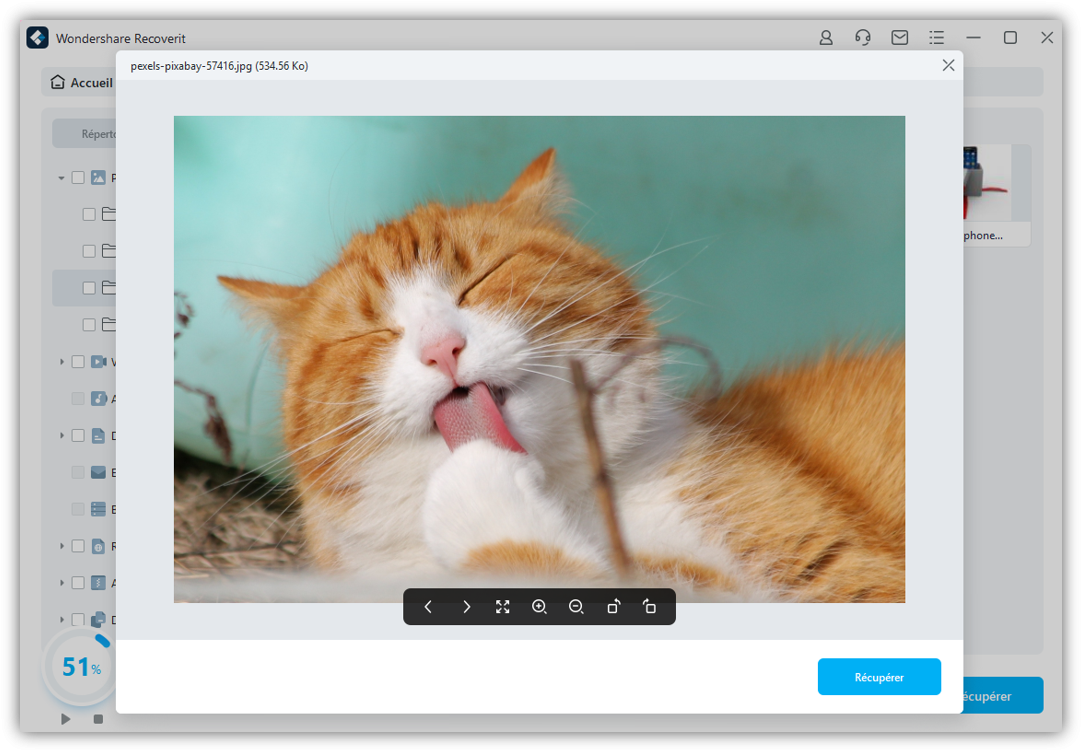

Étape 3 : Prévisualisation et récupération des données supprimées

Après l'analyse approfondie, vous pouvez vérifier toutes les captures d'écran récupérables. Vous pouvez prévisualiser les fichiers spécifiques récupérables, sélectionner vos données et cliquer sur le bouton "Récupérer" pour les récupérer.

Partie 04 : Conclusion

Vous savez maintenant que la sensibilisation aux attaques USB est essentielle de nos jours. Seules des connaissances suffisantes permettent de prévenir les attaques USB et les menaces qu'elles entraînent.

Que vous soyez ou non affecté par une attaque USB jusqu'à présent, il serait préférable de prendre en compte les conseils que nous avons partagés. Il est essentiel de désactiver la fonction d'exécution automatique et de disposer d'un logiciel antivirus de qualité. Il faut également garder à l'esprit les consignes de sécurité de base afin de ne jouer qu'avec des dispositifs USB dignes de confiance.

En outre, si vous avez été confronté à une attaque USB, la possibilité de perdre des données est élevée. Ainsi, chaque fois que vous êtes confronté à un problème de perte de données, je recommande vivement le logiciel Wondershare Recoverit qui est sûr, fiable et auquel nous faisons confiance.