Mar 28, 2024 • Via : Récupération de Clé USB • Solutions éprouvées

Savez-vous ce qu'est l'USB drop attack ? Imaginez que vous vous promenez dans la rue et que vous trouvez soudain une flash drive USB qui a l'air toute neuve et toute jolie. Allez-vous le prendre et l'insérer dans votre PC pour voir ce qu'il contient ?

Votre réponse est peut-être oui, car de nombreuses personnes seront curieuses d'un objet apparemment mystérieux. Si vous le faites, vous tombez dans un énorme piège !

Vous savez tous ce qu'est une clé USB, mais ce que vous ne savez peut-être pas, c'est qu'elle peut facilement être utilisée pour lancer des attaques de données contre son utilisateur peu méfiant, permettant ainsi aux cybercriminels d'accéder à votre système. C'est pourquoi vous ne devez pas brancher n'importe quelle flash drive dans votre système informatique.

Pour comprendre ce qu'est l'USB drop attack, cet article vous aidera à comprendre l'USB drop attack et vous dira quoi faire en cas de perte de données due à l'USB drop attack.

Partie 1 : Que savez-vous de l'USB drop attack ?

L'armée américaine ne peut oublier le jour où elle a subi une USB drop attack en novembre 2008. Les tabloïds l'ont considéré comme le jour où "le ver a mangé le Pentagone". C'est l'une des plus graves violations jamais découvertes dans les systèmes classifiés du Pentagone. Cette brèche a été introduite dans le système par le biais d'une clé USB non sécurisée contenant un ver appelé Agent.btz. Ce disque a été inséré dans l'un de leurs systèmes et la chaleur s'est infiltrée directement dans les protocoles du réseau du ministère de la Défense, compromettant ainsi les principales agences de renseignement du gouvernement américain.

Personne ne sait à ce jour qui a créé le bug, qui était le patient zéro, si ou quand une information a été prise. Il a également été découvert que toutes les clés USB confisquées aux agents actifs étaient déjà porteuses du bug, mais il a fallu 14 mois pour l'éradiquer complètement.

Il a suffi d'une flash drive infectée par le virus "agent.btz", insérée dans le réseau informatique d'un ministère de la défense, pour que l'armée américaine soit rançonnée. Le virus s'est rapidement propagé dans tout le système du réseau, infectant aussi bien les données classifiées que non classifiées. Ce bogue a ouvert la porte des serveurs de l'armée américaine à son créateur, de sorte que des fichiers et des informations très secrets ont pu être transférés ailleurs. En fin de compte, l'armée américaine a tiré de précieux enseignements, pris des mesures et mis en place des politiques et des protocoles pour éviter qu'une telle attaque ne se reproduise. Ils ont décidé d'interdire l'utilisation de clés USB au Pentagone et dans d'autres structures de la Défense.

Maintenant que vous avez lu cette histoire, quelle est la définition de l'USB drop attack ? Une USB drop attack se produit aussi facilement que le branchement de clés USB suspectes, laissées par des cybercriminels à la disposition des gens, directement sur vos PC et ordinateurs. Ces mystérieuses clés USB contiennent généralement un logiciel USB drop attack. Certaines personnes récupèrent ces disques dans l'espoir de les renvoyer ou de réclamer un nouveau dispositif gratuit, les insèrent dans leur système et se retrouvent ainsi en difficulté. À ce stade, les cybercriminels sont en mesure d'obtenir un accès illimité à l'appareil ou au système, via des logiciels d'USB drop attack cachés dans les disques mystérieux.

Raisons pour lesquelles les cybercriminels tentent des USB drop attacks

Il existe de nombreuses raisons pour lesquelles les cybercriminels lancent des USB drop attack sur les particuliers comme sur les entreprises. Voici quelques raisons pour lesquelles les cybercriminels peuvent chercher à s'infiltrer dans votre ordinateur et autres dispositifs de stockage de données :

- Pour prendre le contrôle à distance de l'appareil d'une victime.

- Pour espionner les gens en utilisant leur webcam et leur microphone.

- Pour voler des informations personnelles et des mots de passe.

- Pour accéder aux données vitales d'une victime, les crypter et demander une rançon pour les libérer.

- Effacer, modifier ou injecter des données et des codes malveillants dans ou depuis l'appareil d'une victime.

- Pour détruire les hardwares des victimes ciblées.

Toutes ces raisons motivent les cybercriminels, mais la principale motivation est l'argent. Vous connaissez peut-être la citation "l'information est le pouvoir" ou "la connaissance est la richesse". Vous constaterez qu'il s'agit d'un multi-viseur clé des cybercriminels.

Ils s'infiltrent donc dans un réseau, recherchent des informations ou des données précieuses, les volent ou les cryptent, puis les transmettent au propriétaire ou à d'autres personnes intéressées en échange d'une rançon. C'est pourquoi vous devez vous efforcer de sécuriser votre système de données et prendre des mesures ainsi que mettre en place des protocoles pour lutter contre les activités criminelles. Vous devez également vous assurer que vous ne compromettez pas à vous seul notre propre système par vos actions (c'est-à-dire en coupant les protocoles de sécurité).

Partie 2 : Que faire en cas de perte de données après l'attaque ?

Si malheureusement, vous venez de subir une USB drop attack, vous pouvez vous demander "que dois-je faire ?".

- Tout d'abord, désactivez l'accès au réseau pour mettre fin à tout siphonage de données en cours.

- Redémarrez votre ordinateur.

- Recherchez les logiciels malveillants et les virus dans votre ordinateur.

- Ensuite, essayez de récupérer les données perdues en suivant les étapes ci-dessous.

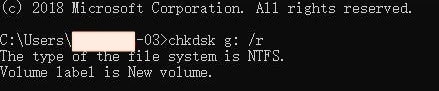

Méthode 01 : Utilisation de CMD pour récupérer des données dans une clé USB

Pour les utilisateurs de Windows :

Étape 1 :

- Tapez "cmd" et cherchez.

- cliquez à droite sur l'option "cmd".

- Sélectionnez "Exécuter en tant qu'administrateur".

Étape 2 :

- Tapez "chkdsk g : /r" (g est le lecteur USB corrompu).

- Appuyez sur "Enter".

Le processus de récupération commencera rapidement après.

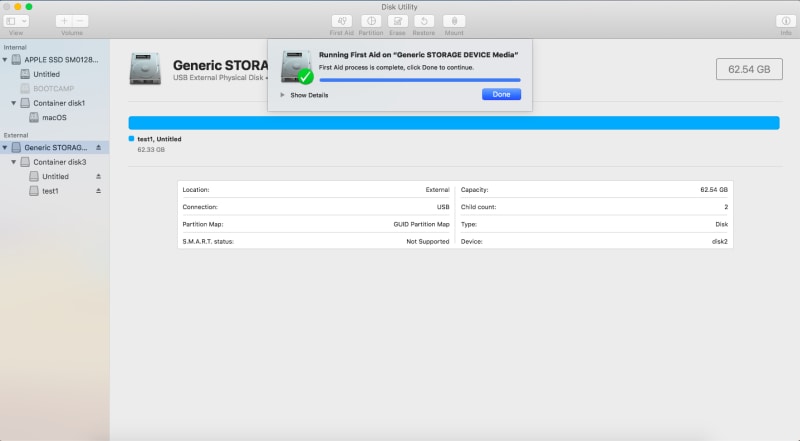

Pour les utilisateurs de Mac :

Remarque : les ordinateurs Mac disposent d'un outil de dépannage intégré appelé First Aid dans l'Utilitaire de disque. Il peut détecter et réparer les lecteurs USB endommagés ou corrompus.

Étape 1 :

- Ouvrez "Applications".

- Sélectionnez "Drive Utility".

- Sélectionnez le lecteur USB cible.

Étape 2 :

- Appliquez l'option " Premiers secours " dans le coin supérieur de la fenêtre et Exécuter.

En cas de succès, le message " Premier secours a réparé avec succès le lecteur USB corrompu " s'affiche, sinon procédez au formatage du lecteur.

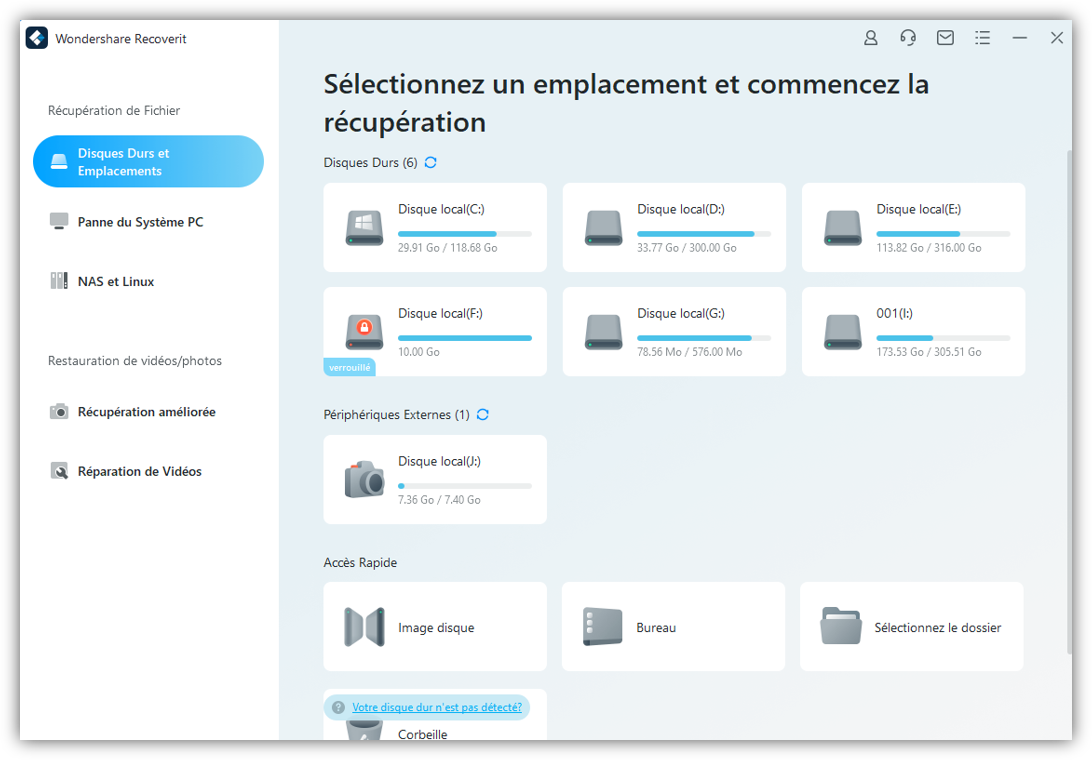

Méthode 2 : Utiliser l'outil de récupération des données pour récupérer les données d'une clé USB

Vous pouvez également choisir de récupérer les fichiers d'une clé USB corrompue à l'aide de programmes de récupération de données tiers. Ici je recommande Wondershare Recoverit.

Alors comment faire ?

Avant de commencer, vous aurez besoin :

- Votre clé USB corrompue

- Un ordinateur (Windows ou Mac)

- Un programme de récupération des données compatible avec votre ordinateur (Wondershare Recoverit)

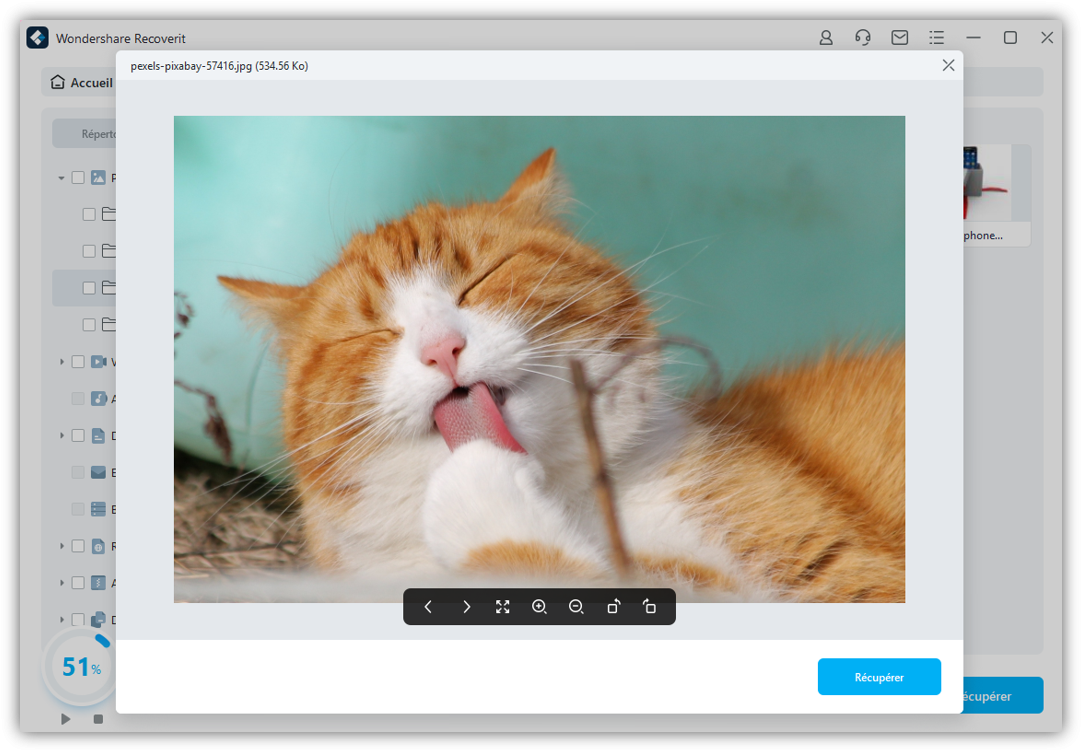

"Wondershare Recoverit" Data Recovery convient à la fois à Windows et à Mac et peut être utilisé pour récupérer des photos, des fichiers multimédia, des documents et autres à partir de n'importe quel périphérique de stockage externe formaté ou corrompu.

Étape 1 : Branchez sur l'ordinateur le lecteur USB corrompu.

Étape 2 : Téléchargez et installez Recoverit.

Étape 3 : Lancez le programme.

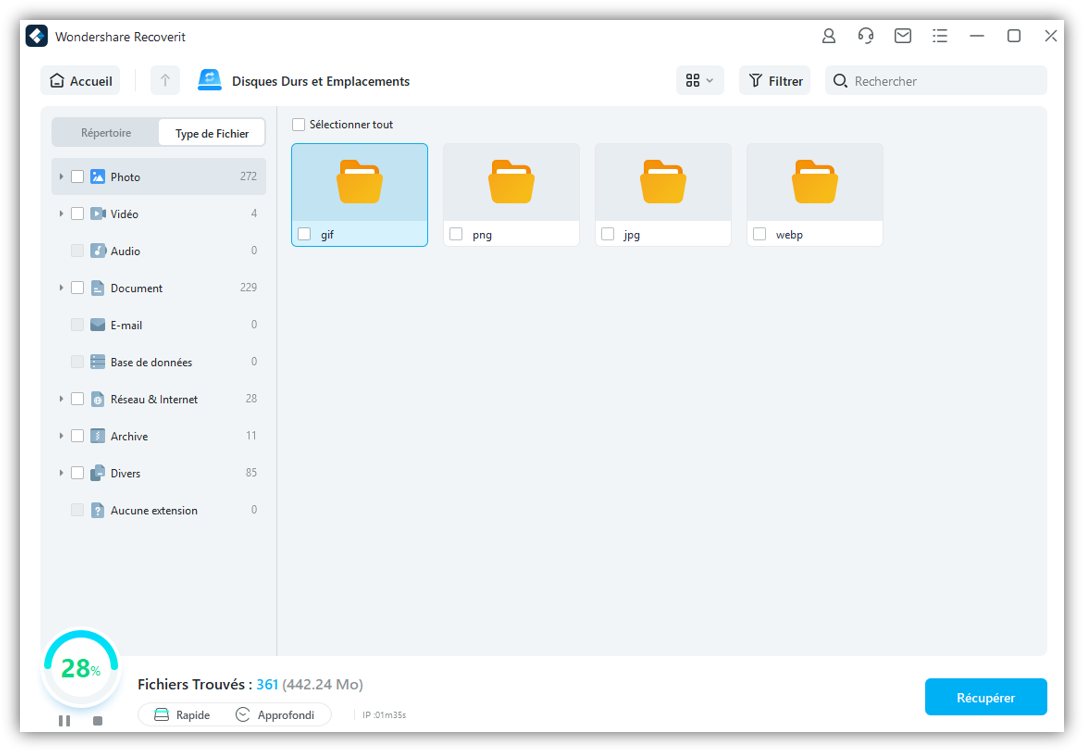

Étape 4 : Sélectionnez le lecteur USB cible, cliquez sur "Suivant" (l'analyse devrait se dérouler immédiatement, mais laissez les paramètres d'analyse par défaut).

Étape 5 : Une fois l'analyse terminée, prévisualisez les résultats pour choisir les données que vous souhaitez restaurer. Cliquez sur "Récupérer".

Partie 3 : Suggestions et conclusion

Jusqu'à présent, vous avez entendu parler des USB drop attacks, de leur but et de la façon de rebondir après une attaque, de la nécessité d'être conscient de la cybercriminalité et de la sécurité et d'éviter de ramasser des clés USB mystérieuses. Vous avez également acquis que Wondershare Recoverit est un outil très important pour récupérer les données perdues ou corrompues pendant l'attaque. Maintenant, parlons de la façon dont vous pouvez prévenir l'USB drop attack.

Comment prévenir l'USB drop attack ?

- Veillez à séparer les clés USB personnelles, sensibles et professionnelles.

- Évitez d'utiliser des clés USB étranges ou inconnues.

- Changez de temps en temps vos clés USB.

- Analysez et cryptez régulièrement vos ordinateurs et vos clés USB pour garantir la sécurité.

- Assurez-vous de désactiver les fonctions d'exécution automatique de votre ordinateur ou de votre PC.

- Si vous avez déjà branché une clé USB étrangère : Déconnectez rapidement l'Internet pour empêcher le chargement ou le téléchargement de données. Ensuite, redémarrez immédiatement votre appareil.

- Enfin, assurez-vous de participer et d'organiser des tests d'ingénierie sociale et des formations pour vos employés.

Grâce aux étapes décrites ci-dessus, vous pouvez prévenir activement une éventuelle USB drop attack et ainsi protéger votre appareil et vos données des cybercriminels. La prochaine fois que vous trouverez une clé USB falsh dans la rue ou ailleurs, laissez-la simplement dehors. Ne le branchez pas sur votre PC, afin que le logiciel malveillant n'ait aucune chance d'attaquer votre ordinateur !

Restez en sécurité !

Récupération de clé USB

- Récupérer Données Clé USB

- Réparer Erreurs Clé USB

- Astuces de Clé USB

Recoverit

Yvette Bonnet

chief Editor